存在一个针对暴露在外的 FreePBX 16 和 17 版本系统的高危零日漏洞利用攻击。攻击者正利用商业版 “终端管理器模块”(Endpoint Manager)中一个无需身份验证的权限提升漏洞发起攻击,当 “管理员控制面板”(Administrator Control Panel)可通过公网访问时,攻击者便能借助该漏洞实现远程代码执行(RCE)。

自 2025 年 8 月 21 日起,已监测到实际入侵事件,管理员必须立即采取行动遏制威胁。

- FreePBX “终端管理器模块” 存在零日远程代码执行(RCE)漏洞,攻击目标为可通过互联网访问的管理员界面(Admin UI)。

- 立即阻断外部访问,并安装 “边缘版”(EDGE)或带标签的终端模块更新。

- 检查是否存在入侵迹象,隔离 / 重建受影响系统,并从 8 月 21 日之前的备份中恢复数据。

FreePBX 官方表示,各机构应首先确认其 FreePBX/PBXAct 实例是否可被外部访问。

- 若 “管理员控制面板”(ACP)可通过 80 端口或 443 端口访问,需在网络边界阻断所有外部流量。

- 或者,可使用 FreePBX 防火墙模块,将 “互联网 / 外部区域”(Internet/External zone)的访问权限仅限制给已知可信主机。

- 封锁操作完成后,需从不可信网络(如手机流量)测试管理员控制面板的连通性,确认其仅允许本地访问。

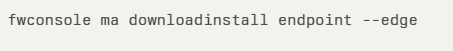

接下来,需将 “终端模块” 更新至官方提供的 “边缘版”(EDGE)构建版本以进行测试。FreePBX 16/17 版本用户可执行以下操作

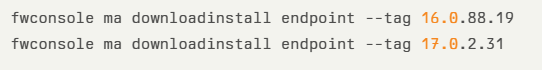

PBXAct 16 和 17 版本用户应指定稳定版标签

12 小时内将发布经过完整 QA(质量保证)测试的正式版本;待版本发布后,可通过 “管理员→模块管理员”(Admin → Module Admin)路径执行标准模块更新。

为检测潜在入侵,管理员必须执行以下检查操作:

- 确认

/etc/freepbx.conf文件是否仍存在。

- 检查是否存在恶意投放脚本

/var/www/html/.clean.sh。

- 扫描 Apache 日志,查看 8 月 21 日以来是否有向

modular.php发送的 POST 请求。

- 检查 Asterisk 日志,查看是否存在拨打分机号 9998 的记录。

- 查询 MySQL 数据库,检查是否存在可疑的

ampusers(FreePBX 管理员用户表)条目。

若发现上述任何入侵迹象,需立即隔离受影响系统,并规划恢复方案:保留 8 月 21 日之前的备份,部署全新的 FreePBX 系统并配置强化后的防火墙设置,恢复数据,同时重置所有凭据(包括系统凭据、SIP 中继凭据、分机号凭据、语音信箱凭据、UCP 用户控制面板凭据)。

可使用社区提供的collect_forensics_freepbx.sh脚本(基于 AGPLv3 协议)自动收集取证数据,该脚本会对日志、配置文件和进程状态进行快照,以便后续分析。

使用 FreePBX 16 版本之前旧版本的用户需保持警惕;Sangoma 公司(FreePBX 开发商)仍在调查漏洞根本原因,待漏洞评估完成后将发布对应的 CVE 编号(通用漏洞披露编号)。

在此之前,禁用 “管理员控制面板”(ACP)的互联网访问权限,并应用 “边缘版”(Edge)或 “稳定版”(Stable)终端模块更新,仍是最有效的防御措施。

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com