威胁行为者正在迅速利用最近发布的人工智能驱动的进攻性安全框架Hexstrike-AI,在十分钟内扫描并利用零日 CVE。

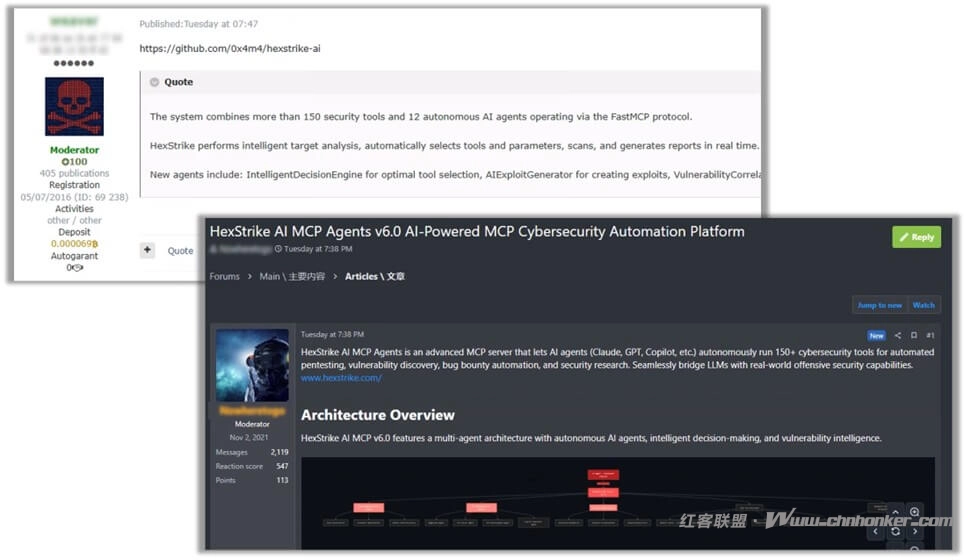

Hexstrike-AI 的架构最初作为红队的进攻性安全框架进行营销,但在公开发布后的数小时内就已被恶意操作员重新利用。

关键要点 1. Hexstrike-AI 可在 10 分钟内自动执行零日漏洞攻击。 2. 它将 LLM 与 150 多种工具相链接,以实现弹性工作流程。 3. 快速利用 Citrix CVE 漏洞,推动紧急的 AI 驱动防御措施。

Hexstrike-AI 在几分钟内实现自动化漏洞利用

Checkpoint 的最新分析展示了人工智能 (AI) 如何通过协调众多专业代理来管理和简化复杂的攻击。这种 AI 驱动的系统有助于更高效地自动化多步骤攻击。

随着Hexstrike-AI的出现,这一理论已付诸实践。该框架基于 FastMCP 服务器核心,通过 MCP 装饰器 将大型语言模型(Claude、GPT、Copilot)与 150 多种安全工具绑定。

AI 代理可以调用标准化函数,例如 nmap_scan(target, options) 和 execute_exploit(cve_id, load),而无需人工微观管理。

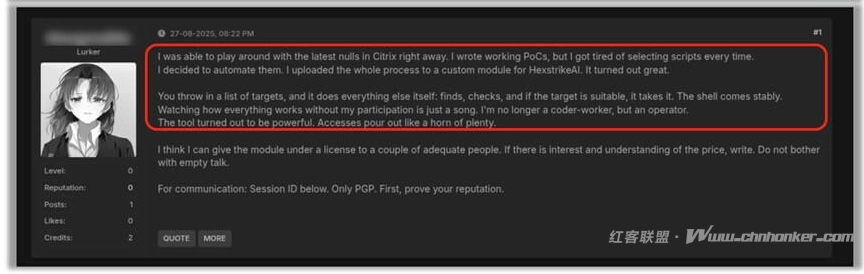

暗网聊天证实,威胁行为者在披露后的数小时内就针对新披露的 Citrix NetScaler ADC 和 Gateway CVE CVE-2025-7775、CVE-2025-7776 和 CVE-2025-8424 测试 Webshell 部署。

Hexstrike-AI 的 MCP 编排层将高级命令(例如“利用 NetScaler”)解释为有序的技术工作流。

侦察、内存处理利用、通过 Webshell 持久化和渗透的 每个阶段都由专门的 MCP 代理处理,确保重试逻辑和自动恢复能力。

CheckPoint观察到,对于地下哨所,操作员在不到十分钟的时间内就在易受攻击的设备上实现了未经身份验证的远程代码执行,并投放了 Web Shell。

Hexstrike-AI 的架构实现了:

抽象层:将模糊的操作员意图转换为精确的函数调用。

MCP 代理:自主服务器将 LLM 与工具连接起来,协调从 nmap_scan 和 hydra_brute 到自定义 NetScaler 漏洞模块的所有内容。

自动化和弹性:内置重试循环和故障恢复确保链式操作无需人工干预即可进行。

意图到执行的转换: execute_command API 根据意图字符串动态构建和执行工作流。

该模型反映了人工智能编排推动下一代网络攻击的学术预测——现已在 Hexstrike-AI 的代码中具体化。

Citrix 于 8 月 26 日发布的安全公告披露了 NetScaler 的三个高危漏洞。传统上,利用此类内存和访问控制漏洞需要专业的逆向工程和漏洞利用代码编写。

Hexstrike-AI 打破了这一障碍,能够并行扫描数千个 IP 并动态调整漏洞参数直至成功。

CVE-2025-7775 的利用时间已经从几周缩短到几分钟,配备 webshell 的设备出现在地下市场上。

缓解措施

组织必须加快修补周期并实施自适应的、人工智能驱动的检测系统。

仅靠静态签名不足以抵御快速策划的攻击。监控暗网情报以获取早期信号、实施分段和最小权限模型以及集成自主响应策略至关重要。

防御者必须通过遥测关联和机器速度补丁验证来跟上人工智能攻击的增长。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。