具境外媒体报道,长城防火墙(GFW)遭遇了其史上最大规模的内部数据泄露。超过500GB的敏感材料——包括源代码、工作日志、配置文件和内部通信内容——被窃取并发布到了网上。

此次数据泄露源于格基网络以及中国科学院信息工程研究所的MESA实验室。

泄露的档案揭示了防火长城的研发流程、部署管道以及在新疆、江苏和福建省使用的监控模块,还有中国“一带一路”框架下与缅甸、巴基斯坦、埃塞俄比亚、哈萨克斯坦及其他未公开国家的出口协议。

使用隔离的虚拟机,验证哈希值,不要运行未经审查的二进制文件。

分析师们警告称,像DPI引擎、数据包过滤规则和更新签名证书等暴露的内部机制,既会为规避技术提供便利,也会让人深入了解审查策略。

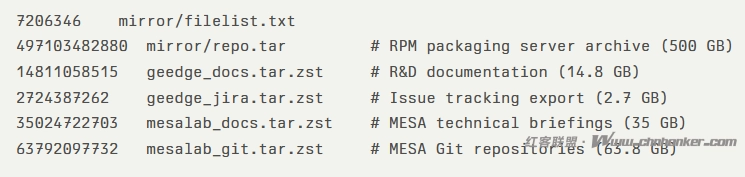

关键文件清单包括:

解包时,请在安全主机上使用tar -xvf repo.tar命令。

操作安全协议

鉴于此次泄露内容的敏感性,下载或分析这些数据集会带来重大的安全和法律风险。

文件可能包含专有加密密钥、监控配置脚本或带有恶意软件的安装程序,这可能会触发远程监控或防御性对策。

研究人员应采用严格的操作安全协议:

- 在运行最少服务的隔离虚拟机或气隙沙箱中进行分析。

- 利用网络级别的数据包捕获和基于快照的回滚来检测并遏制恶意 payload。解压前务必验证文件哈希值(镜像/filelist.txt 中提供了 SHA-256 校验和)。

- 未经代码审查,请勿执行二进制文件或运行构建脚本。许多工件包含用于深度包检测的自定义内核模块,这些模块可能会损害主机的完整性。

在mesalab_git.tar.zst中发现的混淆技术使用多态C代码和加密配置块;若没有安全实验室工具进行逆向工程,可能会触发反调试程序。

研究人员应与可信的恶意软件分析平台进行协作,并负责任地披露研究结果。这一史无前例的泄露事件让安全界得以罕见地窥见防火长城不透明基础设施的内幕。

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com