美国网络安全与基础设施安全局(CISA)发布了一份全面的网络安全公告,详细说明了威胁行为者如何通过利用GeoServer中的一个关键远程代码执行漏洞CVE-2024-36401,成功入侵美国联邦文职行政部门的网络。

这起事件三周内未被发现,凸显了联邦机构在漏洞管理和事件响应准备方面存在的重大缺陷。

GeoServer远程代码执行漏洞(CVE-2024-36401)

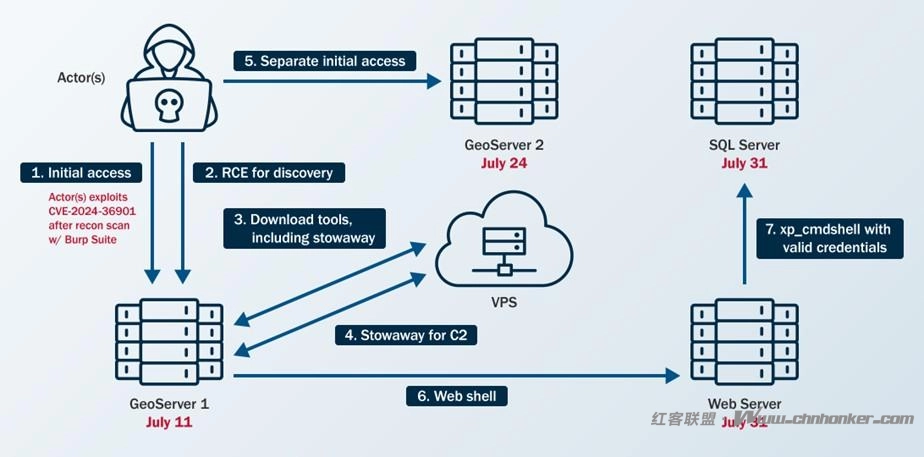

此次攻击始于2024年7月11日,当时网络威胁行为者利用面向公众的GeoServer实例上的CVE-2024-36401漏洞获取了初始网络访问权限。

这一严重漏洞于2024年6月30日披露,它使未经验证的用户能够通过对受影响的GeoServer版本实施“eval注入”攻击来实现远程代码执行。

该漏洞属于CWE-95分类下的“评估注入”,并于2024年7月15日被纳入美国网络安全与基础设施安全局(CISA)的已知被利用漏洞(KEV)目录。

尽管该漏洞在25天前已公开披露,但威胁行为者仍于2024年7月24日利用同一漏洞攻击了第二个GeoServer(GeoServer 2),展现出了其持续性。

在这些初步入侵过程中,攻击者使用Burp Suite Burp Scanner进行了广泛的侦察,以识别易受攻击的系统,并采用了公开可用的工具(包括fscan网络扫描器和linux-exploit-suggester2.pl)进行全面的网络枚举。

在初步获取访问权限后,威胁 actors 通过多种技术建立了持久化机制,包括部署中国菜刀(China Chopper) webshell、创建用于定时命令执行的 cron 任务,以及尝试利用针对 CVE-2016-5195 的公开脏牛(dirtycow)漏洞来提升权限。

攻击者还部署了RingQ防御规避工具,并利用Stowaway多级代理工具通过TCP端口4441和50012建立命令与控制通信。

随着威胁攻击者从最初的GeoServer横向移动到一台Web服务器,随后又移动到一台SQL服务器,并在每个被攻陷的系统上上传Webshell和脚本,此次入侵事件不断升级。

在SQL服务器上,他们执行了大量的探测命令,包括whoami、systeminfo、tasklist和netstat -ano,以枚举系统信息和网络连接。

攻击者启用了cmdshell以执行远程代码,并利用PowerShell和bitsadmin下载有效载荷,展示了复杂的“靠地生存”技术。

这一事件在三周内未被发现,直至2024年7月31日,该机构的端点检测与响应(EDR)工具才识别出一个上传至SQL服务器的可疑1.txt文件。

尽管EDR系统在2024年7月15日就发出了警报,当时它在GeoServer 1上检测到了Stowaway工具,但安全运营中心并未对该警报进行审查,因此出现了这种检测延迟。

该机构的网络服务器明显完全缺乏端点保护,这在其安全监控能力中造成了更多盲点。

| 风险因素 | 详情 |

| 受影响产品 | Apache GeoServer 2.x(2.26.5之前的所有版本) |

| 影响 | 通过eval注入实现远程代码执行 |

| 漏洞利用前提条件 | 可公开访问的GeoServer实例;无身份验证 |

| CVSS 3.1评分 | 9.8(严重) |

美国网络安全与基础设施安全局(CISA)的分析揭示了从这一事件中吸取的三个关键教训:尽管存在公开披露和被纳入已知被利用漏洞(KEV)目录的情况,漏洞仍未得到及时修复;该机构的事件响应计划缺乏聘请第三方协助以及授予安全工具必要访问权限的流程;终端检测与响应(EDR)警报未在所有系统中得到持续监控。

该公告强调,尽管2024年7月24日处于KEV要求的补丁安装窗口期内,但各组织仍应立即处理已知的被利用漏洞,将其作为全面漏洞管理实践的一部分。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。