网络安全公司watchTowr Labs披露,有“可靠证据”表明,早在2025年9月10日,也就是Fortra GoAnywhere托管文件传输(MFT)软件中最近披露的安全漏洞被公开披露的整整一周前,就已出现对该漏洞的主动利用。

“这不仅仅是一个长期受到APT组织和勒索软件操作者青睐的解决方案中存在的CVSS 10.0漏洞——这是一个至少从2025年9月10日起就已在野外被积极利用的漏洞,”watchTowr的首席执行官兼创始人本杰明·哈里斯告诉《黑客新闻》。

所涉及的漏洞是CVE-2025-10035,这是License Servlet中的一个反序列化漏洞,可能导致无需身份验证的命令注入。Fortra上周发布了Fortra GoAnywhere 7.8.4版本或长期支持版7.6.3,以修复该问题。

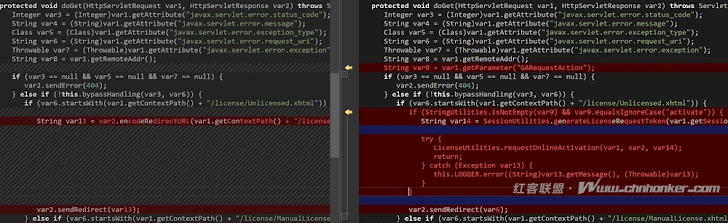

根据watchTowr本周早些时候发布的一项分析,该漏洞与以下情况有关:可以向“/goanywhere/license/Unlicensed.xhtml/”端点发送特制的HTTP GET请求,以直接与在“/goanywhere/lic/accept/<GUID>”暴露的License Servlet(“com.linoma.ga.ui.admin.servlet.LicenseResponseServlet”)交互,而所使用的GUID嵌入在对先前发送请求的响应中。

借助这种身份验证绕过漏洞,攻击者可以利用许可证Servlet中不完善的反序列化保护来实施命令注入。研究人员桑尼·麦克唐纳和彼得·巴兹德洛指出,尽管如此,这种情况究竟是如何发生的仍是一个谜。

网络安全供应商Rapid7也发布了其关于CVE-2025-10035的研究结果,该公司表示,这并非单一的反序列化漏洞,而是由三个独立问题构成的漏洞链。

- 自2023年起就为人所知的访问控制绕过漏洞

- 不安全的反序列化漏洞CVE-2025-10035,以及

- 一个至今未知的问题,涉及攻击者如何获取特定的私钥

在周四发布的后续报告中,watchTowr表示其收到了包括堆栈跟踪在内的利用尝试证据,这些证据使得后门账户的创建成为可能。相关活动的顺序如下——

- 触发Fortra GoAnywhere MFT中的预认证漏洞以实现远程代码执行(RCE)

- 使用远程代码执行创建一个名为“admin-go”的GoAnywhere用户

- 使用新创建的账户创建网络用户

- 利用网络用户与该解决方案进行交互,并上传和执行额外的有效载荷,包括SimpleHelp和一个未知的植入程序(“zato_be.exe”)

这家网络安全公司还表示,威胁行为者的活动源自IP地址155.2.190[.]197。根据VirusTotal的信息,该IP地址在2025年8月初因针对Fortinet FortiGate SSL VPN设备实施暴力攻击而被标记。不过,watchTowr向《黑客新闻》透露,其尚未在蜜罐中观察到该IP地址有任何此类活动。

鉴于存在野外利用的迹象,用户务必尽快应用这些修复程序(如果尚未应用的话)。《黑客新闻》已联系Fortra寻求置评,若收到回复,我们将更新相关报道。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。