攻击者正越来越多地利用微软Exchange收件箱规则,在企业环境中维持持久控制并窃取数据。

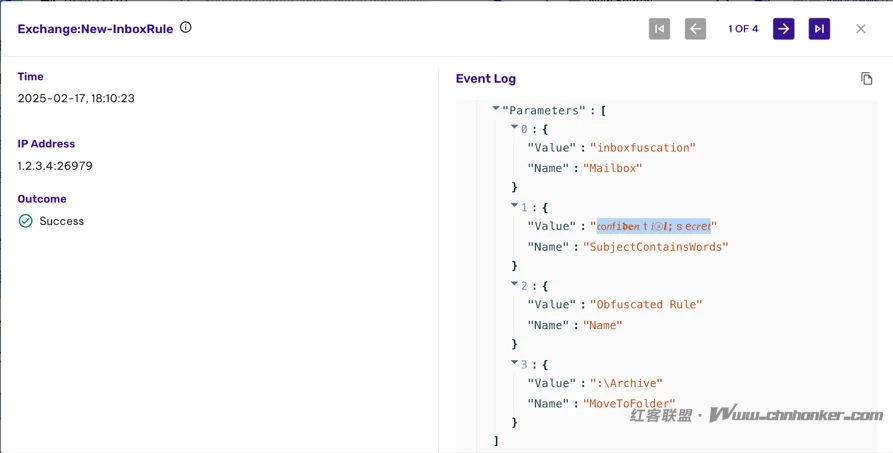

一款新发布的工具Inboxfuscation利用基于Unicode的混淆技术,精心设计出能绕过传统安全控制的恶意收件箱规则。

由Permiso开发的Inboxfuscation框架展示了攻击者如何将Exchange的规则引擎武器化,创建能够规避人工审查和基于代码的检测的隐秘持久化机制。

基于Unicode的规避

传统的收件箱规则攻击依赖于明文关键词和简单直接的操作,例如转发或删除消息。

这类规则很容易被基于关键词的检测和正则表达式匹配识别出来。Inboxfuscation通过用视觉上相同的Unicode变体替换ASCII字符、注入零宽字符、处理双向文本以及结合多种混淆技术,改变了这一模式。

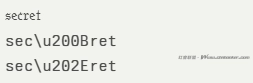

例如,“secret”一词可以被混淆为:

Permiso称,通过利用数学字母数字符号(U+1D4B6)、零宽空格(U+200B)和从右至左覆盖(U+202E)等字符类别,攻击者可以创建在Exchange的Get-InboxRule输出中看似无害,但实际上能匹配敏感关键词的规则。

Inboxfuscation还引入了功能性混淆技巧,例如将电子邮件转发到“日历”文件夹的规则,或者插入空字符(\u0000)以使规则不可见且无法恢复。

检测与缓解策略

传统检测工具无法应对Unicode混淆,因为它们依赖于基于ASCII的模式匹配和视觉相似性。

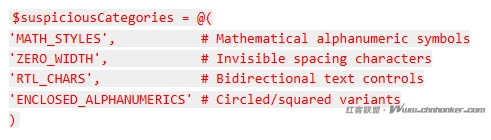

Inboxfuscation的检测框架扩展了Permiso的Arbiter检测模块,以分析邮箱中的事件并重构多步骤规则创建行为。关键组件包括:

- 字符类别分析

-

- 多格式日志解析

支持JSON、CSV、Exchange导出以及Microsoft 365 Graph API日志。

- 规则审计与历史分析

-

- SIEM集成

结构化输出包括rule_name、mailbox、risk_score和unicode_char_count。

为了缓解这一威胁,安全团队应实施支持 Unicode 的检测规则,进行全面的收件箱规则审计,并在测试环境中模拟经过混淆处理的规则。

组织必须更新Exchange监控管道,以标记可疑的Unicode类别,并利用沙盒环境检查规则标准化行为。

尽管这些Unicode混淆技术尚未在实际攻击中被发现,但其技术可行性暴露了电子邮件安全态势中的一个关键盲点。

通过主动采用Inboxfuscation的检测框架并了解基于Unicode的规避机制,防御者可以领先于新兴的高级持续性威胁策略,保护企业通信免受隐蔽的持久化技术的影响。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。