一种名为BlackLock的复杂新型勒索软件攻击已成为全球各组织面临的重大威胁,它展现出先进的跨平台能力,并针对多种计算环境发起攻击。

该组织自2024年3月起以“埃尔多拉多”为名开展活动,2024年9月更名为“黑锁”,凭借遍布多个国家和行业的受害者,成为勒索软件领域的一支强大力量。

BlackLock的技术成熟之处在于它是使用Go编程语言开发的,这使得该恶意软件能够在Windows、Linux和VMware ESXi系统上无缝执行。

这种跨平台方法极大地扩大了攻击面,使威胁行为者能够同时破坏整个IT基础设施。

这种勒索软件以勒索软件即服务(RaaS)模式运作,通过俄语网络犯罪论坛(尤其是RAMP)积极招募有技能的附属成员。

高级加密和跨平台能力

ASEC 报告称,该勒索软件采用了强大的加密技术,利用 Go 语言的加密包,通过 ChaCha20.NewUnauthenticatedCipher() 对文件进行加密,为每个目标文件使用随机生成的 32 字节文件密钥和 24 字节随机数。

这种方法确保每个加密文件都有一个唯一的加密密钥,这使得在没有攻击者的解密工具的情况下几乎不可能进行恢复。

BlackLock 复杂的密钥管理系统采用椭圆曲线迪菲-赫尔曼(ECDH)密钥交换来生成用于元数据加密的共享密钥。

勒索软件会将包含文件密钥和受害者信息的加密元数据附加到每个文件中,并通过secretbox.Seal()加密进行保护。

这种双层加密策略使受害者无法独立恢复自己的数据,同时确保攻击者在收到赎金后能够解密文件。

该恶意软件支持大量命令行参数以实现操作灵活性,包括用于目标加密的-path、用于定时执行的-delay、用于性能优化的-threads,以及用于部分文件加密以加速攻击过程的-perc。

值得注意的是,该勒索软件通过-esxi选项包含了针对VMware ESXi环境的适配内容,不过这一功能在已分析的样本中尚未实现。

BlackLock通过利用go-smb2等开源项目扫描和访问Windows网络中的SMB共享文件夹,展现出了先进的网络传播能力。

勒索软件可以使用通过-u、-p和-h参数指定的明文密码或NTLM哈希进行身份验证,从而能够在企业网络中横向移动,并同时对联网存储系统进行加密。

为了消除恢复选项,BlackLock采用复杂的数据销毁技术,针对卷影复制服务(VSS)和回收站内容进行操作。

该恶意软件并非执行明显的命令行指令,而是构造COM对象实例,通过直接加载到内存中的shellcode来执行WMI查询,这使得安全解决方案的检测难度大大增加。

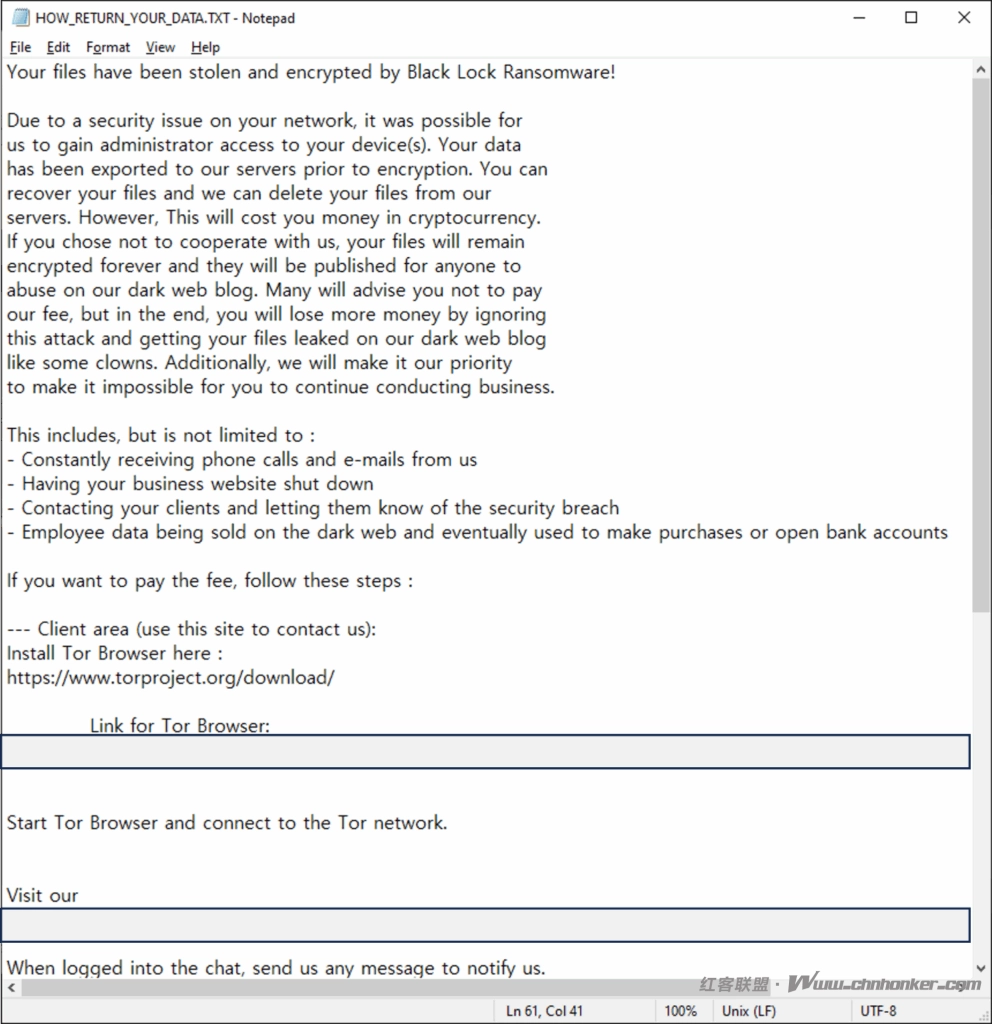

这款勒索软件会在每个加密目录中创建名为HOW_RETURN_YOUR_DATA.TXT的勒索信,其中包含威胁性语言,警告受害者如果不满足赎金要求,其业务将受到干扰,数据还会泄露给客户和公众。

这种心理施压策略,再加上独立恢复数据在技术上的不可能性,让攻击者拥有了巨大的影响力。

面对这种不断演变的威胁环境,各组织必须实施全面的安全策略,包括端点保护、网络分段和强大的备份解决方案。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。