至少从2025年4月起,一个此前未被记录的名为ComicForm的黑客组织发起了一场钓鱼攻击活动,白俄罗斯、哈萨克斯坦和俄罗斯的机构已成为其攻击目标。

网络安全公司F6在上周发布的一份分析报告中表示,此次活动主要针对工业、金融、旅游、生物技术、研究和贸易领域。

攻击链包括发送主题为“等待签署文件”“付款发票”或“待签署对账法案”等的电子邮件,催促收件人打开一个RR压缩包,其中包含一个伪装成PDF文档的Windows可执行文件(例如“Акт_сверки pdf 010.exe”)。这些用俄语或英语撰写的邮件,来自注册于.ru、.by和.kz顶级域名的电子邮件地址。

该可执行文件是一个经过混淆处理的.NET加载器,旨在启动一个恶意DLL(“MechMatrix Pro.dll”),该DLL随后会运行第三阶段的有效载荷,即另一个名为“Montero.dll”的DLL,它充当Formbook恶意软件的投放器,但在此之前会创建一个计划任务并配置Microsoft Defender排除项以逃避检测。

有趣的是,人们还发现该二进制文件包含指向完全无害的漫画超级英雄GIF的Tumblr链接,比如蝙蝠侠,这也为该威胁行为者起了名字。F6研究员弗拉基斯拉夫·库甘表示:“这些图片并未用于任何攻击,而仅仅是恶意软件代码的一部分。”

对ComicForm基础设施的分析显示,2025年6月有针对哈萨克斯坦一家未指明公司的钓鱼邮件,2025年4月有针对白俄罗斯一家银行的钓鱼邮件。

F6还表示,就在2025年7月25日,它检测并拦截了一些发送给俄罗斯制造企业的钓鱼邮件,这些邮件来自一家哈萨克斯坦工业公司的邮箱地址。这些数字信函诱使潜在目标点击内嵌链接以确认其账户,从而避免可能的账号封禁。

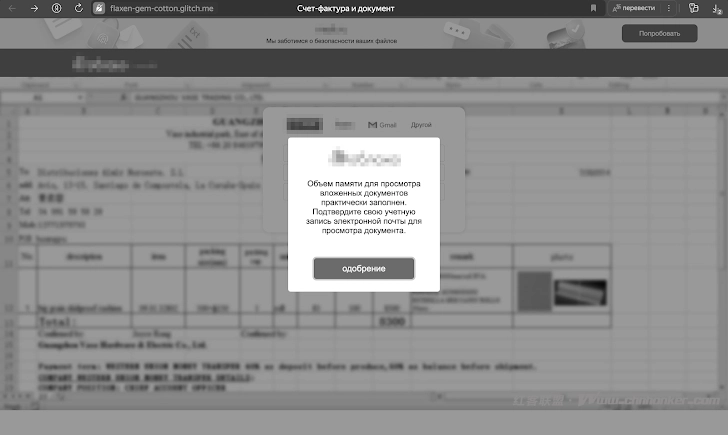

点击该链接的用户会被重定向到一个伪造的着陆页,该页面模仿国内某文档管理服务的登录页面,目的是通过HTTP POST请求的形式将用户输入的信息发送到攻击者控制的域名,从而窃取用户凭证。

“此外,在页面主体中发现了JavaScript代码,这些代码从URL参数中提取电子邮件地址,填充id为‘email’的输入字段,从电子邮件地址中提取域名,并将该域名网站的截图(通过screenshotapi[.]net API)设置为钓鱼页面的背景,”库根解释道。

针对白俄罗斯银行的这次攻击,涉及发送一封带有发票主题诱饵的钓鱼邮件,诱骗用户在一个表单中输入他们的电子邮件地址和电话号码,这些信息随后会被获取并发送到一个外部域名。

F6表示:“该组织攻击来自各个行业的俄罗斯、白俄罗斯和哈萨克斯坦公司,而使用英文邮件这一行为表明,攻击者还将目标对准了其他国家的组织。”“攻击者既利用分发FormBook恶意软件的钓鱼邮件,也使用伪装成网络服务的钓鱼资源来窃取访问凭证。”

亲俄团体利用Formbook针对韩国发起攻击

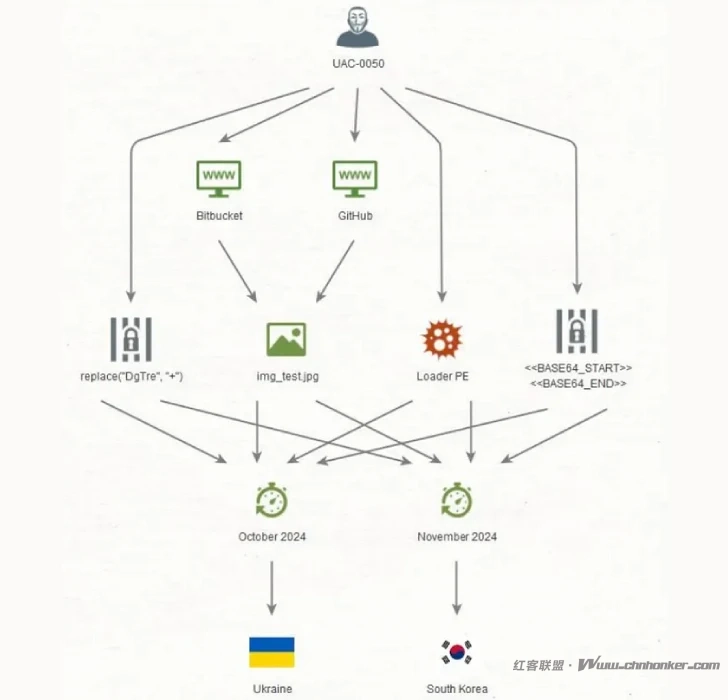

这一披露发布之际,NSHC ThreatRecon团队披露了一个亲俄网络犯罪团伙的详细信息,该团伙针对韩国的制造业、能源和半导体行业。相关活动被归因于一个名为SectorJ149(又名UAC-0050)的组织。

这些攻击发生在2024年11月,起初是针对高管和员工的鱼叉式钓鱼邮件,其诱饵与生产设施采购或报价请求相关,通过作为微软压缩包(CAB)存档分发的Visual Basic脚本,导致Lumma Stealer、Formbook和Remcos RAT等常见恶意软件家族被执行。

该Visual Basic脚本旨在运行一条PowerShell命令,该命令会连接Bitbucket或GitHub仓库以获取一个JPG图像文件,而这个文件中隐藏着一个加载器可执行文件,其作用是启动最终的窃取程序和远程访问木马有效载荷。

这家新加坡网络安全公司表示:“直接在内存区域执行的PE恶意软件是一种加载器类型的恶意软件,它通过提供的参数值中包含的URL下载伪装成文本文件(.txt)的额外恶意数据,对其进行解密,然后生成并执行PE恶意软件。”

“过去,SectorJ149组织的运作主要是为了获取经济利益,但最近针对韩国企业的黑客活动被认为具有强烈的黑客行动主义性质,他们利用黑客技术来传递政治、社会或意识形态方面的信息。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。