一个与伊朗有关联、名为UNC1549的网络间谍组织被指发起了一场针对欧洲电信公司的新行动,该行动借助LinkedIn上以招聘为主题的活动,成功入侵了11家机构的34台设备。

瑞士网络安全公司PRODAFT正在追踪一个名为“微妙蜗牛”的黑客组织。经评估,该组织与伊朗伊斯兰革命卫队(IRGC)有关联。遭到攻击的11家公司分别位于加拿大、法国、阿拉伯联合酋长国、英国和美国。

该公司在与《黑客新闻》分享的一份报告中表示:“该团伙通过伪装成合法实体的人力资源代表与员工接触,然后通过部署MINIBIKE后门变种对他们实施攻击,这种变种会与通过Azure云服务代理的命令与控制(C2)基础设施进行通信,以绕过检测。”

UNC1549(又名TA455)据信至少从2022年6月起就开始活跃,它与另外两个伊朗黑客组织存在重叠,这两个组织分别是Smoke Sandstorm和Crimson Sandstorm(又名Imperial Kitten、TA456、Tortoiseshell以及Yellow Liderc)。2024年2月,谷歌旗下的Mandiant首次记录了这个威胁行为体。

以色列网络安全公司ClearSky随后详细阐述了UNC1549使用以工作为主题的诱饵的情况,该公司强调,早在2023年9月,该攻击者就将目标锁定在航空航天业,以投放SnailResin和SlugResin等恶意软件家族。

PRODAFT表示:“该组织的主要动机包括渗透电信实体,同时持续关注航空航天和国防机构,以建立长期潜伏,并为战略性间谍活动的目的窃取敏感数据。”

攻击链包括在领英等平台上进行广泛的侦察,以识别目标组织内的关键人员,尤其关注那些对关键系统和开发环境拥有高级访问权限的研究人员、开发人员和IT管理员。

在下一阶段,观察到威胁行为者发送鱼叉式钓鱼邮件,以验证电子邮件地址并收集更多信息,之后再实施该行动的关键部分——虚假招聘活动。

为实现这一目标,攻击者在领英上创建了逼真的人力资源账户资料,并以不存在的工作机会联系潜在目标,逐步建立信任和可信度,以提高该骗局的成功率。“微妙蜗牛”的操作者会精心为每个受害者量身定制攻击方式,这是该攻击活动的特点。

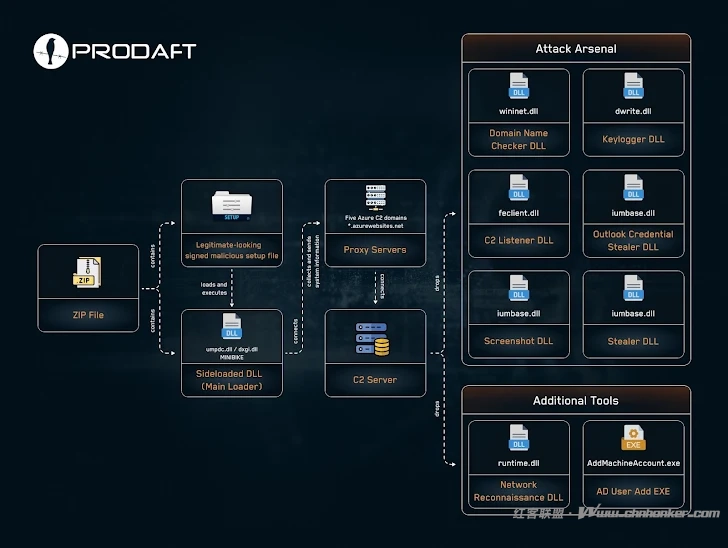

如果受害者对该邀约表现出兴趣,他们随后会通过电子邮件收到联系,要求点击一个仿冒Telespazio或赛峰集团等公司的欺诈性域名来安排面试时间。输入必要信息后,会自动触发一个ZIP压缩包的下载。

ZIP文件中包含一个可执行文件,该文件一旦启动,就会利用DLL侧载技术加载一个名为MINIBIKE的恶意DLL。此恶意DLL会收集系统信息,并等待以Microsoft Visual C/C++ DLL形式发送的额外有效载荷,进而执行侦察、记录键盘输入和剪贴板内容、窃取Microsoft Outlook凭据、收集谷歌浏览器、Brave浏览器和微软Edge浏览器的数据以及截取屏幕截图等操作。

特别是这款网页浏览器窃取器,它整合了一款名为Chrome-App-Bound-Encryption-Decryption的公开可用工具,以绕过谷歌推出的应用绑定加密保护,从而解密并窃取浏览器中存储的密码。

PRODAFT指出:“‘细蜗牛’团队每次都会向目标机器构建并部署一个针对特定受害者的独特DLL,即便只是为了从设备中收集网络配置信息也是如此。该威胁行为者使用的恶意DLL文件在导出部分表现出相似的特征。”

“合法的DLL文件被修改,以促成DLL侧加载攻击的无缝执行,其中函数名被替换为直接字符串变量。这种策略使攻击者能够通过操纵DLL的导出表绕过典型的检测机制,让文件在执行恶意活动时看起来像一个合法文件。”

MINIBIKE是一个功能齐全的模块化后门程序,支持12种不同的命令以促进C2通信,使其能够枚举文件和目录、列出运行中的进程并终止特定进程、分块上传文件,以及运行exe、DLL、BAT或CMD有效载荷。

除了通过使用合法的Azure云服务和虚拟专用服务器(VPS)作为代理基础设施,将其C2流量与常规云通信混合之外,该恶意软件还会修改Windows注册表,使其能在系统启动后自动加载。

它还具备反调试和反沙箱技术以阻碍分析,并使用控制流平坦化和自定义哈希算法等方法在运行时解析Windows API函数,以此抵制逆向工程,使其整体功能难以被理解。

“‘微妙蜗牛’的行动通过将情报收集与长期接入关键电信网络相结合,造成了严重破坏,”PRODAFT表示。“它们不只是感染设备,还会主动搜寻敏感数据,并寻找维持其访问权限的方法。”

“他们利用预定义的路径来引导搜索,专注于窃取电子邮件、虚拟专用网络配置以及其他有助于他们维持控制权的信息。他们还会搜寻存储在共享文件夹中的机密文件,这些文件可能会泄露商业机密和个人数据。”

MuddyWater的多样化工具包曝光

这一披露发布之际,Group-IB揭示了另一个伊朗国家支持的黑客组织——“浑水”(MuddyWater)的基础设施和恶意软件工具集,该组织已“大幅”减少对远程监控和管理(RMM)工具的依赖,转而使用定制的后门程序和此类工具——

- BugSleep(首次出现于2024年5月)是一个基于Python的后门程序,旨在执行命令并促进文件传输。

- LiteInject(首次出现于2025年2月),一款便携式可执行文件注入器

- StealthCache(首次出现于2025年3月)是一款功能丰富的后门程序,具备读写文件、终止或重启自身、扫描安全进程以及窃取凭据和文件的能力。

- Fooder(首次出现于2025年3月)是一种能够在内存中加载、解密并运行加密有效载荷的加载器。

- 凤凰(首次出现于2025年4月)是一种恶意软件,用于部署精简版的BugSleep变种。

- 加农炮鼠,一种旨在远程控制受感染系统的恶意工具

- UDPGangster,一种通过UDP协议与其C2服务器通信的基本后门程序

“泥泞之水”(MuddyWater)自2017年起开始活跃,经评估是伊朗情报与安全部(MOIS)下属的一个机构。该威胁行为体还被标记为“沼泽蛇”(Boggy Serpens)、“芒果沙尘暴”(Mango Sandstorm)和TA450,历史上曾针对中东地区的电信、政府、能源、国防及关键基础设施实体发动攻击,近期针对欧洲和美国的攻击出现激增。

Group-IB的研究员曼苏尔·阿尔穆德表示:“近期活动显示,他们仍依赖钓鱼进行传播,利用带有恶意宏的恶意文档实施感染。基础设施分析表明,他们正积极使用亚马逊云服务(AWS)托管恶意资产,并利用Cloudflare服务隐藏基础设施指纹,阻碍分析工作。”

“‘浑水’组织持续不断的行动凸显出其在满足伊朗情报需求方面的作用,同时为针对地区竞争对手和西方目标的国家主导网络行动保留了合理推诿的空间。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。