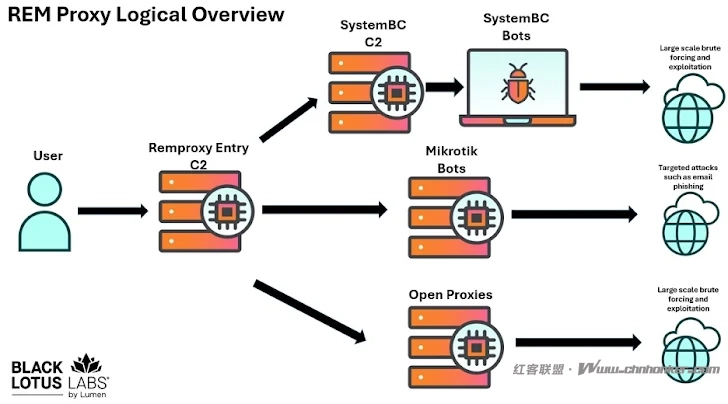

据 lumen 科技公司黑莲花实验室团队的新发现,一个名为 REM Proxy 的代理网络由名为 SystemBC 的恶意软件提供支持,该网络向用户提供约 80% 的僵尸网络资源。

“REM Proxy是一个规模庞大的网络,它还推销一个由20,000台Mikrotik路由器组成的池,以及它在网上找到的各种免费开放代理,”该公司在与《黑客新闻》分享的一份报告中表示。“这项服务受到了多个行为者的青睐,例如TransferLoader背后的那些人,该组织与摩耳甫斯勒索软件团伙有关联。”

SystemBC是一种基于C语言的恶意软件,它会将受感染的计算机变成SOCKS5代理,使受感染主机能够与命令与控制(C2)服务器通信并下载额外的有效负载。该恶意软件于2019年由Proofpoint首次记录,能够针对Windows和Linux系统。

在今年1月早些时候的一份报告中,ANY.RUN披露,SystemBC代理植入程序的Linux变体可能是为企业内部服务设计的,主要用于攻击企业网络、云服务器和物联网设备。

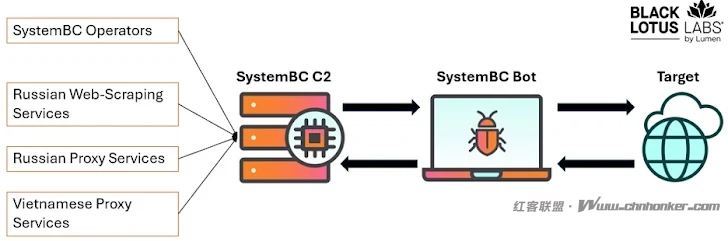

与任何代理解决方案的典型情况一样,该网络的用户通过高编号端口连接到SystemBC的命令与控制服务器,这些服务器随后会先将用户路由到某个受害者,再让其到达目的地。

据Lumen称,SystemBC僵尸网络由80多个控制服务器组成,平均每天有1500个受害者,其中近80%是来自几家大型商业提供商的受感染虚拟专用服务器(VPS)系统。有趣的是,其中300个受害者属于另一个名为GoBruteforcer(又名GoBrut)的僵尸网络。

其中,近40%的入侵案例具有“极长的平均”感染周期,持续时间超过31天。更糟糕的是,绝大多数受攻击的服务器被发现存在多个已知的安全漏洞。每个受害者平均有20个未修补的CVE,且至少有一个严重的CVE,其中美国亚特兰大市的一台已识别的VPS服务器存在超过160个未修补的CVE漏洞。

该公司指出:“受害者被变成代理,为大量犯罪威胁组织提供高容量的恶意流量。与基于恶意软件的代理网络中常见的操纵住宅IP空间内的设备不同,SystemBC通过操纵虚拟专用服务器系统,能够提供大容量的代理,且持续时间更长。”

除了REM Proxy之外,SystemBC的其他客户还包括至少两家不同的俄罗斯代理服务、一家名为VN5Socks(又名Shopsocks5)的越南代理服务,以及一家俄罗斯网络爬虫服务。

该恶意软件运行的关键在于IP地址104.250.164[.]214,它不仅托管着相关恶意文件,还似乎是发起攻击以招募潜在受害者的源头。一旦新的受害者落入陷阱,机器上就会植入一个外壳脚本,进而投放该恶意软件。

该僵尸网络的运作几乎不考虑隐蔽性,其主要目标是扩大规模,以招募尽可能多的设备加入僵尸网络。这个非法网络最大的用途之一,是由SystemBC背后的威胁行为者自己使用,他们利用该网络对WordPress网站的凭据进行暴力破解。

最终目标可能是将获取到的凭证出售给地下论坛中的其他犯罪分子,这些人随后会将这些凭证用作武器,向相关网站注入恶意代码,以开展后续活动。

“SystemBC在多年间展现出持续的活动和运营韧性,已成为网络威胁格局中一个长期存在的载体,”Lumen表示。“该平台最初被威胁行为者用于开展勒索软件攻击活动,如今已发展到可提供定制化僵尸网络的组装和销售服务。”

他们的模型具有显著优势:它能够执行大规模侦察、垃圾信息传播及相关活动,使攻击者能够为基于先前情报收集的定向攻击保留更具选择性的代理资源。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。