当Wi-Fi重新连接或系统恢复时,PureVPN的Linux客户端会泄露用户的IPv6地址</b0,并且在断开连接时会清除主机防火墙规则且不进行恢复。

这破坏了隐私保障,使得系统在使用VPN后比以前更易受攻击,其中紧急切断开关和防火墙处理模块存在严重故障。

PureVPN Linux客户端漏洞

Anagogistis表示,在搭载内核6.8.0和iptables-nft后端的Ubuntu 24.04.3 LTS系统上进行测试时,PureVPN的GUI客户端(v2.10.0版本)和CLI客户端(v2.0.1版本)在切换Wi-Fi或从休眠状态恢复后,均无法重新应用IPv6网络 kill-switch防护功能。

启用IKS(IPv6终止开关)功能后,CLI客户端会自动重新连接并将状态报告为“已连接”。然而,在客户端恢复ip6tables规则之前,系统会通过路由器通告(fe80::1)重新获得默认的IPv6路由。

由于ip6tables的OUTPUT链保留了默认的ACCEPT策略,IPv6流量会恢复为隧道外传输。在图形用户界面模式下,客户端的断开连接对话框能正确阻断IPv4,但却忽略了IPv6,这会导致信息泄露,直到用户手动点击“重新连接”为止。

在实际场景中,这意味着首选IPv6的网站会使用互联网服务提供商分配的地址加载,而像Thunderbird这样的电子邮件客户端则继续在VPN隧道外发送SMTP流量,尽管界面显示处于全面保护状态。

第二个关键缺陷是客户端对主机防火墙规则的处理方式。Anagogistis表示,在VPN连接时,PureVPN会清除现有的iptables配置:默认链策略被重置为ACCEPT,所有自定义和UFW链(如Docker跳转或用户定义的规则)都会被刷新。

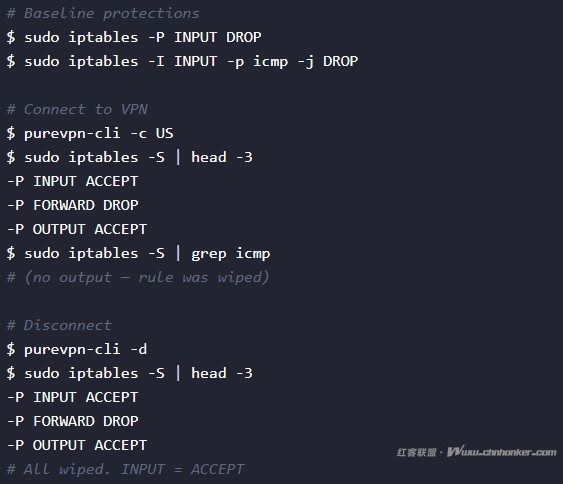

断开连接后,这些更改不会被还原,导致INPUT和OUTPUT链保持为ACCEPT状态。其顺序如下所示:

断开连接后,不会保留任何自定义规则,SSH、ping和其他流量也不再被过滤。

这种行为与用户预期相悖,破坏了默认拒绝的本地策略,实际上暴露了服务并使得不必要的入站连接成为可能。

这两个问题都对注重隐私、依赖PureVPN实现安全连接的Linux用户产生了实际影响。

在PureVPN解决这些漏洞之前,用户应保持警惕,考虑在操作系统层面禁用IPv6,并手动管理防火墙规则,或者切换到具有经过验证的 kill-switch 可靠性的客户端。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。