SonicWall发布了一份紧急公告,敦促所有客户执行必要的凭证重置,因为安全研究人员发现MySonicWall的配置备份文件被意外暴露在公共存储中。

这些敏感文件包含SonicOS设备使用的加密密码、预共享密钥和TLS证书,这可能使威胁行为者能够解密并利用凭据获取未授权的网络访问权限。

SonicWall的知识库概述了三个关键阶段:遏制、补救和监控,以降低风险并恢复安全运营。

锁定面向广域网的管理

为立即减少风险暴露,SonicWall建议在进行密码重置前,禁用或限制所有基于广域网的管理服务。

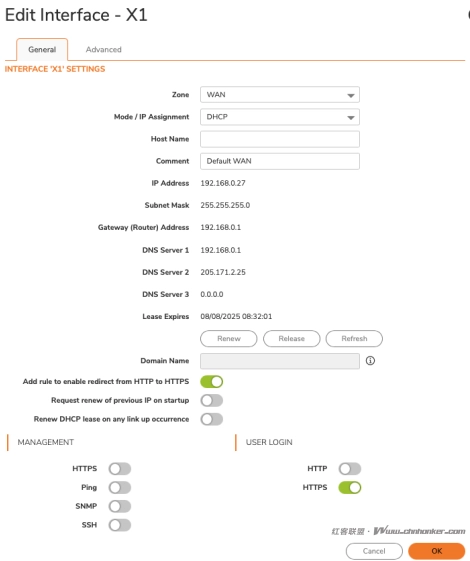

管理员必须导航至“网络→系统→接口”,编辑每个广域网接口,并禁用HTTP/HTTPS及SSH管理功能。

禁用HTTPS/SSH管理选项

同样,应分别通过访问“网络→SSL VPN→服务器设置”和“网络→IPsec VPN→规则和设置”来关闭SSL VPN和IPsec VPN服务。

必须在“设备→设置→SNMP”下禁用SNMP v3访问,以防止未授权的SNMP GET/SET命令泄露引擎ID或团体字符串。

将入站NAT/访问规则限制在已知/可信的IP地址,可进一步防止攻击者在凭证更改后重新连接。

SonicOS 6.5.5.1和7.3.0版本具有动态执行选项,该选项会锁定用户账户,直至设置新密码,从而确保即使无法完全应用广域网限制,遏制措施仍然有效。

凭证重置

关键操作包括重置所有本地用户的密码以及重新注册TOTP绑定。

管理员必须更新LDAP、RADIUS和TACACS+服务器上的绑定账户密码,并使用SHA-256哈希值轮换共享密钥。

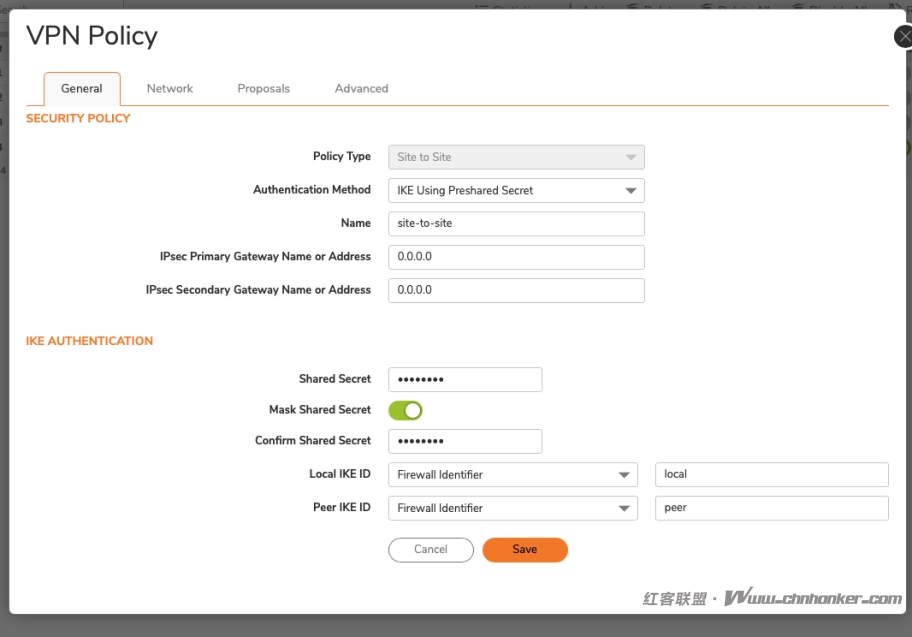

轮换共享密钥

所有IPsec VPN预共享密钥(用于站点到站点隧道和GroupVPN)都需要替换为新的AES-256加密密钥,并在远程网关进行相应更新。

L2TP/PPPoE/PPTP和蜂窝WWAN的广域网接口凭据必须与互联网服务提供商协同刷新。动态域名系统、Clearpass网络访问控制和电子邮件日志自动化账户应重置密码,以避免发送失败。

知识库中提到:“最后,在设备→设置→管理下的全球管理系统(GMS)IPSec管理隧道模式中更新加密密钥。”

修复后,逐步重新启用服务,通过成功的登录测试和SSH密钥轮换对每项服务进行验证。提醒依赖自动化工作流的客户更新引用旧凭据的脚本。

对系统和审计日志进行持续监控至关重要。管理员应查看“监控→日志→系统日志”和“审计日志”,筛选重复的身份验证失败或配置更改中的异常情况。

将日志导出为CSV格式以进行详细分析,并利用通过TLS 1.2的Syslog实现安全信息和事件管理集成,确保安全转发。

遵循这些步骤将保护SonicWall环境免受暴露的配置备份被利用的风险,并增强网络边界防御的完整性。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。