Jenkins发布了重要更新,以解决四个安全漏洞。未经身份验证的攻击者和低权限攻击者可能会利用这些漏洞破坏服务或收集敏感的配置信息。

运行Jenkins每周发布版(最高2.527版本)或长期支持(LTS)版本(最高2.516.2版本)的管理员必须进行升级,以降低这些风险。

HTTP/2 拒绝服务(CVE-2025-5115)

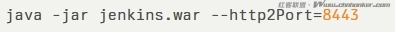

Jenkins 核心捆绑的 Winstone-Jetty HTTP/2 实现中存在一个高严重性问题(CVSS 3.1 A:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)。当通过等效的 systemd 服务配置启动 Jenkins 时,过时的 Jetty 版本容易受到一种名为“MadeYouReset”的拒绝服务攻击。

未认证的攻击者可以触发未经验证的HTTP/2帧,耗尽服务器资源,导致Jenkins崩溃。

该漏洞影响启用了HTTP/2的Jenkins 2.523及更早版本,以及LTS 2.516.2及更早版本。公告中提到,在原生安装程序和官方Docker镜像中,HTTP/2默认仍处于禁用状态。

Jenkins 2.524 和 LTS 2.516.3 版本中的修复将 Jetty 更新至 12.0.25 版本,从而消除了该漏洞。强烈建议无法立即升级的管理员禁用 HTTP/2 支持。

权限检查遗漏(CVE-2025-59474、CVE-2025-59475)

两个中等严重程度的漏洞允许未经授权枚举内部组件。在侧边栏执行器小部件中,Jenkins 2.527及更早版本(LTS 2.516.2及更早版本)未能执行“整体/读取”权限,使得未认证用户可以列出智能体名称(CVE-2025-59474)。

同样,已认证用户个人资料下拉菜单中的一个漏洞(CVE-2025-59475)允许权限极低的攻击者通过查看菜单项来发现已安装的插件,例如凭据插件。

这两个问题在Jenkins每周版2.528和长期支持版2.516.3中均已解决,这些版本移除了存在漏洞的侧边栏,并在个人资料菜单中加强了权限检查。

日志消息注入(CVE-2025-59476)

Jenkins 控制台日志格式化器在 2.527 及以下版本(LTS 2.516.2 及更早版本)中,在写入系统日志(jenkins.log 及等效日志)之前,不会对用户控制的内容进行清理。

攻击者可以在日志条目中插入回车符、换行符,甚至是 Unicode“特洛伊源代码”码点,伪造具有误导性的日志行,从而阻碍事件响应。

在每周版2.528和长期支持版2.516.3的更新中,注入的行前会带有[CR]、[LF]或[CRLF] >等指示符,但仍建议管理员使用能突出显示异常字符的日志查看器,并将日志访问权限限制在可信人员范围内。

| 通用漏洞披露 | 标题 | CVSS 3.1评分 | 严重程度 |

| CVE-2025-5115 | 捆绑的Jetty中存在HTTP/2拒绝服务漏洞 | 高 | |

| CVE-2025-59474 | 缺少权限检查允许获取智能体名称 | 中等 | |

| CVE-2025-59475 | 已认证用户个人资料菜单中缺少权限检查 | 中等 | |

| CVE-2025-59476 | 日志消息注入漏洞 | 中等 |

缓解措施

所有Jenkins用户应立即升级:每周版本升级至2.528,长期支持版本升级至2.516.3。

这些版本共同解决了高严重性的HTTP/2 DoS漏洞(CVE-2025-5115)以及中等严重性的权限检查和日志注入缺陷(CVE-2025-59474;CVE-2025-59475;CVE-2025-59476)。

安全研究人员丹尼尔·贝克(CloudBees公司)、曼努埃尔·费尔南德斯(Stackhopper安全公司)以及IBM云红队成员罗伯特·豪滕布林克、法里斯·穆罕默德和哈什·亚达夫报告了这些问题。

无法升级的管理员至少应禁用HTTP/2并限制对日志文件的访问,以防止被利用。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。