新曝光的“精灵尘攻击”再次暴露了Wi-Fi保护设置(WPS)协议中固有的严重漏洞,使得攻击者能够离线提取路由器的WPS PIN码,并顺利加入无线网络。

通过针对注册器随机数中存在的弱随机性,这种漏洞攻击无需接近目标或使用复杂硬件就能破坏WPS的预期安全性。

网络防御者和家庭用户都必须紧急更新或禁用WPS功能,以降低未授权访问的风险。

精灵粉尘Wi-Fi攻击

WPS旨在简化Wi-Fi设置,它允许设备通过简短的8位PIN码而非完整的WPA2-PSK加入网络。

据NetRise称,在“Pixie Dust”攻击中,攻击者利用了WPS四次握手协议中的两个关键漏洞:

路由器在EAP-TLS交换过程中会生成128位的注册者随机数(Nonce-1和Nonce-2)。

由于随机数实现存在缺陷,这些随机数在不同会话中可能被预测或重复使用。攻击者会拦截初始的EAPoL帧,并离线计算注册器随机数。

离线PIN恢复

一旦随机数已知,攻击者就会重建用于验证PIN码的HMAC-MD5值。

只需对PIN码前半部分的11000种可能性和后半部分的1000种可能性进行遍历,就能在几分钟内破解整个8位PIN码,这比暴力破解WPA2快得多。

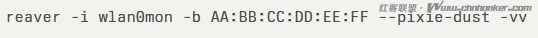

诸如Reaver和Bully之类的技术工具已扩展了pixie-dust标志,以自动进行随机数分析。一个典型的攻击命令如下:

在这里,-i wlan0mon 指定监控模式接口,-b 指定目标BSSID,-vv 启用详细输出以跟踪随机数恢复和PIN破解进度。

成功获取WPS PIN后,攻击者会发送包含正确PIN的最终EAP-TLS EAP响应,促使路由器返回EAP成功消息并允许注册器角色。

此时,攻击者可以直接从路由器中获取WPA2预共享密钥(PSK):

- 攻击者会请求WSC NVS PIN属性。

- 路由器会泄露网络密钥,也就是WPA2-PSK。

- 掌握了预共享密钥(PSK)后,攻击者就可以像任何合法客户端一样连接到网络。

由于“精灵尘”漏洞完全存在于WPS协议中,WPA2本身并未受影响;但PIN认证被绕过,使其保护作用失效。

修补固件以确保随机数的正确随机化,或者完全禁用WPS,是唯一可靠的防御措施。用户应检查路由器设置,或应用移除WPS PIN支持的厂商更新。

此外,启用802.11w受保护管理帧可以提高抵御尝试性随机数拦截和消息伪造的门槛。

由于数百万家用和小型办公室路由器在出厂时仍默认启用WPS,“小精灵粉尘”攻击凸显了严谨的协议设计的重要性,以及安全系统中便捷功能所带来的风险。

组织应立即审计其无线基础设施,家庭用户则必须更改或禁用易受攻击的配置以确保安全。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。