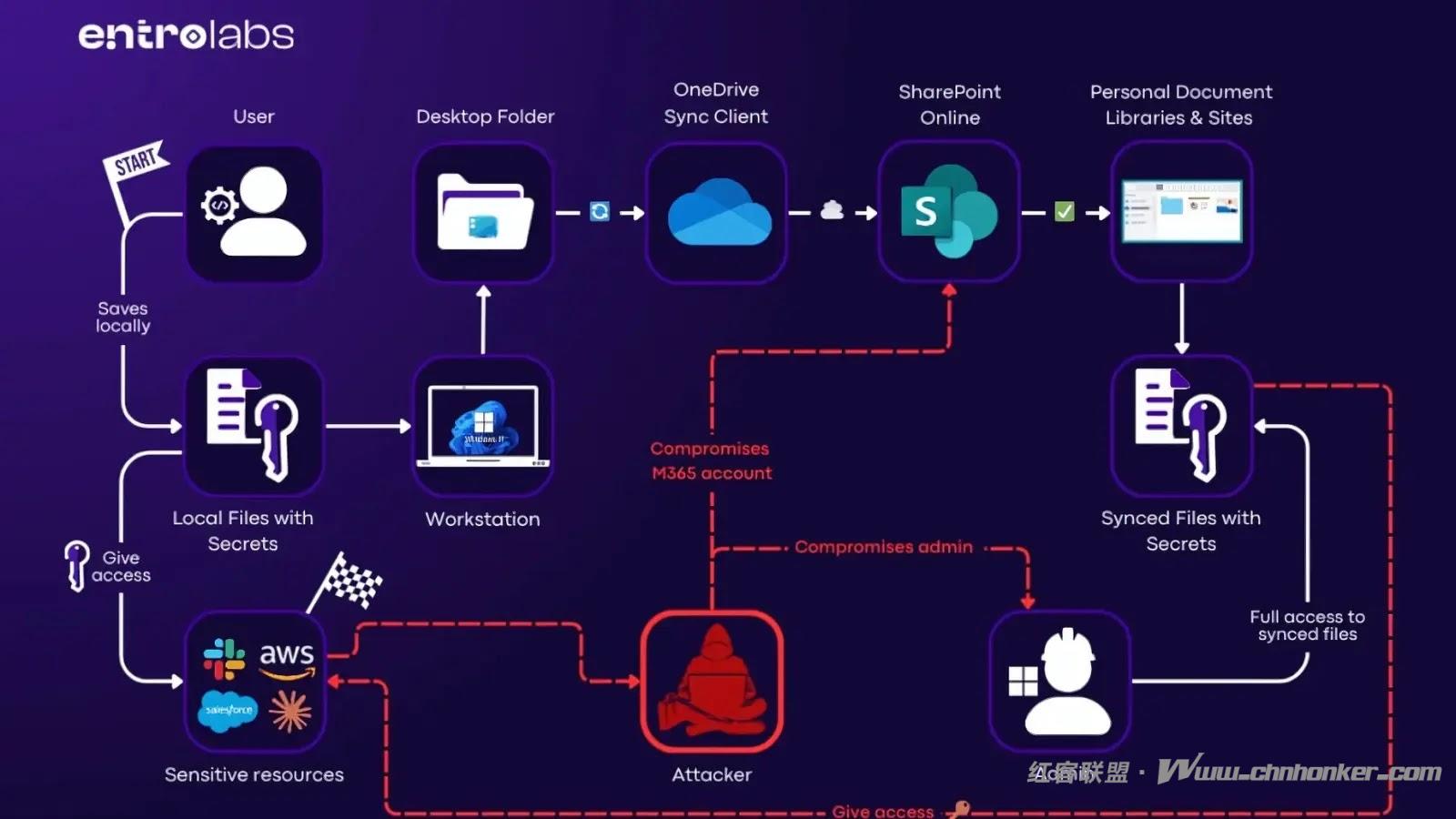

微软OneDrive中的一项默认自动同步功能会自动将本地文件移至SharePoint,这会大规模暴露敏感数据和机密,从而带来重大安全风险。

Entro Security 的研究强调了该问题的严重性,指出企业中每五个暴露的机密就有一个来自同步到 SharePoint 的文件。

这种非预期的暴露源于OneDrive for Business的一项名为“已知文件夹移动(KFM)”的功能。

KFM 为方便用户而设计,会自动将“桌面”和“文档”等重要用户文件夹同步到 OneDrive,在企业环境中,这些数据会存储在 SharePoint Online 文档库中。

虽然这确保了用户可以从任何设备访问他们的文件,但也创建了一个敏感信息库,其可访问的受众范围比预期的更广。

从本地文件到云端暴露

问题的核心在于,本地保存的文件(包括.env或.json之类的配置文件,甚至名为passwords.xlsx的电子表格)会被悄无声息地上传到云端。

一旦进入SharePoint,这些文件就不再仅仅是个人文档,而是要遵守该平台的共享和访问政策。

这意味着管理员始终可以访问这些文件,他们可以为自己授予读取这些同步文件的权限。因此,原本作为本地备份的东西变成了潜在的租户级漏洞。

这种风险不仅限于企业账户。在Windows 10和11系统上,OneDrive同步客户端对于个人账户也是默认启用的。

用户往往会跳过初始设置环节,而选择退出的选项在该环节中被标注为“推荐步骤”,这导致他们的文件在未完全知晓的情况下被备份。

Entro Security的研究在企业环境中发现了SharePoint中密钥泄露的常见模式。

研究发现,特定的文件类型尤其可能包含未加密的机密信息:

- 电子表格(.xlsx):在SharePoint上发现的机密中,超过50%位于用于跟踪、日志记录或作为开发人员草稿本的工作簿中。

- 纯文本文件:.txt、.json和.pem等文件占暴露机密的18%。这些文件通常包含配置细节或证书包。

- 脚本和文档:PowerShell脚本、SQL转储文件和Word文档也经常包含凭证,这表明在自动同步时,几乎任何文件都可能成为安全风险。

“Entro Labs的研究发现,近五分之一的暴露机密来自SharePoint——这并非由于CVE,而是因为微软的日常自动同步功能。”

这正是其危险之处:即便是遵循最佳实践的开发者,最终也会将密钥同步到云端,而攻击者能轻易在那里找到它们。”Entro Security的产品营销总监佩莱格·卡布拉(Peleg Cabra)表示。

这种自动同步功能违背了开发者的一项标准安全最佳实践,即开发者将机密信息存储在本地的.env文件中,以避免在源代码中硬编码这些信息。

启用KFM后,这些本应仅限本地的文件会同步到SharePoint,从而可在整个Microsoft 365租户中被发现。

这种自动同步功能的静默特性极大地扩大了安全漏洞可能造成的损害。

如果攻击者攻陷了一个微软365用户账户,他们不仅能获取电子邮件和应用程序的访问权限,还能访问从该用户电脑同步过来的所有本地文件。

对于一个已被攻陷的管理员账户,其风险甚至更大,因为他们可以系统地搜索整个SharePoint环境以查找敏感数据。

攻击者可以自动搜索“密码”“API密钥”或“令牌”等关键词,以快速定位并窃取机密信息。

为了降低这一风险,安全专家建议采取多项措施。企业应当提高员工(尤其是开发人员)对其本地文件可能会如何暴露的认识。

管理员可以使用组策略或Intune在不需要的地方禁用自动同步功能。

安全团队应实施相关解决方案,持续扫描SharePoint环境中的暴露密钥,在这些密钥被利用前进行检测和补救。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。