网络安全研究人员警告称,有一个新的攻击活动正在利用“FileFix”社会工程学策略的变种来传播“StealC”信息窃取恶意软件。

“观察到的活动使用了一个极具说服力的多语言钓鱼网站(例如,伪造的Facebook安全页面),该网站采用反分析技术和高级混淆手段来逃避检测,”安克诺斯(Acronis)安全研究员埃利亚德·金希(Eliad Kimhy)在与《黑客新闻》(The Hacker News)分享的一份报告中表示。

从宏观层面来看,攻击链包括利用FileFix诱使用户启动初始有效载荷,该有效载荷随后会从Bitbucket代码仓库下载看似无害、实则包含恶意组件的图像。这使得攻击者能够滥用与合法源代码托管平台相关的信任来绕过检测。

FileFix 于 2025 年 6 月由安全研究员 mrd0x 首次记录为概念验证(PoC),它与 ClickFix 有所不同,其无需用户打开 Windows 运行对话框并粘贴已复制的混淆命令,即可在为此目的设置的钓鱼页面上完成虚假的验证码验证检查。

相反,它利用网页浏览器的文件上传功能,欺骗用户在文件资源管理器的地址栏中复制粘贴一条命令,从而使其在受害者的设备上本地执行。

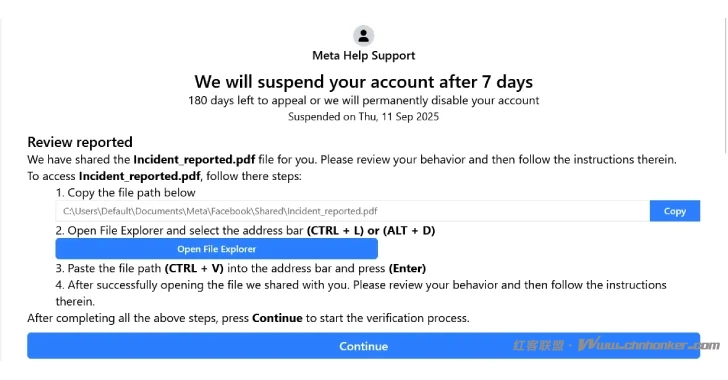

攻击始于一个钓鱼网站,受害者很可能是通过一封电子邮件被重定向到该网站的。这封邮件警告收件人,其Facebook账户可能会在一周后被停用,声称他们分享的帖子或消息违反了平台政策。随后,用户会被要求点击一个按钮来对该决定提出申诉。

这个钓鱼页面不仅经过了高度混淆处理,还采用了垃圾代码和碎片化等技术来阻碍分析工作。

一旦点击该按钮,FileFix攻击就会启动,此时受害者会看到一条信息,称他们可以通过将文档路径复制粘贴到文件资源管理器的地址栏中,来访问所谓的违规政策的PDF版本。

尽管指令中提供的路径看起来完全无害,但点击“复制”按钮实际上会复制一条恶意命令,该命令后面附加了额外的空格,因此当使用“打开文件资源管理器”按钮将其粘贴到文件资源管理器中并打开时,只会显示文件路径。

这个命令是一个多阶段的PowerShell脚本,它会下载上述图像,将其解码为下一阶段的有效载荷,最终运行一个基于Go语言的加载器,该加载器会解包负责启动StealC的外壳代码。

与ClickFix相比,FileFix还有一个关键优势,它利用了一种广泛使用的浏览器功能,而非打开“运行”对话框(在苹果macOS系统中则是终端应用),而“运行”对话框可能会被系统管理员作为安全措施加以阻止。

安克诺斯表示:“另一方面,ClickFix起初难以被检测的原因之一在于,它是通过运行对话框从Explorer.exe生成的,或者直接从终端生成的,而对于FileFix来说,其有效载荷是由受害者使用的网页浏览器执行的,这在调查中或对安全产品而言,更容易被发现。”

“此次攻击背后的攻击者在攻击手段上投入巨大,精心构建了钓鱼基础设施、 payload 交付系统及辅助元素,以最大限度地实现规避和造成影响。”

这一披露发布之际,Doppel详细介绍了另一个已被观察到的攻击活动,该活动结合使用了伪造的支持门户、Cloudflare验证码错误页面和剪贴板劫持(即ClickFix),通过社会工程学手段诱使受害者运行恶意的PowerShell代码,以下载并运行AutoHotkey(AHK)脚本。

该脚本旨在分析受感染主机并投放额外的有效载荷,包括AnyDesk、TeamViewer、信息窃取程序和剪贴板劫持恶意软件。

这家网络安全公司表示,它还观察到了该活动的其他变种,在这些变种中,受害者被诱导运行一条指向仿冒谷歌域名(“wl.google-587262[.]com”)的MSHTA命令,随后该命令会获取并执行一个远程恶意脚本。

Doppel安全研究员阿尔什·贾瓦指出:“AHK是一种基于Windows的脚本语言,最初设计用于自动化重复性任务,如按键和鼠标点击。”

“虽然AHK因其简洁性和灵活性在高级用户和系统管理员中一直很受欢迎,但大约从2019年开始,威胁攻击者开始将其武器化,用于创建轻量级恶意软件投放器和信息窃取工具。这些恶意脚本通常伪装成良性的自动化工具或支持工具。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。