苏黎世联邦理工学院和谷歌的一组学者发现了一种针对韩国半导体供应商SK海力士的第五代双倍数据速率(DDR5)内存芯片的“行锤攻击”新变体。

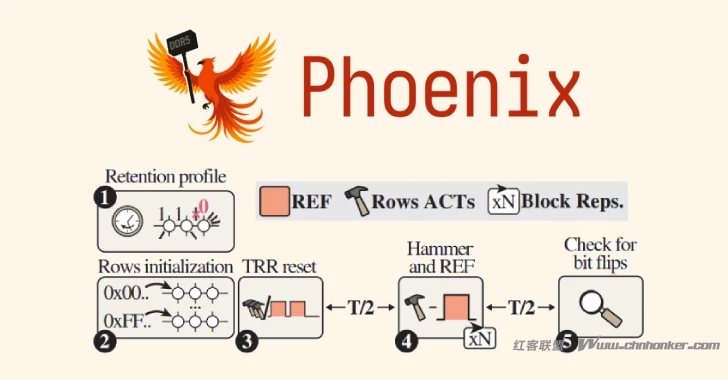

名为Phoenix的RowHammer攻击变体(CVE-2025-6202,CVSS评分:7.1)能够绕过为抵御该攻击而设置的复杂防护机制。

“我们已经证明,在更大范围内可靠地触发SK海力士DDR5设备上的RowHammer位翻转是可能的,”苏黎世联邦理工学院表示。“我们还证明,片上ECC无法阻止RowHammer,而且针对DDR5的RowHammer端到端攻击仍然是可能的。”

行锤(RowHammer)指的是一种硬件漏洞,即反复访问DRAM芯片中的某一行内存,可能会引发相邻行的位翻转,从而导致数据损坏。恶意攻击者随后可能会利用这一漏洞,非法访问数据、提升权限,甚至造成拒绝服务。

尽管行锤攻击(RowHammer attacks)在2014年首次被证实,但随着DRAM制造商依靠密度缩放来提高DRAM容量,未来的DRAM芯片可能更容易受到这种攻击的影响。

苏黎世联邦理工学院的研究人员在2020年发表的一项研究中发现,“较新型的DRAM芯片更容易受到RowHammer攻击:随着设备特征尺寸的减小,引发RowHammer位翻转所需的激活次数也会减少。”

对该主题的进一步研究表明,这种漏洞具有多个维度,并且对多个变量敏感,包括环境条件(温度和电压)、工艺变化、存储的数据模式、内存访问模式以及内存控制策略。

RowHammer攻击的一些主要缓解措施包括纠错码(ECC)和目标行刷新(TRR)。然而,事实证明,这些对策对于更复杂的攻击(如TRRespass、SMASH、Half-Double和Blacksmith)无效。

苏黎世联邦理工学院和谷歌的最新研究结果表明,绕过DDR5内存上的高级TRR防御是可能的,这为研究人员所说的“在配备DDR5内存的标准、量产级台式机系统上首次实现RowHammer权限提升漏洞利用”打开了大门。

换句话说,最终结果是一种权限提升漏洞利用,在采用默认设置的DDR5系统上,仅需109秒就能获取root权限。具体而言,这种攻击利用了这样一个事实:缓解措施不会对某些刷新间隔进行采样,从而使测试池中2021年至2024年间生产的所有15块DDR5内存芯片上的比特发生翻转。

涉及这些位翻转的潜在利用场景,可能会针对共存虚拟机的RSA-2048密钥以破解SSH认证,还可能利用sudo二进制文件将本地权限提升至root用户。

研究人员表示:“由于实际使用中的DRAM设备无法更新,它们在未来多年内仍将存在漏洞。我们建议将刷新率提高至3倍,这能阻止Phoenix在我们的测试系统上触发位翻转。”

这一披露是在乔治·梅森大学和佐治亚理工学院的研究团队分别详细介绍了两种不同的RowHammer攻击(分别称为OneFlip和ECC.fail)几周后发布的。

OneFlip 的核心是触发单个位翻转,以改变深度神经网络(DNN)模型权重并激活非预期行为,而 ECC.fail 则被描述为首个端到端的 RowHammer 攻击,能对配备 ECC 内存的 DDR4 服务器机器奏效。

研究人员表示:“与个人电脑不同,服务器通过纠错码等形式,对内存数据损坏(例如行锤攻击或宇宙射线导致的位翻转)有额外的防护措施。这些措施可以检测到内存中的位翻转,甚至有可能纠正它们。而ECC.fail通过在特定内存位置精心诱发行锤位翻转,绕过了这些防护。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。