一种复杂的恶意软件活动已经出现,它利用人工智能来创建具有欺骗性的合法应用程序,标志着网络威胁策略的重大演变。

EvilAI 恶意软件家族代表了一种新型威胁,它将人工智能生成的代码与传统的木马技术相结合,以渗透全球系统,同时保持前所未有的隐秘程度。

该恶意软件伪装成生产力和人工智能增强工具,配有专业界面、有效的数字签名和符合其宣传目的的功能特性。

“Recipe Lister”、“Manual Finder”和“PDF Editor”等应用程序为用户提供了真正的实用性,同时在后台执行恶意负载。

这种双重目的的方法大大减少了用户的怀疑,并允许恶意软件在被检测到之前建立持久性。

全球遥测数据显示,此次病毒活动影响范围广泛,感染遍及多个大洲,并影响到制造业、政府服务和医疗保健等关键行业。

欧洲报告的病例最多,达 56 起,其次是美洲和 AMEA 地区,各有 29 起。

监测结果显示,短短一周内,地理分布迅速变化,表明威胁形势活跃且不断扩大。

趋势科技的研究人员发现,EvilAI 采用了复杂的社会工程策略,并结合了 AI 生成的代码,这些代码在静态分析工具看来是干净且合法的。

威胁行为者创建了全新的应用程序,而不是模仿现有的软件品牌,这使得传统安全解决方案的检测变得更具挑战性。

高级感染和持久机制

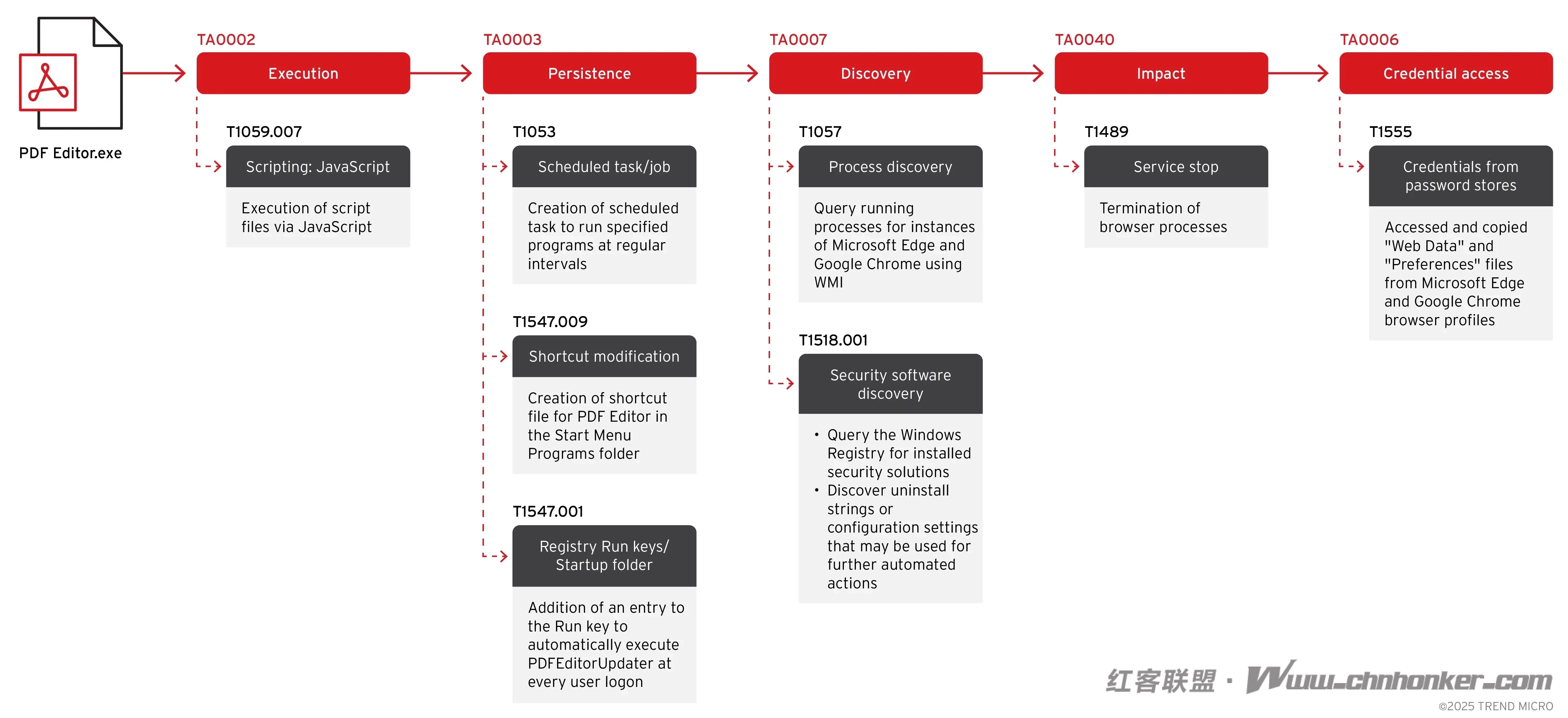

当用户启动看似合法的应用程序时,恶意软件的感染链就开始了,从而触发一个隐蔽的 Node.js 执行过程,该过程对用户来说是隐藏的。

此次攻击利用精心编排的命令序列,通过 Windows 命令行静默启动 node.exe,执行存储在临时目录中的 JavaScript 有效负载。

持久性机制通过多种冗余方法表现出显著的复杂性。

EvilAI 创建名为“sys_component_health_{UID}”的计划任务,伪装成合法的 Windows 进程,每天上午 10:51 触发,每四小时重复一次。该实现使用以下命令结构:

schtasks /Create /TN "sys_component_health_{UID}" /TR "\"C:\Windows\system32\cmd[.]exe\" /c start \"\" /min \"%^LOCALAPPDATA^%\Programs\nodejs\node[.]exe\" \"%^LOCALAPPDATA^%\TEMP\{UID}or[.]js\"" /SC DAILY /ST 10:51 /RI 240 /DU 24:00 /F此外,该恶意软件在 Windows Run 键中建立注册表项,确保在用户登录时执行,同时创建“开始”菜单快捷方式以维持合法软件安装的假象。

JavaScript 文件始终遵循以“or”、“ro”或“of”等字符结尾的 GUID 后缀的命名模式。

EvilAI 的检测逃避能力通过使用 MurmurHash3 32 位散列实现反分析循环,超越了传统的混淆。

这些循环在静态分析工具中形成了潜在的无限执行周期的外观,而实际上只执行一次,从而有效地迫使分析师依赖动态分析方法而不是静态代码检查。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。