一种复杂的恶意广告活动已经出现,通过悬空提交来利用 GitHub 存储库,通过虚假的 GitHub 桌面客户端分发恶意软件。

这种新型攻击媒介代表了网络犯罪策略的重大演变,利用与 GitHub 平台相关的信任和合法性来欺骗毫无戒心的用户下载恶意软件。

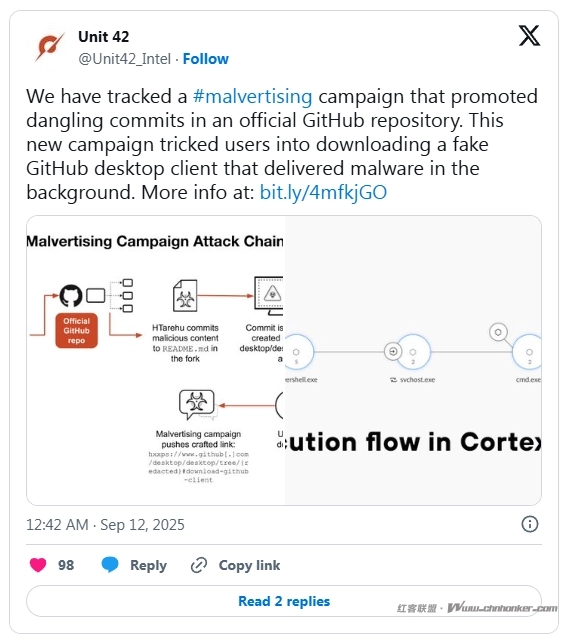

该活动通过推广受感染的 GitHub 存储库来运作,其中包含悬空提交,这些提交充当恶意软件有效负载的交付机制。

一种复杂的恶意广告活动已经出现,通过悬空提交来利用 GitHub 存储库,通过虚假的 GitHub 桌面客户端分发恶意软件。

这种新型攻击媒介代表了网络犯罪策略的重大演变,利用与 GitHub 平台相关的信任和合法性来欺骗毫无戒心的用户下载恶意软件。

该活动通过推广受感染的 GitHub 存储库来运作,其中包含悬空提交,这些提交充当恶意软件有效负载的交付机制。

当用户通过受损的广告搜索 GitHub Desktop 时,他们会被重定向到看似合法但包含存储库结构中嵌入的隐藏恶意软件的恶意存储库。

该攻击利用了用户对 GitHub 界面的熟悉程度以及他们对平台安全性的信任。

成功感染后,恶意软件会在受害者系统上建立持久性,同时保持与命令和控制服务器的隐蔽通信通道。

Unit 42 研究人员通过对可疑 GitHub 存储库活动和与虚假 GitHub Desktop 安装程序相关的异常下载模式的行为分析来识别此活动。

高级感染机制和有效负载执行

该恶意软件采用复杂的多阶段感染过程,当用户下载看似合法的 GitHub Desktop 安装程序时开始。

初始有效负载执行全面的系统发现,收集有关受感染计算机的详细信息,包括作系统详细信息、已安装的软件和网络配置。

在进入下一个感染阶段之前,这些侦察数据会立即泄露到攻击者控制的服务器。

该活动在使用基于系统特征的条件有效负载部署方面表现出特别的复杂性。

基于 PowerShell 的有效负载从命令和控制基础设施下载 NetSupport Remote Access 木马,而可执行变体则部署带有 COM 文件扩展名的 AutoIT 解释器以逃避检测。

该恶意软件建立基于注册表的持久性机制,并利用 MSBuild.exe 和 RegAsm.exe 等合法系统实用程序进行数据泄露,有效地将恶意活动与正常系统作相结合。

检测规避技术包括启用浏览器远程调试功能、设置 Windows Defender 排除路径以及利用受信任的系统进程执行有效负载,从而降低传统安全解决方案对这种复杂威胁的有效性。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。