网络安全研究人员披露了一项新活动的细节,该活动利用合法的远程监控和管理 (RMM) 软件 ConnectWise ScreenConnect 提供无肉加载程序,该加载程序会丢弃名为 AsyncRAT 的远程访问木马 (RAT),以从受感染的主机窃取敏感数据。

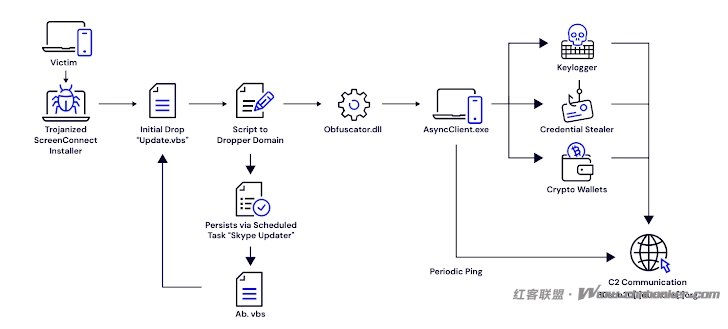

“攻击者使用 ScreenConnect 获得远程访问权限,然后执行分层 VBScript 和 PowerShell 加载程序,从外部 URL 获取并运行混淆的组件,”LevelBlue 在与 The Hacker News 分享的一份报告中说。“这些组件包括编码的 .NET 程序集,最终解压缩到 AsyncRAT 中,同时通过虚假的’Skype Updater’计划任务保持持久性。”

在网络安全公司记录的感染链中,已发现威胁行为者利用 ScreenConnect 部署来启动远程会话并通过动手键盘活动启动 Visual Basic 脚本有效负载。

“我们看到伪装成财务和其他商业文档的木马 ScreenConnect 安装程序通过网络钓鱼电子邮件发送,”LevelBlue MDR SOC 分析师 Sean Shirley 告诉 The Hacker News。

就其本身而言,该脚本旨在通过 PowerShell 脚本从攻击者控制的服务器检索两个外部有效负载(“logs.ldk”和“logs.ldr”)。两个文件中的第一个“logs.ldk”是一个 DLL,负责将辅助 Visual Basic 脚本写入磁盘,使用它通过将其伪装为“Skype Updater”来使用计划任务来建立持久性以逃避检测。

此 Visual Basic 脚本包含攻击开始时观察到的相同 PowerShell 逻辑。计划任务可确保每次登录后自动执行有效负载。

PowerShell 脚本除了将“logs.ldk”加载为 .NET 程序集外,还将“logs.ldr”作为输入传递给加载的程序集,从而执行二进制文件(“AsyncClient.exe”),这是 AsyncRAT 有效负载,能够记录击键、窃取浏览器凭据、对系统进行指纹识别,以及扫描 Google Chrome、Brave、Microsoft Edge、Opera 和 Mozilla Firefox 中已安装的加密货币钱包桌面应用程序和浏览器扩展。

所有这些收集到的信息最终都会通过 TCP 套接字泄露到命令和控制 (C2) 服务器(“3osch20.duckdns[.]org”),恶意软件会信标到该服务器以执行有效负载并接收利用后命令。C2 连接设置要么是硬编码的,要么是从远程 Pastebin URL 中提取的。

“无文件恶意软件由于其隐蔽性质和对合法系统工具的依赖而继续对现代网络安全防御构成重大挑战,”LevelBlue 表示。“与将有效负载写入磁盘的传统恶意软件不同,无文件威胁在内存中运行,使其更难检测、分析和根除。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。