网络安全研究人员发现了两个新的恶意软件系列,包括一个名为 CHILLYHELL 的模块化 Apple macOS 后门和一个名为 ZynorRAT 的基于 Go 的远程访问木马 (RAT),它可以同时针对 Windows 和 Linux 系统。

根据 Jamf 威胁实验室的分析,ChillyHell 是用 C++ 编写的,是为英特尔架构开发的。

CHILLYHELL 是分配给恶意软件的名称,该恶意软件归因于名为 UNC4487 的未分类威胁集群。据评估,该黑客组织至少自 2022 年 10 月以来一直活跃。

根据 Google Mandiant 分享的威胁情报,UNC4487 是一名涉嫌间谍行为者,据观察,他破坏了乌克兰政府实体的网站,以重定向和社会工程目标以执行 Matanbuchus 或 CHILLYHELL 恶意软件。

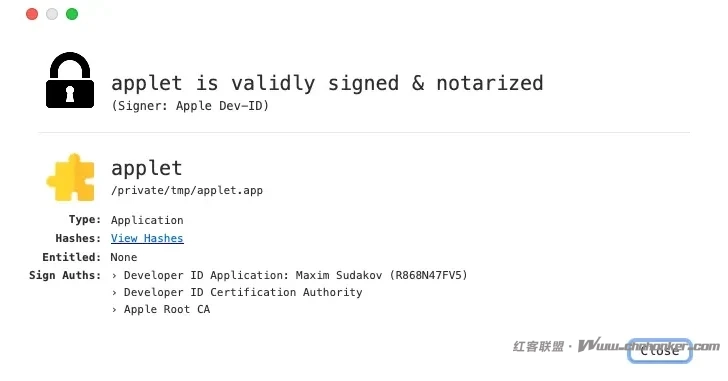

这家苹果设备管理公司表示,它于 2025 年 5 月 2 日发现了一个上传到 VirusTotal 恶意软件扫描平台的新 CHILLYHELL 样本。该文物早在 2021 年就由 Apple 公证,据说此后一直在 Dropbox 上公开托管。此后,Apple 吊销了与该恶意软件相关的开发者证书。

一旦执行,恶意软件就会广泛分析受感染的主机并使用三种不同的方法建立持久性,然后初始化与硬编码服务器 (93.88.75[.]252 或 148.72.172[.]53) 通过 HTTP 或 DNS,并进入命令循环以接收来自其操作员的进一步指令。

为了设置持久性,CHILLYHELL 将自身安装为 LaunchAgent 或系统 LaunchDaemon。作为一种备份机制,它会更改用户的 shell 配置文件(.zshrc、.bash_profile 或 .profile)以将启动命令注入配置文件中。

该恶意软件采用的一个值得注意的策略是它使用时间阻挠来修改所创建工件的时间戳,以避免引发危险信号。

“如果它没有足够的权限通过直接系统调用来更新时间戳,它将回退到分别使用 shell 命令 touch -c -a -t 和 touch -c -m -t,每个命令都有一个格式化的字符串,表示过去的日期作为命令末尾包含的参数,“ Jamf 研究人员 Ferdous Saljooki 和 Maggie Zirnhelt 说。

CHILLYHELL 支持广泛的命令,允许它启动 C2 IP 地址的反向 shell、下载新版本的恶意软件、获取其他有效负载、运行名为 ModuleSUBF 的模块以枚举来自“/etc/passwd”的用户帐户,并使用从 C2 服务器检索到的预定义密码列表进行暴力攻击。

“在其多种持久性机制、通过不同协议进行通信的能力和模块化结构之间,ChillyHell 非常灵活,”Jamf 说。“时间阻断和密码破解等功能使该样本在当前的 macOS 威胁环境中成为不寻常的发现。”

“值得注意的是,ChillyHell 经过公证,并提醒我们并非所有恶意代码都是未签名的。”

这些发现与 ZynorRAT 的发现相吻合,ZynorRAT 是一种 RAT,它使用名为 @lraterrorsbot(又名 lrat)的 Telegram 机器人来征用受感染的 Windows 和 Linux 主机。有证据表明,该恶意软件于 2025 年 7 月 8 日首次提交给 VirusTotal。它与其他已知恶意软件系列没有任何重叠。

用Go编译,Linux版支持广泛的功能,实现文件泄露、系统枚举、截图抓取、通过systemd服务持久化、任意命令执行——

- /fs_list,用于枚举目录

- /fs_get,从主机中泄露文件

- /metrics,以执行系统分析

- /proc_list,以运行“ps”Linux 命令

- /proc_kill,通过将 PID 作为输入传递来终止特定进程

- /capture_display,截屏

- /persist,以建立持久性

ZynorRAT 的 Windows 版本与 Linux 版本几乎相同,但仍采用基于 Linux 的持久性机制。这可能表明 Windows 变体的开发正在进行中。

“它的主要目的是作为收集、泄露和远程访问工具,通过 Telegram 机器人集中管理,”Sysdig 研究员 Alessandra Rizzo 说。“Telegram 是主要的 C2 基础设施,一旦部署在受害者机器上,恶意软件就会通过它接收进一步的命令。”

对通过 Telegram 机器人泄露的屏幕截图的进一步分析显示,有效负载是通过称为 Dosya.co 的文件共享服务分发的,恶意软件作者可能已经“感染”了他们自己的机器以测试该功能。

鉴于 Telegram 聊天中使用的语言,ZynorRAT 被认为是一位可能来自土耳其的孤独演员的作品。

“尽管恶意软件生态系统不乏 RAT,但恶意软件开发人员仍在花时间从头开始创建它们,”Rizzo 说。“ZynorRAT 的定制和自动化控制凸显了现代恶意软件不断发展的复杂性,即使在其最早阶段也是如此。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。