网络安全研究人员标记了一个乌克兰 IP 网络,该网络在 2025 年 6 月至 7 月期间针对 SSL VPN 和 RDP 设备进行了大规模暴力破解和密码喷洒活动。

根据法国网络安全公司 Intrinsec 的说法,此次活动源自乌克兰的自治系统 FDN3(AS211736 )。

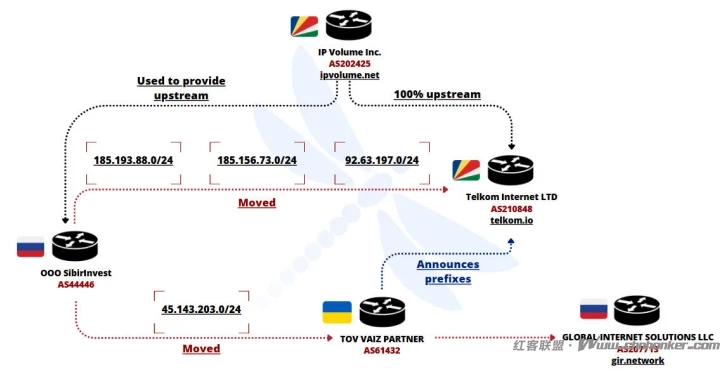

根据上周发布的报告,“我们非常有信心,FDN3 是一个更广泛的滥用基础设施的一部分,该基础设施由另外两个乌克兰网络 VAIZ-AS(AS61432 )和 ERISHENNYA-ASN(AS210950)以及一个名为 TK-NET(AS210848 )的塞舌尔自治系统组成。”

“这些都是在 2021 年 8 月分配的,并且经常相互交换 IPv4 前缀,以逃避列入黑名单并继续进行滥用活动。”

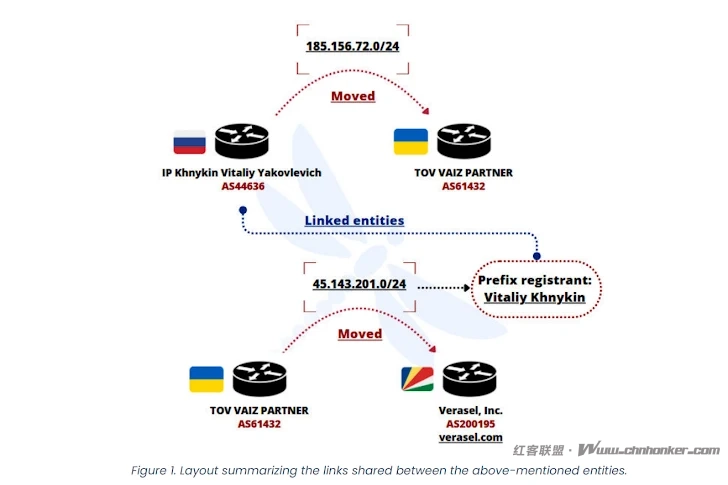

AS61432 目前宣布单个前缀 185.156.72[.]0/24,而 AS210950 已宣布两个前缀 45.143.201[.]0/24 和

185.193.89[.]0/24。这两个自治系统分别于2021年5月和8月分配。其大部分前缀已在AS210848上公布,AS210848是另一个于2021年8月分配的自治系统。

Intrinsec 指出:“该网络与 IP Volume Inc. – AS202425共享所有对等协议,这是一家位于塞舌尔的公司,由 Ecatel 的所有者创建,因自 2005 年以来在荷兰运营广泛滥用的防弹托管服务而臭名昭著。”

从 AS61432 和 AS210950 移出的所有前缀现在均由Global Internet Solutions LLC (gir.network)、Global Connectivity Solutions LLP、Verasel、IP Volume Inc. 和 Telkom Internet LTD 等空壳公司掩护的防弹和滥用网络宣布。

此次调查结果基于先前披露的信息,这些披露涉及多个于2021年8月分配、位于乌克兰和塞舌尔的网络(AS61432、AS210848和AS210950),这些网络被用于垃圾邮件分发、网络攻击以及恶意软件命令与控制托管。2025年6月,这些网络公布的部分IPv4前缀被迁移至2021年8月创建的FDN3。

不仅如此,AS210848 公布的三个前缀和 AS61432 公布的一个前缀此前已被另一个俄罗斯网络 SibirInvest OOO ( AS44446 ) 公布。FDN3 公布的四个 IPv4 前缀中,其中一个 ( 88.210.63[.]0/24 ) 被评估为此前已被一家名为 Virtualine 的美国防弹托管解决方案公司公布 ( AS214940和AS214943 )。

正是这个 IPv4 前缀范围导致了大规模暴力破解和密码喷洒尝试,其活动在 2025 年 7 月 6 日至 8 日期间达到历史最高水平。

根据 Intrinsec 的数据,针对 SSL VPN 和 RDP 资产的暴力破解和密码喷洒攻击可能持续长达三天。值得注意的是,这些技术已被Black Basta、GLOBAL GROUP和RansomHub等各种勒索软件即服务 (RaaS) 组织采用,作为入侵企业网络的初始访问媒介。

FDN3 在 6 月份宣布的另外两个前缀 92.63.197[.]0/24 和 185.156.73[.]0/24 此前已由 AS210848 宣布,这表明它们之间存在高度的操作重叠。而 92.63.197[.]0/24 则与保加利亚垃圾邮件网络 ROZA-AS ( AS212283 ) 有联系。

Intrinsec 解释说:“所有这些强烈的相似性,包括它们的配置、它们托管的内容以及它们的创建日期,使得我们高度自信地评估了前面提到的由共同的防弹托管管理员操作的自治系统。”

对 FDN3 的进一步分析发现,它与一家名为 Alex Host LLC 的俄罗斯公司有联系,该公司过去曾与 TNSECURITY 等防弹托管服务提供商有联系,后者曾用于托管Doppelganger 基础设施。

该公司表示:“此次调查再次凸显了像 IP Volume Inc. 这样的离岸 ISP 通过对等协议和前缀托管来构建小型防弹网络的普遍现象。由于这些公司位于塞舌尔等离岸地区,其所有者可以匿名访问,因此通过这些网络实施的恶意活动无法直接归咎于他们。”

此次事件发生之际,Censys 发现了一个与PolarEdge僵尸网络相关的反向连接代理管理系统,该系统目前在超过 2,400 台主机上运行。该系统是一个RPX 服务器,用作反向连接代理网关,能够管理代理节点并公开代理服务。

高级安全研究员马克·埃尔泽 (Mark Ellzey)表示: “该系统似乎是一个精心设计的服务器,可能是用于管理 PolarEdge 僵尸网络的众多工具之一。也有可能,这项特定服务与 PolarEdge 完全无关,而是僵尸网络用来在不同中继之间跳转的服务。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。