被称为Silver Fox 的威胁行为者被归咎于滥用与 WatchDog Anti-malware 相关的先前未知的易受攻击的驱动程序,这是自带易受攻击驱动程序 ( BYOVD ) 攻击的一部分,旨在解除安装在受感染主机上的安全解决方案。

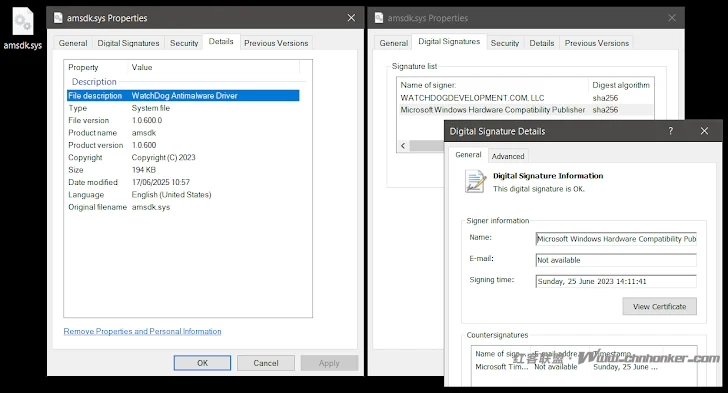

有问题的易受攻击的驱动程序是“amsdk.sys”(版本 1.0.600),这是一个 64 位、有效签名的 Windows 内核设备驱动程序,经评估是基于 Zemana Anti-Malware SDK 构建的。

Check Point在分析中表示: “这款基于 Zemana Anti-Malware SDK 构建的驱动程序由微软签名,未列入微软易受攻击驱动程序阻止列表中,也未被 LOLDrivers 等社区项目检测到。”

此次攻击的特点是采用双驱动策略,其中已知易受攻击的 Zemana 驱动程序(“zam.exe”)用于 Windows 7 机器,而未检测到的 WatchDog 驱动程序用于在 Windows 10 或 11 上运行的系统。

WatchDog 反恶意软件驱动程序被发现存在多个漏洞,其中最主要的漏洞是能够在不验证进程是否以受保护状态 (PP/PPL) 运行的情况下终止任意进程。该驱动程序还容易受到本地权限提升的影响,允许攻击者获得对驱动程序设备的不受限制的访问权限。

Check Point 于 2025 年 5 月下旬首次发现该活动的最终目标是利用这些易受攻击的驱动程序来消除端点保护产品,从而为恶意软件的部署和持久性创建一条清晰的路径,而不会触发基于签名的防御。

正如之前所观察到的,该活动旨在将ValleyRAT(又名 Winos 4.0)作为最终有效载荷进行传播,从而为威胁行为者提供远程访问和控制能力。该网络安全公司表示,这些攻击采用了一体化加载器,将反分析功能、两个嵌入式驱动程序、杀毒软件逻辑和 ValleyRAT DLL 下载器封装在一个二进制文件中。

Check Point 表示:“执行后,该样本会执行一些常见的反分析检查,例如反虚拟机(检测虚拟环境)、反沙盒(检测沙盒内的执行情况)、虚拟机管理程序检测等。如果任何一项检查失败,则会中止执行,并显示虚假的系统错误消息。”

该下载程序旨在与命令和控制 (C2) 服务器通信,以将模块化 ValleyRAT 后门提取到受感染的机器上。

在负责任地披露漏洞后,Watchdog 发布了补丁(版本 1.1.100),通过强制执行强大的自主访问控制列表 (DACL) 来解决本地执行权限提升 (LPE) 风险,但并未修复任意进程终止问题。这反过来又带来了副作用,导致攻击者只需修改一个字节即可迅速适应并整合修改后的版本,而无需使微软的签名失效。

Check Point 指出:“通过翻转未经身份验证的时间戳字段中的单个字节,攻击者保留了驱动程序的有效 Microsoft 签名,同时生成了新的文件哈希,从而有效绕过了基于哈希的阻止列表。这种微妙而有效的规避技术与早期攻击活动中发现的模式如出一辙。”

此次攻击活动表明,威胁行为者正在超越已知漏洞,将未知的已签名驱动程序转化为武器——而这正是许多防御机制的盲点。利用微软签名的、之前未加密的易受攻击的驱动程序,再加上签名篡改等规避技术,构成了一种复杂且不断演变的威胁。

Silver Fox,又名 SwimSnake、The Great Thief of Valley(或 Valley Thief)、UTG-Q-1000 和 Void Arachne,据估计自去年年初以来一直非常活跃,主要针对中文受害者,使用伪装成 Google Chrome、Telegram 和 DeepSeek 等人工智能 (AI) 工具的虚假网站来分发 ValleyRAT 等远程访问木马。

据中国网络安全厂商安天称,该黑客组织据信自 2022 年下半年以来一直存在,主要针对国内用户和公司,企图窃取机密并进行诈骗。

该公司表示: “该网络犯罪团伙主要通过即时通讯软件(微信、企业微信等)、搜索引擎SEO推广、钓鱼邮件等方式传播恶意文件。‘SwimSnake’网络犯罪团伙仍在频繁更新恶意软件和杀毒软件规避方法。”

攻击利用开源软件的木马版本、使用 Qt 框架构建的恶意程序或伪装成有道、搜狗 AI、WPS Office 和 DeepSeek 的 MSI 安装程序来为 Valley RAT 提供服务,包括其可以捕获微信和网上银行截图的在线模块。

与此同时,奇安信还详细介绍了银狐内部“财务组”发起的另一项活动,该活动针对企业和机构的财务人员和管理人员,旨在窃取敏感的财务信息或直接通过欺诈手段获利。

这些攻击利用税务审计、电子发票、补贴公告、人事调动等钓鱼邮件诱骗用户运行远程访问木马,同时依赖阿里云OSS、有道云笔记等合法云服务托管恶意载荷,试图绕过检测。

金融集团是 Silver Fox 的四个子集群之一,另外三个是新闻和浪漫集团、设计和制造集团以及黑水坑集团。

有趣的是,金融团伙通过水坑攻击、钓鱼等手段控制受害者电脑后,接管受害者的社交媒体账号,并利用这些账号向各个微信群发送钓鱼二维码,目的是获取群成员的银行账号和密码,最终从他们的银行账户中榨干资金牟利。

奇安信表示: “UTG-Q-1000是近年来中国最活跃、攻击性最强的网络犯罪集团之一。他们的行动组织严密,技术先进,且以经济利益为导向。他们建立了完整的黑市利润链,涉及间谍活动(数据窃取)、恶意软件远程控制、金融诈骗和网络钓鱼。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。