伪造验证码页面相关攻击

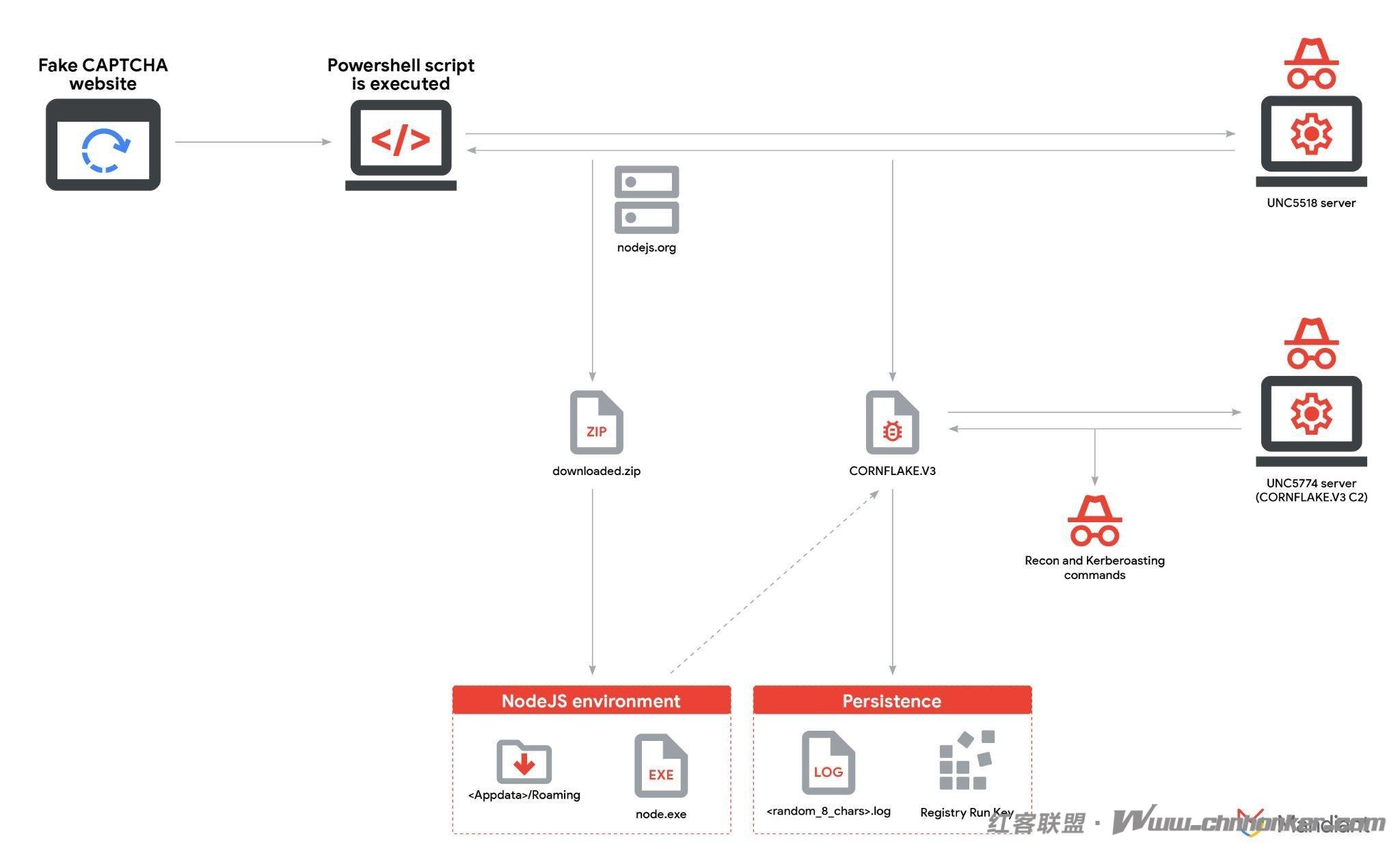

经观察,威胁攻击者正利用名为 “ClickFix” 的欺骗性社会工程学策略,部署一款代号为 “CORNFLAKE.V3” 的多功能后门程序。

谷歌(Google)旗下的曼迪昂特(Mandiant)公司将该攻击活动标记为 “UNC5518”,并指出其属于 “访问即服务”(access-as-a-service)模式:攻击者以伪造的验证码(CAPTCHA)页面为诱饵,诱骗用户向其开放系统初始访问权限,随后将该权限出售给其他威胁团伙以牟利。

谷歌在今日发布的一份报告中表示:“这种名为 ClickFix 的初始感染途径,会诱导受攻陷网站上的用户复制恶意 PowerShell 脚本,并通过 Windows‘运行’对话框执行该脚本。”

攻击链条与相关威胁团伙

曼迪昂特评估认为,UNC5518 获取的系统访问权限已被至少两个不同黑客团伙利用,用于发起多阶段感染流程并投放额外恶意载荷:

- UNC5774 团伙:该团伙以获利为目的,通过投放 CORNFLAKE 后门程序,进一步部署各类后续恶意载荷;

- UNC4108 团伙:该威胁攻击者动机不明,会利用 PowerShell 部署 VOLTMARKER、NetSupport 远程访问木马(RAT)等工具。

完整攻击链条通常始于:受害者点击经 “搜索引擎优化(SEO)投毒” 处理的搜索结果,或点击恶意广告后,被引导至伪造的验证码验证页面。

随后,用户会被诱骗通过打开 Windows “运行” 对话框,执行一条恶意 PowerShell 命令 —— 该命令会从远程服务器加载下一阶段的 “投放器载荷”(dropper payload)。新下载的脚本会先检测自身是否运行在虚拟化环境中,确认无误后最终启动 CORNFLAKE.V3 后门程序。

CORNFLAKE.V3 后门程序特性

CORNFLAKE.V3 后门程序目前已发现 JavaScript 和 PHP 两个版本,支持通过 HTTP 协议执行各类恶意载荷,包括可执行文件(EXE)、动态链接库(DLL)、JavaScript 文件、批处理脚本及 PowerShell 命令。此外,该后门还能收集目标系统的基础信息,并将其传输至外部服务器。为躲避检测,其通信流量会通过 Cloudflare 隧道进行代理。

曼迪昂特研究员马可・加利(Marco Galli)表示:“CORNFLAKE.V3 是 CORNFLAKE.V2 的升级版,两者共享大量代码库。与仅能作为‘下载器’使用的 V2 版本不同,V3 版本新增了通过注册表‘Run 键’实现的主机持久化功能,且支持更多类型的恶意载荷。”

CORNFLAKE.V2 与 V3 版本均与其初代版本存在显著差异:初代版本是一款基于 C 语言开发的下载器,通过 TCP 套接字实现命令与控制(C2)通信,且仅支持运行 DLL 类型的恶意载荷。

CORNFLAKE.V3 通过修改 Windows 注册表实现主机持久化,且会投放至少三类不同的恶意载荷:

- Active Directory 侦察工具(用于探测企业域环境信息);

- 借助 “Kerberoasting” 技术窃取凭据的脚本;

- 名为 “WINDYTWIST.SEA” 的后门程序:该程序是 WINDYTWIST 的 C 语言版本,支持转发 TCP 流量、提供反向 Shell、执行命令及自我删除操作。部分版本的 WINDYTWIST.SEA 还被观察到会尝试在受感染机器所在的网络中进行横向移动。

防御建议:应对 ClickFix 相关攻击

加利建议:“为防范通过 ClickFix 途径执行的恶意软件,企业应在条件允许的情况下禁用 Windows‘运行’对话框。定期开展社会工程学攻击模拟演练,对于抵御此类攻击及其他社会工程学手段至关重要。此外,部署强健的日志记录与监控系统也必不可少,这能帮助检测 CORNFLAKE.V3 等后续恶意载荷的执行行为。”

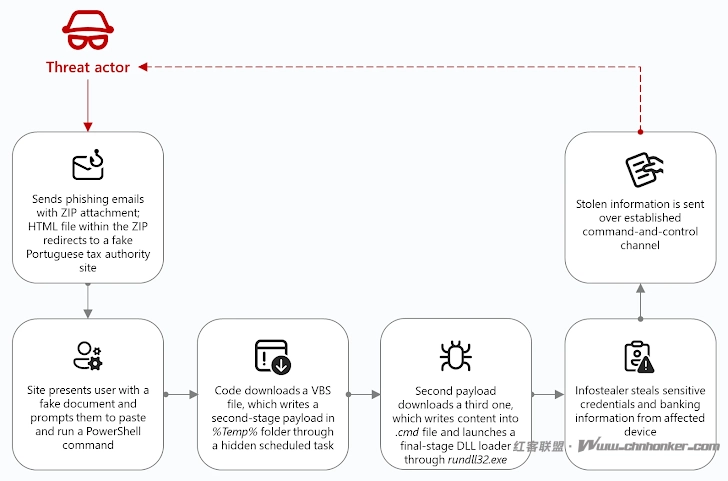

ClickFix 工具包的兴起与地下交易

过去一年间,ClickFix 策略在威胁攻击者群体中使用率激增。该策略通常以 “帮助解决小技术问题”“伪装成 Cloudflare Turnstile 验证完成验证码检查”“仿冒 Discord 服务器要求用户验证后才能加入” 为借口,诱骗用户感染自身设备。

具体操作流程为:攻击者会指导用户根据所用操作系统,在 Windows “运行” 对话框、Windows 终端、Windows PowerShell 或 macOS 终端中,完成点击提示、复制粘贴并执行命令的操作。

微软(Microsoft)在一份详细报告中指出:“由于 ClickFix 依赖人工干预来启动恶意命令,采用该技术的攻击活动可能绕过传统自动化安全解决方案。它常与钓鱼邮件、恶意广告、‘无交互感染’(drive-by compromises)等传播途径结合使用,且多数情况下会仿冒合法品牌或机构,以进一步降低目标用户的警惕性。”

目前,已有众多威胁攻击者采用这种社会工程学手段,投放各类恶意软件,包括信息窃取器(如 Lumma Stealer)、远程访问木马(如 Xworm、AsyncRAT、NetSupport RAT、SectopRAT)、恶意软件加载器(如 Latrodectus、MintsLoader)、.rootkit(如 r77)及银行木马(如 Lampion)。

微软还表示,自 2024 年底起,已观察到多个威胁攻击者在主流网络犯罪论坛上兜售 “可配置 ClickFix 生成器”(又称 “Win + R 生成器”),月租金介于 200 至 1500 美元之间。此外,攻击者还提供单次付费或分项付费服务,例如出售源代码、钓鱼落地页或初始感染命令,价格在 200 至 500 美元不等。

微软指出:“部分攻击者会将 ClickFix 生成器与现有工具包捆绑销售 —— 这些现有工具包已能生成 LNK 文件、JavaScript 文件、SVG 文件等各类恶意文件。此类工具包支持创建包含‘仿冒 Cloudflare’等多种诱饵的钓鱼落地页,还能生成供用户粘贴到 Windows‘运行’对话框中的恶意命令。销售方声称这些工具包可保证绕过杀毒软件与网页防护(部分甚至承诺能绕过微软 Defender SmartScreen),并确保恶意载荷实现持久化。”

应对 ClickFix 类攻击的具体措施

为防范 ClickFix 类攻击,建议采取以下措施:

- 对用户开展教育,帮助其识别社会工程学攻击,警惕在终端(Terminal)、PowerShell 等应用中粘贴不明内容;

- 企业可考虑使用企业管理浏览器,禁止网页自动运行 Flash 插件,并为入站邮件启用 “安全附件” 策略;

- 其他关键措施包括:

- 启用 PowerShell 脚本块日志记录,以便检测并分析经过混淆或编码的命令,提升攻击可见性;

- 配置 PowerShell 执行策略(如设置为 “AllSigned” 或 “RemoteSigned”),降低恶意脚本执行风险;

- 通过组策略(Group Policy)部署强化配置,例如从 “开始” 菜单移除 “运行” 选项、禁止从 “运行” 对话框启动 Windows 原生二进制文件、配置 Windows 终端,使其在用户粘贴包含多行文本时发出警报。

相关攻击活动:USB 感染传播 XMRig 挖矿程序

在披露上述攻击的同时,曼迪昂特还详细介绍了另一项自 2024 年 9 月起持续开展的攻击活动:攻击者利用 USB 驱动器感染其他主机,并部署加密货币挖矿程序。

曼迪昂特表示:“这一活动表明,通过受感染 USB 驱动器获取初始访问权限的方式仍具有效性。这种手段成本低且能绕过网络安全防护,对攻击者而言极具吸引力。”

该攻击链条的具体流程如下:

- 受害者被诱骗执行受感染 USB 驱动器中的 Windows 快捷方式(LNK 文件);

- 该 LNK 文件触发同目录下的 Visual Basic(VBS)脚本;

- 此 VBS 脚本启动一个批处理脚本,进而启动感染流程,加载以下恶意组件:

- DIRTYBULK:一款 C++ 编写的 DLL 加载器,用于启动 CUTFAIL 等其他恶意组件;

- CUTFAIL:一款 C++ 编写的恶意载荷投放器,负责解密并在目标系统中安装 HIGHREPS、PUMPBENCH 等恶意软件,以及 OpenSSL、libcurl、WinPthreadGC 等第三方库;

- HIGHREPS:一款下载器,用于获取额外文件以确保 PUMPBENCH 的持久化;

- PUMPBENCH:一款 C++ 编写的后门程序,支持执行侦察操作、通过与 PostgreSQL 数据库服务器通信提供远程访问权限,并下载 XMRig 挖矿程序;

- XMRig:一款开源加密货币挖矿软件,支持挖掘门罗币(Monero)、Dero 币、渡鸦币(Ravencoin)等加密货币。

曼迪昂特指出:“PUMPBENCH 通过感染 USB 驱动器实现扩散。它会扫描系统中可用的驱动器,随后在其中创建一个批处理文件、一个 VBScript 文件、一个快捷方式文件和一个 DAT 文件。”

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com