网络安全研究人员披露了一款名为 QuirkyLoader 的新型恶意软件加载器的细节。自 2024 年 11 月以来,该加载器通过垃圾邮件活动,分发从信息窃取器到远程访问木马等各类后续阶段载荷。

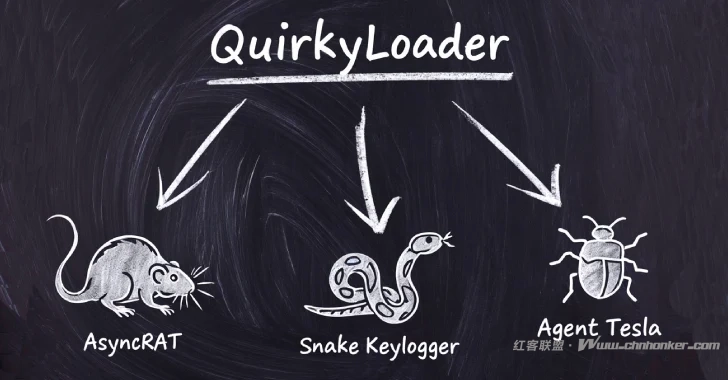

借助 QuirkyLoader 传播的知名恶意软件家族包括 Agent Tesla(特斯拉代理)、AsyncRAT(异步远程访问木马)、Formbook、Masslogger、Remcos RAT(雷莫斯远程访问木马)、Rhadamanthys Stealer(拉达曼迪斯窃取器)以及 Snake Keylogger(蛇形键盘记录器)。

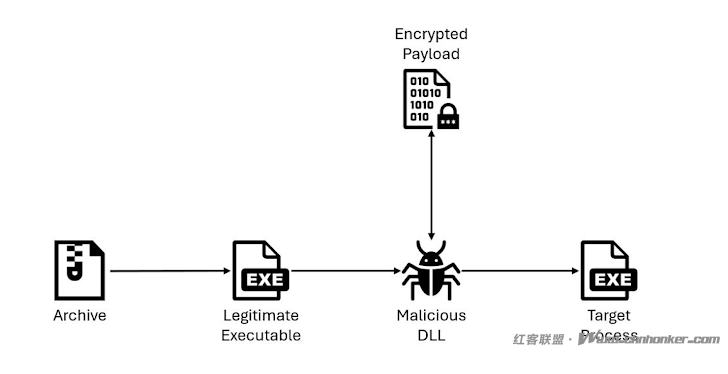

详细研究该恶意软件的 IBM X-Force 团队表示,攻击者会通过合法电子邮件服务提供商和自托管邮件服务器发送垃圾邮件。这些邮件中包含一个恶意压缩包,里面存有一个动态链接库(DLL)、一个加密载荷以及一个正常的可执行文件。

网络安全研究员雷蒙德・约瑟夫・阿方索(Raymond Joseph Alfonso)指出:“攻击者采用了 DLL 侧载技术 —— 启动正常可执行文件的同时,也会加载恶意 DLL。而这个恶意 DLL 会进一步加载、解密最终载荷,并将其注入到目标进程中。”

实现这一过程的核心技术是 “进程空洞”(process hollowing),攻击者会将恶意软件注入到以下三个进程之一:AddInProcess32.exe、InstallUtil.exe 或 aspnet_wp.exe。

据 IBM 透露,过去几个月里,该 DLL 加载器仅用于小规模攻击活动。2025 年 7 月已发现两起针对性攻击,分别面向中国台湾地区和墨西哥。

其中,针对中国台湾地区的攻击专门瞄准了新台北市网络与互联网安全研究公司 —— 台湾新软科技(Nusoft Taiwan)的员工,其目的是植入 Snake 键盘记录器。该恶意软件能够从主流网页浏览器中窃取敏感信息,并记录用户的按键操作与剪贴板内容。

另一方面,针对墨西哥的攻击活动则被评估为 “无特定目标的随机攻击”,其感染链会投递 Remcos 远程访问木马与 AsyncRAT。

阿方索表示:“攻击者始终使用.NET 语言编写 DLL 加载器模块,并采用即时编译(AOT)技术。该技术会在执行前将代码编译为原生机器码,使得最终生成的二进制文件看起来就像用 C 或 C++ 编写的一样。”

与此同时,威胁攻击者正采用新型二维码钓鱼(又称 “quishing”)策略来躲避检测,体现出攻击手段的持续演变。例如,部分攻击者会将恶意二维码拆分为两部分,或借助 “Gabagool”“Tycoon” 等钓鱼工具包,将恶意二维码嵌入到正常二维码中,再通过邮件传播。

梭子鱼(Barracuda)研究员罗希特・苏雷什・卡纳斯(Rohit Suresh Kanase)解释道:“恶意二维码受攻击者青睐,原因有几点:首先,人类无法直接读取二维码内容,因此不会引发警惕;其次,它们通常能绕过邮件过滤器、链接扫描器等传统安全防护措施。此外,由于收件人往往需要切换到移动设备扫描二维码,这会让用户脱离企业安全边界,失去防护保护。”

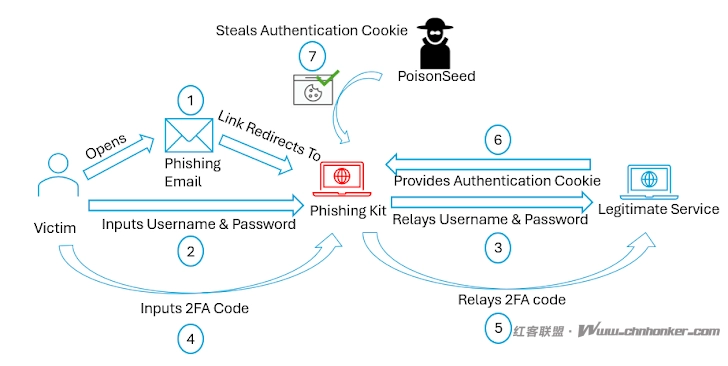

此次 QuirkyLoader 的发现,还伴随着 “PoisonSeed” 威胁组织所使用的一款钓鱼工具包的曝光。该工具包用于窃取个人与企业的账号凭证及双因素认证(2FA)验证码,攻击者获取这些信息后,可登录受害者账号发送邮件,进而实施加密货币诈骗。

NVISO 实验室指出:“托管该钓鱼工具包的域名会伪装成谷歌(Google)、SendGrid、Mailchimp 等知名客户关系管理(CRM)与批量邮件服务公司的登录页面,以此窃取用户凭证。PoisonSeed 组织会发送嵌入恶意链接的鱼叉式钓鱼邮件,将受害者重定向至其钓鱼工具包页面。”

该钓鱼工具包的一个显著特点是采用了 “精准验证钓鱼”(precision-validated phishing)技术:在向用户展示伪造的 Cloudflare Turnstile 验证挑战页面的同时,攻击者会在后台实时验证受害者的电子邮件地址。一旦验证通过,伪装成合法在线平台的登录表单便会弹出,攻击者借此捕获用户提交的凭证,并将其转发至自身控制的服务端。

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com