思科警告称,多个思科平台的网络服务存在一个严重的远程代码执行漏洞。该漏洞编号为CVE-2025-20363(CWE-122),其CVSS 3.1基础评分为9.0(评估向量:AV:N/AC:H/PR:N/UI:N/S:C/C:H/I:H/A:H),影响ASA、FTD、IOS、IOS XE和IOS XR软件。

思科输入验证漏洞(CVE-2025-20363)

该漏洞源于对HTTP请求中用户提供的输入验证不当。攻击者可以精心构造恶意HTTP数据包,绕过漏洞利用缓解措施,并以root权限执行任意shell命令。

对于思科安全防火墙ASA和FTD,无需身份验证;对于IOS、IOS XE和IOS XR,仅需要低权限的已验证访问。

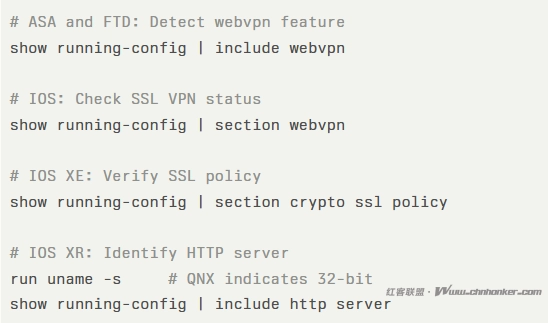

当webvpn、AnyConnect SSL VPN或HTTP服务器等功能启用时,受影响的服务会监听SSL或HTTP端口。命令行界面检查示例:

成功利用漏洞会获得一个根 shell,可能导致设备被完全攻陷。

思科公司感谢思科ASIG的基恩·奥凯利发现了这一缺陷。与ASD、CSE、NCSC和CISA的协作为该公告提供了支持。

所有ASA系列(5500-X、ASAv、Firepower 1000/2100/4100/9000、Secure Firewall 1200/3100/4200)、FTD平台、配备SSL VPN的IOS路由器、IOS XE路由器以及运行32位且启用HTTP的IOS XR的ASR 9001均存在漏洞。

不存在任何规避方法。客户必须立即升级到已修复的版本。该公告在“已修复软件”部分提供了各平台的详细修复版本信息。

| 风险因素 | 详情 |

| 受影响产品 | 思科安全防火墙ASA和FTD软件、思科IOS软件和IOS XE软件、思科IOS XR软件(在启用HTTP服务器的ASR 9001上为32位) |

| 影响 | 远程未认证的root权限代码执行 |

| 漏洞利用前提条件 | 启用SSL VPN(webvpn)或AnyConnect SSL VPN |

| CVSS 3.1评分 | 9.0(严重) |

思科建议使用思科软件检查器来识别易受攻击的版本和最早的补丁。管理员应审核设备配置,以确认SSL VPN或HTTP服务器的状态。

对于ASA/FTD,需验证webvpn或AnyConnect SSL VPN设置;对于IOS XR,确保运行uname -s返回Linux,或通过no http server禁用HTTP。思科PSIRT确认目前野外无活跃的利用行为。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。