最近一波利用恶意Windows快捷方式文件(.LNK)发起的攻击让安全团队高度警惕。

这款新型LNK恶意软件分发方式于2025年8月下旬出现,它利用受信任的微软二进制文件绕过端点保护,在不引起怀疑的情况下执行有效载荷。

这些快捷方式文件主要通过钓鱼邮件和受感染的网站传播,看似无害,却嵌入了调用合法Windows工具的命令,以获取并启动更多恶意软件组件。

早期受害者报告了一些细微的入侵迹象,例如异常的PowerShell调用和意外的网络连接,这些迹象常被当作无害的系统活动而被忽视。

研究人员观察到,该活动针对企业和消费者终端,重点关注具有高级权限的用户。

最初的诱饵邮件模仿内部IT通知或安全警报,诱使收件人点击看似无害的快捷方式附件。

执行后,该LNK文件会触发Windows资源管理器加载隐藏的有效载荷,实际上是将mshta.exe和rundll32.exe等内置二进制文件武器化以发起攻击。

这种技术使威胁行为者能够规避通常会标记未知可执行文件直接执行的 antivirus 签名和行为检测规则。

K7安全实验室的分析师指出,攻击者精心制作了LNK有效载荷,以利用传递给这些原生工具的编码参数,从而阻止沙箱环境进行直接分析。

通过将多个良性进程串联起来,恶意软件实现了“就地寄生”式执行,从而减少了其在磁盘和内存中留下的取证痕迹。

受害者的端点日志显示存在快速的进程生成事件,每个进程在不到一秒的时间内将执行权移交到下一阶段,这使得检测工作变得复杂。

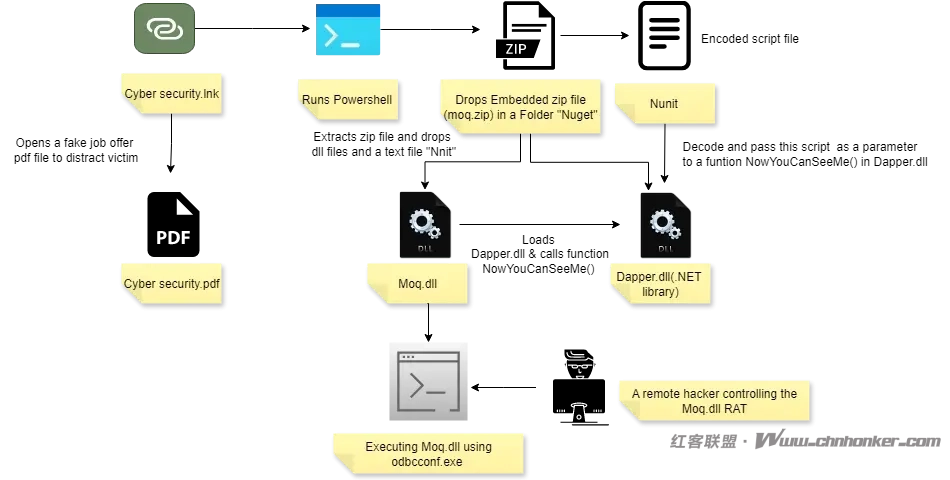

感染机制与有效载荷部署

深入研究其感染机制,恶意的.LNK文件嵌入了一个OLE对象,该对象指向一个托管在受感染服务器上的远程HTML应用程序(HTA)脚本。

当用户双击该快捷方式时,资源管理器会通过以下命令行调用mshta.exe:-

在这里,经过混淆处理的加载器脚本使用经过Base64编码的PowerShell命令来下载下一阶段的有效载荷:

这段代码片段从内存中解码并执行一个简单脚本,展示了攻击者如何最大限度地减少磁盘写入操作。

一旦HTA执行,它会利用rundll32.exe将恶意DLL直接加载到一个处于挂起状态的svchost.exe进程中,从而绕过可执行文件扫描。

该DLL负责通过创建Win32注册表运行项来建立持久性</b0:-

通过滥用基于注册表的持久化机制和受信任的Windows二进制文件,该恶意软件确保在用户登录时自动启动,即便端点检测试图隔离该动态链接库(DLL)文件。

入侵指标包括对可疑域名的网络请求、异常的mshta.exe和rundll32.exe进程树,以及CurrentVersion\Run项下无法识别的注册表项。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。