ZendTo中存在一个关键路径遍历漏洞,已被分配CVE-2025-34508。研究人员发现,6.15–7版本及更早版本允许已认证用户操纵文件路径,并从主机系统中获取敏感数据。

这一问题凸显了基于网络的文件传输应用中存在的持续风险。

路径遍历漏洞(CVE-2025-34508)

ZendTo是一项由PHP驱动的文件投递或提取服务,任何注册用户都可通过它上传文件进行共享。在“投递”过程中,chunkName和tmp_name这两个变量决定了文件上传的暂存和移动方式。

Horizon3.ai 报告称,服务器端的清理程序会从chunkName中去除非字母数字字符,但如果攻击者提供的chunkName完全由非字母数字字符组成,清理后会留下一个空字符串或仅含点的字符串。

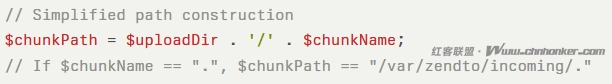

这导致chunkPath指向根上传目录,而不是一个唯一的临时文件:

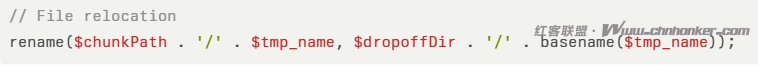

一旦chunkPath确立,代码就会拼接一个用户控制的tmp_name,将文件重新定位到目标投递目录中:

由于tmp_name未经过滤,攻击者可以植入目录遍历序列。

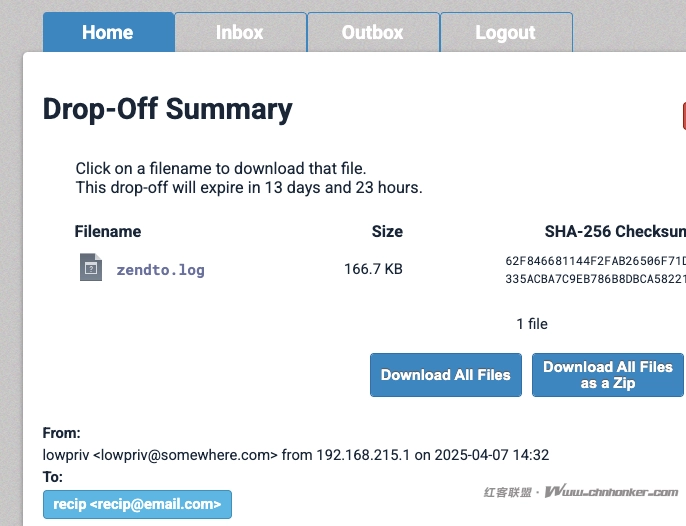

下载此文件会暴露应用程序的日志数据,包括投递认领ID,这为枚举和窃取任何用户上传的内容或关键系统文件创造了条件。

交付摘要

| 风险因素 | 详情 |

| 受影响产品 | ZendTo 6.15–7版本及之前版本 |

| 影响 | 任意文件读取和信息泄露 |

| 利用前提条件 | 低权限认证用户 |

| CVSS 3.1评分 | 7.8(高) |

缓解措施

在默认安装中,文件访问权限仅限于www-root用户,但这通常包含所有上传的内容。除了用户文件外,攻击者可能会针对ZendTo数据库或源代码,这可能会导致拒绝服务。

尽管CVE-2025-34508需要身份验证,但极低的门槛使得低权限用户能够执行任意文件读取操作。

强烈建议管理员立即升级。此修复对chunkName和tmp_name实施了更严格的验证,确保只处理安全且符合预期的文件名。

本披露紧随涉及MOVEit Transfer(CVE-2023-34362)、Accellion FTA(CVE-2021-27104)和GoAnywhere MFT(CVE-2023-0669)的备受关注的事件之后,这凸显出文件共享平台仍是主要目标。

组织必须保持警惕的补丁管理,并对其文件传输应用程序进行定期安全审查。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。