网络安全研究人员发现了据称是首个在实际环境中被发现的模型上下文协议(MCP)服务器,这增加了软件供应链的风险。

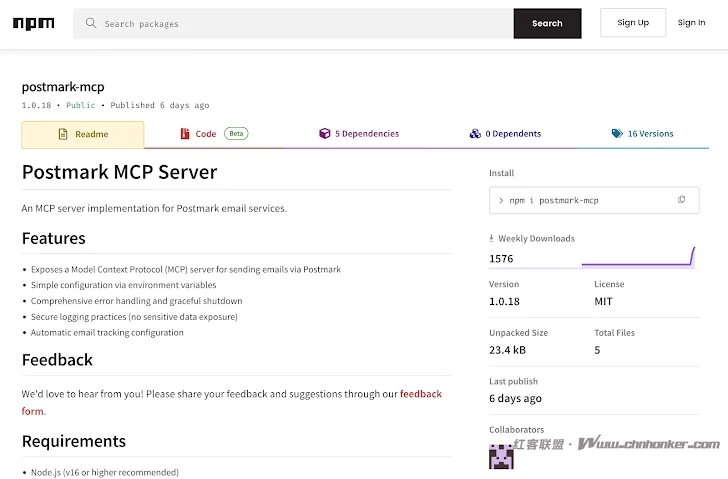

据Koi Security称,一名看似合法的开发者设法在一个名为“postmark-mcp”的npm包中植入了恶意代码,该包抄袭了同名的官方Postmark Labs库。恶意功能被引入1.0.16版本,该版本于2025年9月17日发布。

实际的“postmark-mcp”库可在GitHub上获取,它提供了一个MCP服务器,允许用户发送电子邮件、访问和使用电子邮件模板,以及借助人工智能(AI)助手跟踪营销活动。

相关的npm包已被开发者“phanpak”从npm上删除,该开发者于2025年9月15日将其上传至代码库,并且还维护着其他31个包。这个JavaScript库总共获得了1643次下载。

“自1.0.16版本以来,它一直在悄悄将每封电子邮件复制到开发者的个人服务器上,”锦鲤安全首席技术官伊丹·达迪克曼表示。“这是全球首次发现现实世界中的恶意MCP服务器。终端供应链攻击的攻击面正逐渐成为企业最大的攻击面。”

这个恶意软件包是原始库的复制品,只是在1.0.16版本中添加了一行代码变更,这行代码本质上会通过密送方式,将使用MCP服务器发送的每封电子邮件转发到邮箱地址“phan@giftshop[.]club”,这可能会导致敏感通信被泄露。

“邮戳-mcp后门并不复杂——简单得令人尴尬,”达迪克曼说。“但它完美地展示了整个设置是多么彻底地失效了。一个开发者。一行代码。成千上万封被盗的电子邮件。”

建议已安装该npm包的开发者立即将其从工作流程中移除,更换可能通过电子邮件泄露的所有凭证,并检查电子邮件日志中是否有发送至所报告域名的密送流量。

Snyk表示:“MCP服务器通常在智能体工具链中以高度信任和广泛权限运行。因此,它们处理的任何数据都可能是敏感的(密码重置、发票、客户沟通、内部备忘录等)。在这种情况下,此MCP服务器中的后门旨在收集和窃取依赖该MCP服务器的智能体工作流的电子邮件。”

研究结果表明,威胁行为者如何持续滥用与开源生态系统和新兴的MCP生态系统相关的用户信任以谋取私利,尤其是当这些系统在没有足够防护措施的情况下被应用于关键业务环境时。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。