威胁行为者正利用旧版Windows错误报告工具WerFaultSecure.exe来提取本地安全机构子系统服务(LSASS.EXE)的内存区域,并从完全修补的Windows 11 24H2系统中窃取缓存的凭据。

在初步获得对主机的访问权限后,攻击者通常会试图转储LSASS内存,以提升权限并在网络中横向移动。

现代Windows通过实施受保护进程轻量版(PPL),严格限制对LSASS的直接内存访问,这要求具有内核权限或同级PPL进程才能进行交互。

Zero Salarium的研究人员现已展示了如何通过在Windows 11系统下运行为Windows 8.1编译的易受攻击的WerFaultSecure.exe二进制文件来绕过这些防御措施,从而获取LSASS的未加密内存转储。

利用WerFaultSecure.exe的PPL权限

WerFaultSecure.exe是Windows错误报告(WER)框架的一部分,通常以最高的PPL标签WinTCB执行,用于从受保护进程中收集崩溃转储。

其受保护状态使其能够以崩溃处理程序为幌子访问LSASS内存。

在Windows 8.1中存在一个漏洞,即WerFaultSecure.exe可能会在不应用其内置加密程序的情况下被强制写入崩溃转储,导致磁盘上出现未加密的转储文件。

通过将Windows 8.1中存在漏洞的WerFaultSecure.exe复制到Windows 11 24H2机器上,并以PPL提升权限启动该程序,攻击者可以诱使该工具捕获LSASS内存并写入原始转储文件。

Zero Salarium 报告称,该漏洞利用序列包括运行 WerFaultSecure.exe,并使用通过逆向工程发现的未公开开关:/h 用于调用安全隐藏崩溃模式,/pid [pid] 用于定位 LSASS 进程,/tid [tid] 用于指定其主线程,/file [handle] 用于指定未加密的输出句柄。

攻击者使用名为WSASS的自定义加载器,通过CreateProcessAsPPL API启动WerFaultSecure.exe,并继承崩溃转储和事件对象的句柄。

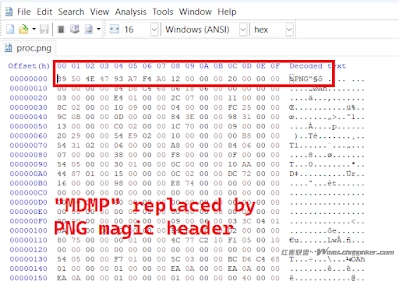

WSASS等待转储完成,然后将生成文件的前四个字节(来自PNG的魔术头)替换为MDMP签名(0x4D、0x44、0x4D、0x50),使其伪装成良性的图像设备并规避 antivirus checks。

最后,加载程序通过授予最低限度的PROCESS_SUSPEND_RESUME权限来恢复LSASS中所有被挂起的线程,以恢复系统稳定性。

一旦攻击者恢复了MDMP头部,生成的小型转储文件就可以加载到pypykatz或Mimikatz等标准工具中,以提取NTLM哈希和明文凭据,从而为进一步的横向移动提供便利。

这种技术强调了监控System32目录外的WerFaultSecure.exe二进制文件以及验证受PPL保护的进程调用的重要性,以便及早检测异常行为。

这个漏洞展示了Windows中的向后兼容性如何被用来绕过现代防御机制,这凸显了防御者需要同时监控错误报告工具的文件位置和调用上下文。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。