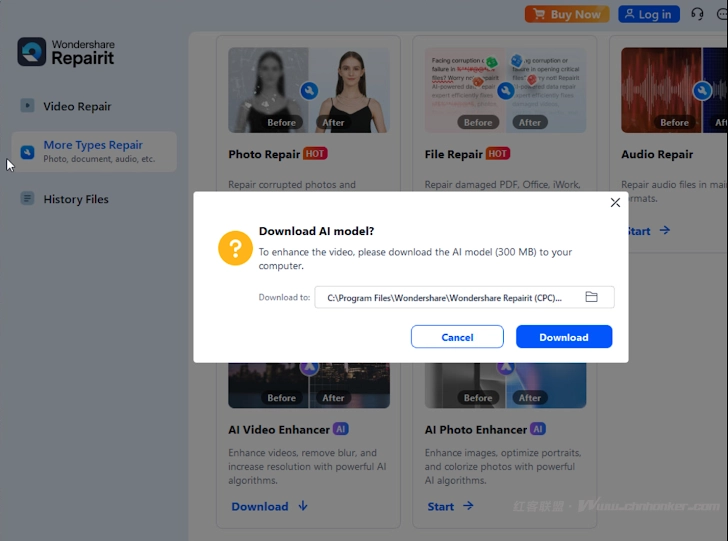

网络安全研究人员披露了《万兴数据修复大师》(Wondershare RepairIt)中存在的两个安全漏洞,这些漏洞会泄露用户的私人数据,并可能使系统面临人工智能(AI)模型被篡改以及供应链风险。

这些被评为严重级别的漏洞由趋势科技发现,具体如下——

- CVE-2025-10643(CVSS评分:9.1)——一种存在于授予存储账户令牌的权限中的身份验证绕过漏洞

- CVE-2025-10644(CVSS评分:9.4)——一种存在于授予SAS令牌的权限中的身份验证绕过漏洞

成功利用这两个漏洞可使攻击者绕过系统上的身份验证保护,发起供应链攻击,最终导致在客户的终端上执行任意代码。

趋势科技研究人员阿尔弗雷多·奥利维拉和大卫·费舍尔表示,这款由人工智能驱动的数据修复和照片编辑应用程序“违反了其隐私政策,收集、存储用户数据,并且由于薄弱的开发、安全和运营(DevSecOps)实践,无意中泄露了用户的私人数据。”

不良的开发实践包括在应用程序代码中直接嵌入权限过于宽松的云访问令牌,这使得敏感云存储可被读写。此外,据称这些数据存储时未经过加密,这可能为用户上传的图像和视频被更广泛滥用打开了方便之门。

更糟糕的是,暴露的云存储不仅包含用户数据,还包含AI模型、万兴科技开发的各类产品的软件二进制文件、容器镜像、脚本以及公司源代码,这使得攻击者能够篡改AI模型或可执行文件,为针对其下游客户的供应链攻击铺平了道路。

这解释了为何重要的安全隐患可能会被忽视。这就是为什么在整个组织(包括持续部署/持续集成管道)中实施强有力的安全流程至关重要。

人工智能与安全需要携手并进

这一进展的背景是,趋势科技此前曾警告称,不要在没有身份验证的情况下暴露模型上下文协议(MCP)服务器,也不要以明文形式存储MCP配置等敏感凭证,因为威胁行为者可能会利用这些漏洞获取云资源、数据库的访问权限,或注入恶意代码。

研究人员表示:“每个MCP服务器都像是通往其数据源的一扇敞开的大门,这些数据源包括数据库、云服务、内部API或项目管理系统。如果没有身份验证,商业机密和客户记录等敏感数据就会被所有人获取。”

2024年12月,该公司还发现,暴露的容器注册表可能被滥用,以获取未授权访问并拉取目标Docker镜像,从而提取其中的AI模型、修改模型参数以影响其预测结果,然后将被篡改的镜像推回暴露的注册表。

“被篡改的模型在常规条件下可能表现正常,仅在特定输入触发时才会显示其恶意改动,”趋势科技表示。“这使得此类攻击尤为危险,因为它可能绕过基本测试和安全检查。”

卡巴斯基也强调了MCP服务器带来的供应链风险,该公司设计了一个概念验证(PoC)漏洞利用程序,以说明从不信任来源安装的MCP服务器如何以人工智能驱动的生产力工具为幌子,隐藏侦察和数据窃取活动。

“安装MCP服务器基本上就是授予它以用户权限在用户机器上运行代码的许可,”安全研究员穆罕默德·戈巴希说。“除非进行了沙箱隔离,否则第三方代码可以读取用户有权访问的相同文件,并像其他任何程序一样进行出站网络调用。”

研究结果表明,企业环境中为实现智能体能力而快速采用MCP和人工智能工具(尤其是在缺乏明确政策或安全防护措施的情况下),可能会带来全新的攻击向量,包括工具投毒、 rugs pulls、影子攻击、提示注入和未授权权限提升。

在上周发布的一份报告中,帕洛阿尔托网络公司的Unit 42部门揭示,人工智能代码助手所使用的用于弥补人工智能模型知识缺口的上下文附加功能,可能容易受到间接提示注入的影响。在这种攻击中,攻击者会将有害提示嵌入外部数据源,以触发大型语言模型(LLMs)的非预期行为。

间接提示注入的关键在于,助手无法区分用户发出的指令与攻击者秘密嵌入外部数据源中的指令。

因此,当用户无意中向编码助手提供已被攻击者污染的第三方数据(例如文件、代码库或URL)时,隐藏的恶意提示可能会被利用,诱使该工具执行后门程序、向现有代码库注入任意代码,甚至泄露敏感信息。

“在提示词中加入这些上下文,能让代码助手输出更准确、更具体的内容,”Unit 42的研究员奥谢尔·雅各布表示。“然而,如果用户无意中提供了被威胁者污染的上下文来源,这一功能也可能为间接提示词注入攻击创造机会。”

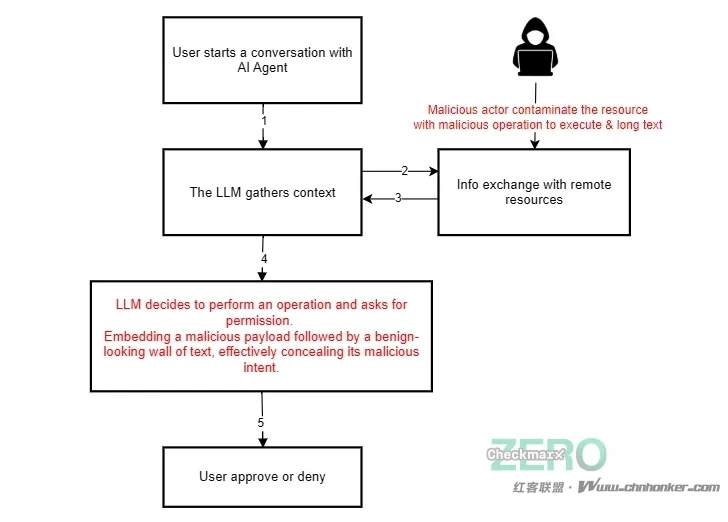

研究发现,人工智能编程智能体也容易受到一种名为“循环中的谎言”(LitL)的攻击,这种攻击旨在让大语言模型相信其收到的指令远比实际安全得多,从而在执行高风险操作时,有效绕过已部署的“循环中的人类”(HitL)防御机制。

Checkmarx的研究员 Ori Ron 表示:“LitL 滥用了人类与智能体之间的信任。毕竟,人类只能对智能体的提示做出回应,而智能体对用户的提示是从其获得的语境中推断出来的。通过在 GitHub 问题等内容中使用命令式和明确的语言,很容易对智能体撒谎,使其提供虚假且看似安全的语境。”

“而且智能体很乐意向用户重复这个谎言,掩盖了该提示本应防范的恶意行为,这本质上使得攻击者能让智能体成为获取核心权限的帮凶。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。