一种名为LNK Stomping的复杂攻击技术已成为Windows安全的重大威胁,它利用操作系统处理快捷方式文件的一个基本漏洞来绕过安全控制。

该漏洞编号为CVE-2024-38217,并于2024年9月10日发布了补丁。它表明攻击者可以通过操纵Windows快捷方式(LNK文件)来绕过网页标记(MoTW)这一安全功能,这可能会使恶意代码在不触发安全警告的情况下执行。

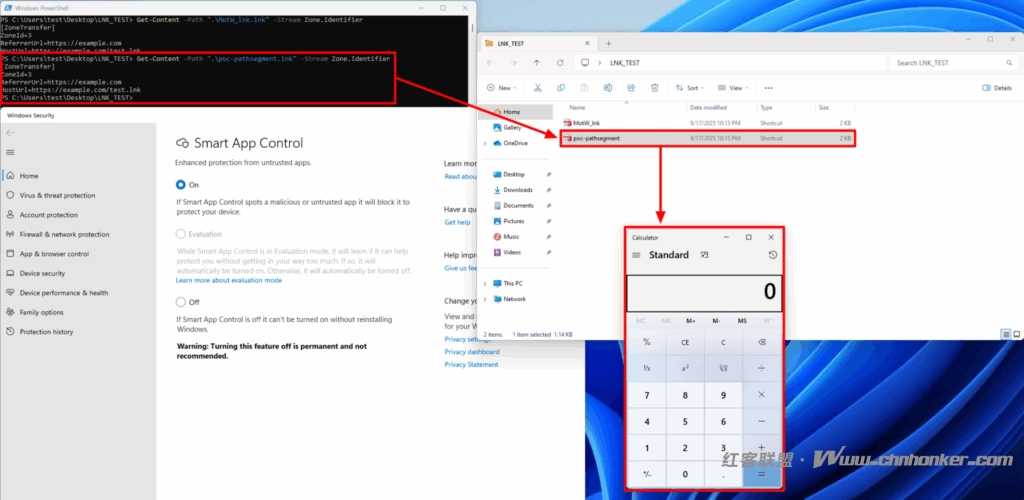

这种攻击技术利用了Windows资源管理器的路径规范化过程,导致系统在不经意间移除了恶意文件的MoTW元数据。

这种绕过手段使攻击者能够执行有效负载,同时避开智能应用控制(SAC)和SmartScreen的检测,这两个是旨在保护用户免受不可信下载威胁的关键Windows安全组件。

LNK Stomping漏洞利用

ASEC 报告称,LNK stomping 技术利用了 Windows 快捷方式文件复杂的二进制结构,尤其针对 LinkTarget IDList 组件。

本节包含指定目标文件在Windows Shell命名空间中分层位置的Shell项ID。

攻击者通过创建非标准路径配置来操纵这种结构,这些配置会触发explorer.exe执行规范化操作。

当用户点击包含异常路径结构的恶意构造的LNK文件时,攻击会遵循特定的顺序:Windows资源管理器会检测到这种非标准配置,并尝试对其进行规范化处理。

在此过程中,系统会覆盖原始的LNK文件,同时无意中移除名为Zone.Identifier的NTFS备用数据流(ADS),该数据流包含MoTW元数据。

这种移除发生在安全检查执行之前,使得恶意有效载荷能够在不触发防御机制的情况下执行。

已识别出三种主要的操纵技术:路径段类型攻击将整个文件路径放入单个IDList数组元素中,而非适当分段的组件;点类型攻击在执行目标路径后附加句点或空格;相对类型攻击仅使用文件名而不提供完整的路径说明,所有这些都会造成结构不一致,从而触发规范化漏洞。

Elastic安全实验室的安全研究人员在VirusTotal上发现了大量LNK Stomping样本,其中最早的提交可追溯到六年前,这表明该技术在正式披露之前很久就已在实际环境中被利用。

该技术的有效性源于其能够表现为合法的系统行为。当LNK文件执行时,它们会调用受信任的Windows工具,使得恶意活动能与正常的系统操作无缝融合。

CISA将CVE-2024-38217添加到其已知被利用漏洞(KEV)目录中,确认威胁行为者正在对其进行主动利用。

自微软在2022年实施宏拦截政策后,这种方法变得越来越流行,这迫使攻击者通过电子邮件附件或压缩档案分发的ISO、RAR和LNK等文件格式,寻找其他初始访问途径。

各组织面临着重大的检测挑战,因为此类攻击利用的是Windows文件处理的基本机制,而非外部漏洞。

传统的基于特征的检测方法可能无法识别这些攻击,因为它们利用了合法的系统进程和文件结构。

这一漏洞在被发现前存在多年,这凸显了格式级安全研究和基于行为的分析的重要性,此类研究和分析有助于识别常见文件类型中此前未知的规避技术。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。