对于致力于保障数字入职流程安全和保护敏感系统的组织而言,检测远程就业欺诈已成为一项关键要务。

近几个月来,伪装成合法员工的威胁行为者利用复杂的策略绕过入职前筛查,潜入企业网络。

这种新兴的威胁载体被称为远程就业欺诈(REF),它利用人力资源工作流程和安全监控之间的漏洞,使恶意内部人员能够以合法员工身份为掩护,获取持久访问权限并窃取数据。

REF的初始阶段包括威胁行为者精心制作简历、通过背景调查以及安排与真实候选人无异的面试。

一旦入职,他们就会申请将公司资产(笔记本电脑、移动设备或网络令牌)运往一些地址,而这些地址往往与他们声称的所在地不符。

通过将资产管理日志与申请人跟踪数据进行仔细关联,组织可以发现那些指向欺诈活动的不一致之处。

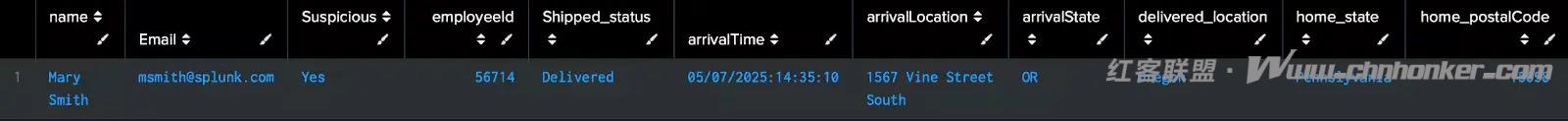

Splunk分析师通过将ServiceNow的发货记录与Workday的员工档案进行匹配,识别出了第一波此类异常情况,标记出交货地点与员工注册的家庭所在州不一致的案例。

Splunk分析师指出,REF行为者经常利用非标准VPN服务来隐藏其真实IP地址和地理位置。

虽然虚拟专用网络在合法的远程工作中很常见,但预期的企业虚拟专用网络端点与不寻常的第三方虚拟专用网络提供商之间的不一致,是欺诈的强烈迹象。

通过在身份提供商(IdP)日志(如Okta或Duo)中建立基准,安全团队可以检测异常的VPN会话,并实施网络区域来阻止未授权的匿名服务。

除了传输层规避之外,REF参与者可能会采用看似不可能的移动策略来掩盖其来源。

在不合情理的时间范围内,从地理位置相距遥远的地方进行登录尝试(例如在纽约的会话结束几分钟后,又在伦敦登录),凸显了地理空间分析的必要性。

Splunk Enterprise Security的身份验证数据模型能够计算登录事件之间的大致移动速度,以发现这些异常情况,从而在漏洞升级前实现快速调查。

通过资产错运实现的感染机制与持续存在

对最常见的REF感染机制进行深入研究后发现,初始设备发货时的不一致性是如何为持续访问提供立足点的。

威胁行为者要求将公司笔记本电脑发送到其他地点,并且常常以紧急的个人情况为借口来解释这种不符之处。

一旦设备抵达,嵌入式的持久化策略(例如安装未经批准的远程访问工具)将确保持续的连接。

安全团队可以通过在Splunk中关联申请人跟踪系统(ATS)数据与IT资产日志来阻止这些操作。

index=servicenow sourcetype=laptop_shipment

| eval delivered_location=case(arrivalState="CA","California", arrivalState="TX","Texas")

| join type=outer Email [search index=identity sourcetype=workday_employee]

| eval Suspicious=if(delivered_location!=home_state,"Yes","No")

| search Suspicious="Yes"

| table name, employeeId, home_state, delivered_location, Email

通过自动执行此检测查询,组织可以立即发现潜在的REF案例,促使安全团队和人力资源团队开展联合调查。

将这些检测整合到基于风险的警报(RBA)框架中,可进一步提高可见性,实现优先的事件响应工作流程,从而最大限度地减少误报并推动高效的缓解措施。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。