在Chaos Mesh中发现了严重漏洞,这是一个流行的云原生计算基金会混沌工程平台,用于Kubernetes环境中的故障注入测试。

这些被统称为“混沌代理”的安全漏洞包含四个CVE,它们通过相对简单的攻击技术就能实现对集群的完全攻陷。

该漏洞集包括CVE-2025-59358、CVE-2025-59359、CVE-2025-59360和CVE-2025-59361,其中三个的CVSS严重程度评级为9.8( critical)。

这些漏洞影响2.7.3版本之前的Chaos Mesh,攻击者只要初步获得Kubernetes集群的网络访问权限,即使在非特权Pod中运行,也能利用这些漏洞。

Chaos Mesh 漏洞

JFrog 报告称,主要攻击向量涉及利用 Chaos Controller Manager 组件暴露的未经验证的 GraphQL 服务器。

CVE-2025-59358是一个缺失身份验证的漏洞,它允许未授权访问10082端口上的/query端点。

这个GraphQL接口旨在作为调试工具,在默认配置下运行时没有适当的身份验证控制。

其余三个CVE涉及GraphQL变更(包括cleanTcs、killProcesses和cleanIptables)中的操作系统命令注入漏洞。

这些突变会将用户输入直接拼接到命令执行函数中,使得攻击者能够通过设备名称、进程ID和iptables链等参数注入任意shell命令。

攻击者可以利用这些命令注入漏洞,通过恶意载荷执行“tc qdisc del dev [DEVICE] root”“kill [PIDS]”和“iptables -F [CHAIN]”命令。

存在漏洞的代码路径直接通向ExecBypass方法,该方法在目标Pod上执行命令时没有进行适当的输入清理。

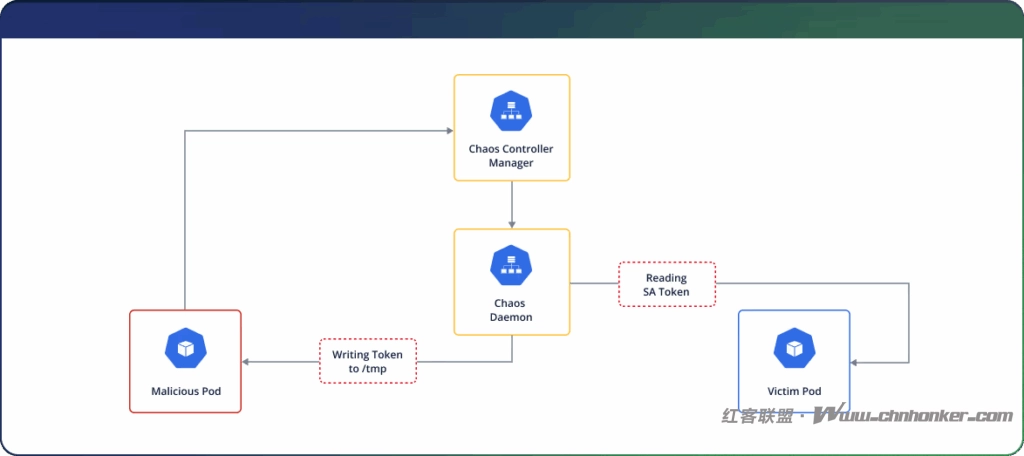

混沌守护进程组件以守护进程集模式运行,并拥有特权权限,一旦初始攻击成功,就能为攻击者提供对集群的广泛访问权限。

通过/proc/<PID>/root文件系统挂载机制和nsexec二进制文件,攻击者可以在集群内的任何Pod上执行任意命令。

攻击过程包括通过暴露的API将容器名称映射到进程ID,然后利用proc文件系统访问位于/proc/<PID>/root/var/run/secrets/kubernetes.io/serviceaccount/token的服务账户令牌。

这种技术通过窃取高权限服务账户的令牌来实现权限提升。

| 通用漏洞披露 | 标题 | 影响 | CVSS 3.1 评分 | 严重程度 |

| CVE-2025-59358 | 缺失身份验证(拒绝服务) | 未经授权访问GraphQL服务器,导致集群范围的拒绝服务(DoS) | 高 | |

| CVE-2025-59359 | cleanTcs中的操作系统命令注入 | 在 Pod 上执行任意 shell 命令 | 严重 | |

| CVE-2025-59360 | killProcesses中的操作系统命令注入 | 在Pod上执行任意shell命令 | 严重 | |

| CVE-2025-59361 | cleanIptables中的操作系统命令注入 | 在 Pod 上执行任意 shell 命令 | 严重 |

使用Chaos Mesh的组织应立即升级到2.7.3版本,或者通过使用helm install chaos-mesh chaos-mesh/chaos-mesh -n=chaos-mesh –version 2.7.x –set enableCtrlServer=false来禁用控制服务器,以此实施临时解决方法。

可以使用kubectl命令执行检测,以识别易受攻击的部署并确认10082端口上是否存在暴露的GraphQL端点。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。