攻击者正越来越多地利用复杂技术在云环境中维持长期访问,而一款名为AWSDoor的新出现工具正成为主要威胁。

AWSDoor可自动执行一系列身份与访问管理(IAM)和基于资源的持久化方法,使攻击者无需部署传统恶意软件就能在AWS账户中隐蔽活动。

基于IAM的后门和恶意策略

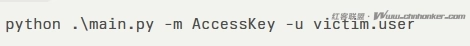

RiskInsight报告称,AWSDoor滥用AWS身份与访问管理(IAM)来创建隐蔽的后门。通过向受感染的IAM用户注入访问密钥,攻击者可以确保命令行界面的持久性。只需一个简单的调用:

AWSDoor会创建新的AccessKey密钥对,授予攻击者控制的凭证,使其能混入合法流量。为了避免被检测到,该工具可以列出已有的密钥、停用未使用的密钥并清除证据。

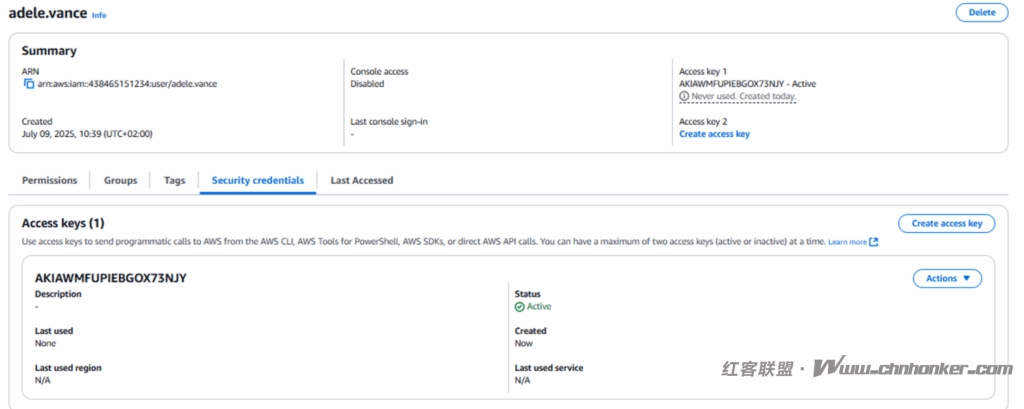

除了访问密钥外,AWSDoor还通过操纵信任策略文档来植入IAM角色后门。

通过更新角色的信任策略以包含攻击者控制的主体,攻击者可确保获得持久的跨账户 AssumeRole 权限。

新策略从外部帐户注入允许st: AssumeRole的语句,授予对CloudTrail的简单凭据日志进行转义的持久、无凭据访问,读取报告。

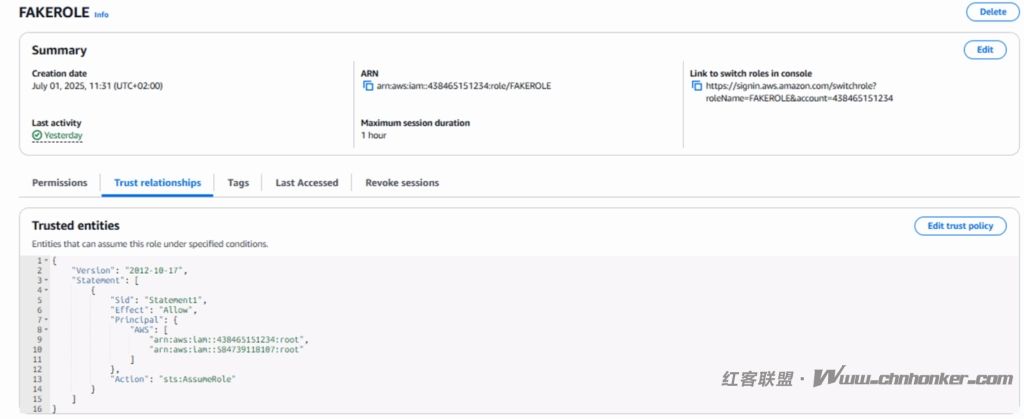

AWSDoor的基于资源的持久化模块利用了AWS服务本身。例如,AdminLambda模块提供了一个恶意的Lambda函数或层,并附加了一个权限过高的角色:

在这里,-l 标志指示 AWSDoor 部署一个包含恶意库的 Lambda 层,这些恶意库会覆盖合法函数(例如,一个被植入后门的 requests.get()),确保该函数每次执行时都会触发代码执行。

通过API网关或函数URL暴露后,这个 Lambda就变成了一个远程shell。这种隐秘的策略将恶意代码隐藏在主函数体之外,绕过常规的控制台检查并规避嵌入式代码审查。

缓解措施

安全团队必须持续监控身份与访问管理策略的变更,特别是像CreateAccessKey(创建访问密钥)、UpdateAssumeRolePolicy(更新角色假设策略)和PutRolePolicy(放置角色策略)这类CloudTrail事件。

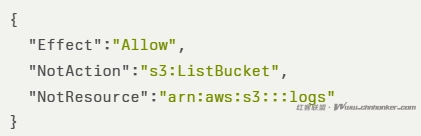

AWS Config自定义规则可以标记那些授予近乎管理员权限的异常NotAction语句:

此外,防御者应审计Lambda层附件(UpdateFunctionConfiguration)并验证任何可从外部访问的函数URL。

同时采用云安全态势管理(CSPM)和云端点检测与响应解决方案,将能够检测到异常的身份与访问管理(IAM)修改以及不寻常的运行时行为。

正如AWSDoor所展示的,攻击者正转向基于配置的持久化攻击,这使得警惕的政策审计和遥测完整性对于维护AWS环境安全至关重要。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。