网络安全研究人员发现了一种名为CountLoader的新型恶意软件加载器,俄罗斯勒索软件团伙已开始使用该加载器分发诸如Cobalt Strike和AdaptixC2之类的后期利用工具,以及一种名为PureHVNC RAT的远程访问木马。

“CountLoader要么被用作初始访问中介(IAB)工具集的一部分,要么被与LockBit、Black Basta和Qilin勒索软件团伙有关联的勒索软件附属机构所使用,”Silent Push在一份分析报告中表示。

这种新兴威胁以三种不同版本出现——.NET、PowerShell和JavaScript版本,在一场针对乌克兰个人的活动中被发现,该活动使用基于PDF的钓鱼诱饵,并冒充乌克兰国家警察局。

值得注意的是,该恶意软件的PowerShell版本此前已被卡巴斯基标记,其通过与DeepSeek相关的诱饵进行分发,以诱骗用户安装。

据这家俄罗斯网络安全供应商称,这些攻击导致一种名为BrowserVenom的植入程序被部署,该程序能够重新配置所有浏览实例,迫使流量通过一个由威胁行为者控制的代理,从而使攻击者能够操纵网络流量并收集数据。

Silent Push的调查发现,这个JavaScript版本是该加载器最完善的实现,它提供了六种不同的文件下载方法、三种不同的恶意软件二进制文件执行方法,以及一个基于Windows域信息识别受害者设备的预定义函数。

这种恶意软件还能够收集系统信息,通过创建一个伪装成谷歌Chrome浏览器更新任务的计划任务来在主机上建立持久化机制,并连接到远程服务器以等待进一步指令。

这包括使用rundll32.exe和msiexec.exe下载并运行DLL和MSI安装程序有效负载、传输系统元数据以及删除已创建的计划任务的能力。用于下载文件的六种方法包括使用curl、PowerShell、MSXML2.XMLHTTP、WinHTTP.WinHttpRequest.5.1、bitsadmin和certutil.exe。

“通过使用‘certutil’和‘bitsadmin’等LOLBins工具,以及部署‘实时’命令加密PowerShell生成器,CountLoader的开发者在此展示了他们对Windows操作系统和恶意软件开发的深入理解,”Silent Push表示。

CountLoader的一个显著特点是它将受害者的“音乐”文件夹用作恶意软件的暂存区。其.NET版本与JavaScript版本在功能上有一定的交叉,但仅支持两种不同类型的命令(UpdateType.Zip或UpdateType.Exe),这表明它是一个经过精简的简化版本。

CountLoader由一个包含20多个独特域名的基础设施提供支持,该恶意软件充当着Cobalt Strike、AdaptixC2和PureHVNC RAT的传播渠道,其中PureHVNC RAT是威胁 actor PureCoder推出的一款商业产品。值得注意的是,PureHVNC RAT是PureRAT(也被称为ResolverRAT)的前身。

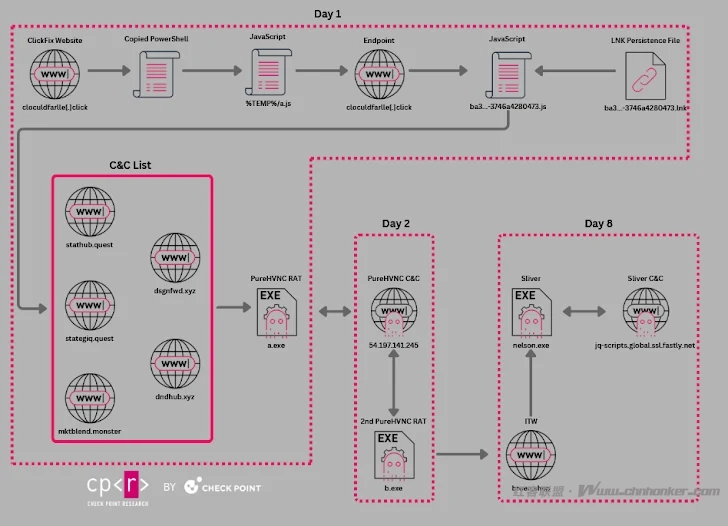

据Check Point称,近期传播PureHVNC远程访问木马(RAT)的活动利用了经过验证的ClickFix社会工程学策略作为传播途径,受害者会被虚假工作机会引诱至ClickFix钓鱼页面。该木马通过一个基于Rust的加载器进行部署。

这家网络安全公司表示:“攻击者通过虚假招聘广告引诱受害者,进而利用ClickFix钓鱼技术执行恶意的PowerShell代码。”该公司还称,PureCoder使用不断更换的GitHub账户来托管支持PureRAT功能的文件。

对GitHub提交记录的分析显示,相关活动是在UTC+03:00时区进行的,该时区对应包括俄罗斯在内的多个国家。

这一进展的背景是,DomainTools调查团队发现了俄罗斯勒索软件领域的互联性质,确定了威胁行为者在各团伙之间的活动以及AnyDesk和Quick Assist等工具的使用情况,这表明存在操作上的重叠。

“这些操作者的品牌忠诚度较低,人力资本似乎是主要资产,而非特定的恶意软件变种,”DomainTools表示。“操作者会适应市场环境,为应对打击而重组,且信任关系至关重要。这些人会选择与他们认识的人合作,无论组织的名称是什么。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。