网络安全研究人员在Python Package Index(PyPI)代码库中发现了两个新的恶意包,这些恶意包旨在向Windows系统植入一个名为SilentSync的远程访问木马。

“SilentSync能够执行远程命令、窃取文件和捕获屏幕,”Zscaler ThreatLabz的马尼莎·拉姆查兰·普拉贾帕蒂和萨蒂亚姆·辛格表示。“SilentSync还会提取网页浏览器数据,包括来自Chrome、Brave、Edge和Firefox等浏览器的凭据、历史记录、自动填充数据和Cookie。”

这些包现在已无法从PyPI下载,列表如下。它们均由一位名为“CondeTGAPIS”的用户上传。

- sisaws(201次下载)

- 安全措施(627次下载)

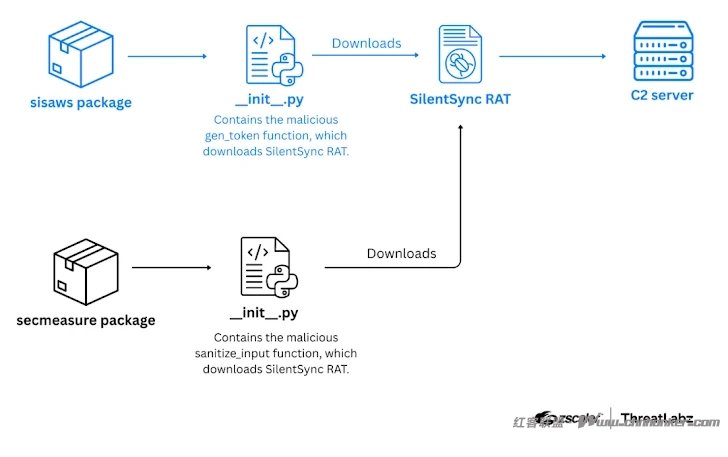

Zscaler表示,sisaws这个包模仿了合法的Python包sisa的行为,后者与阿根廷国家卫生信息系统(Sistema Integrado de Información Sanitaria Argentino,简称SISA)相关联。

然而,该库的初始化脚本(__init__.py)中存在一个名为“gen_token()”的函数,它充当着下一阶段恶意软件的下载器。为实现这一功能,它会发送一个硬编码的令牌作为输入,并以类似于合法的SISA API的方式接收一个次级静态令牌作为响应。

Zscaler表示:“如果开发者导入sisaws包并调用gen_token函数,代码将解码一个十六进制字符串,该字符串会显示一条curl命令,随后这条命令将被用于获取另一个Python脚本。从PasteBin获取的Python脚本会被写入临时目录下名为helper.py的文件中并执行。”

Secmeasure 同样伪装成一个“用于清理字符串和应用安全措施的库”,但却隐藏着植入 SilentSync 远程访问木马的嵌入式功能。

目前阶段,SilentSync 主要针对 Windows 系统进行感染,但该恶意软件还具备针对 Linux 和 macOS 的内置功能,包括在 Windows 上修改注册表,在 Linux 上更改 crontab 文件以在系统启动时执行有效负载,以及在 macOS 上注册 LaunchAgent。

该软件包依靠次级令牌的存在,向一个硬编码的端点(“200.58.107[.]25”)发送HTTP GET请求,以接收可直接在内存中执行的Python代码。该服务器支持四个不同的端点——

- /checkin,用于验证连接性

- /comando,用于请求要执行的命令

- /respuesta,发送状态消息

- /archivo,用于发送命令输出或窃取的数据

这种恶意软件能够窃取浏览器数据、执行shell命令、截取屏幕截图和窃取文件。它还可以以ZIP压缩包的形式泄露文件和整个目录。一旦数据传输完成,所有相关痕迹都会从主机中删除,以规避检测。

“恶意PyPI包sisaws和secmeasure的发现凸显了公共软件仓库中供应链攻击风险日益加剧的问题,”Zscaler表示。“通过利用打字错误 squatting(仿冒拼写相似的合法包名)和伪装成合法包,威胁行为者能够获取个人身份信息(PII)。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。