网络安全研究人员发现了一种名为 HybridPetya 的新型勒索软件,它类似于臭名昭著的 Petya/NotPetya 恶意软件,同时还结合了使用今年早些时候披露的现已修补的漏洞绕过统一可扩展固件接口 (UEFI) 系统中安全启动机制的能力。

斯洛伐克网络安全公司 ESET 表示,这些样本已于 2025 年 2 月上传到 VirusTotal 平台。

“HybridPetya 加密主文件表,其中包含有关 NTFS 格式分区上所有文件的重要元数据,”安全研究员 Martin Smolár 说。“与最初的 Petya/NotPetya 不同,HybridPetya 可以通过在 EFI 系统分区上安装恶意 EFI 应用程序来破坏基于 UEFI 的现代系统。”

换句话说,部署的 UEFI 应用程序是负责加密主文件表 (MFT) 文件的核心组件,该文件包含与 NTFS 格式分区上的所有文件相关的元数据。

HybridPetya 带有两个主要组件:bootkit 和安装程序,前者有两个不同的版本。由安装程序部署的 bootkit 主要负责加载其配置并检查其加密状态。它可以有三个不同的值 –

- 0 – 准备加密

- 1 – 已加密,以及

- 2 – 支付赎金,磁盘解密

如果将值设置为 0,它将继续将标志设置为 1,并使用配置中指定的密钥和随机数使用 Salsa20 加密算法加密 \EFI\Microsoft\Boot\verify 文件。它还会在启动所有 NTFS 格式分区的磁盘加密过程之前,在 EFI 系统分区上创建一个名为“\EFI\Microsoft\Boot\counter”的文件。该文件用于跟踪已加密的磁盘集群。

此外,bootkit 会使用有关当前加密状态的信息更新受害者屏幕上显示的虚假 CHKDSK 消息,而受害者则被欺骗认为系统正在修复磁盘错误。

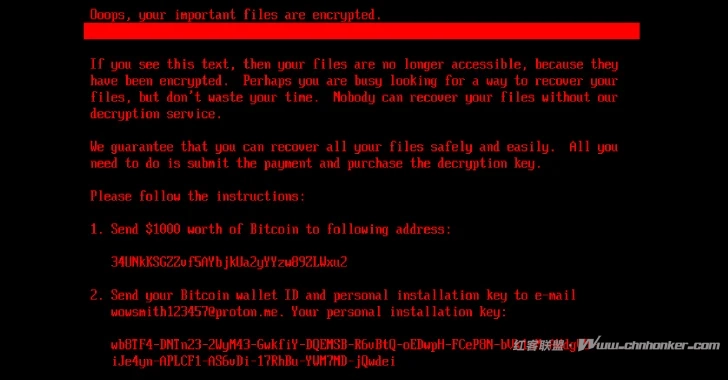

如果 bootkit 检测到磁盘已经加密(即标志设置为 1),它会向受害者发送勒索字条,要求他们向指定的钱包地址 (34UNkKSGZZvf5AYbjkUa2yYYzw89ZLWxu2) 发送 1,000 美元的比特币。该钱包目前是空的,尽管它在 2025 年 2 月至 5 月期间收到了 183.32 美元。

赎金票据屏幕还为受害者提供了一个选项,可以在付款后输入从运营商处购买的欺骗密钥,然后引导套件验证密钥并尝试解密“EFI\Microsoft\Boot\verify”文件。如果输入了正确的密钥,则标志值设置为 2,并通过读取“\EFI\Microsoft\Boot\counter”文件的内容开始解密步骤。

“当解密的集群数量等于计数器文件中的值时,解密就会停止,”Smolár 说。“在 MFT 解密过程中,bootkit 显示当前解密过程状态。”

解密阶段还涉及引导套件从安装过程中先前创建的备份中恢复合法的引导加载程序 — “\EFI\Boot\bootx64.efi” 和 “\EFI\Microsoft\Boot\bootmgfw.efi”。完成此步骤后,系统会提示受害者重新启动其 Windows 计算机。

值得注意的是,安装程序在部署 UEFI bootkit 组件期间启动的引导加载程序更改会触发系统崩溃(又名蓝屏死机或 BSoD),并确保在设备打开后执行引导套件二进制文件。

ESET 补充说,已发现 HybridPetya 的部分变体利用了 CVE-2024-7344(CVSS 评分:6.7),这是 Howyar Reloader UEFI 应用程序中的一个远程代码执行漏洞(“reloader.efi”,在工件中重命名为“\EFI\Microsoft\Boot\bootmgfw.efi”),可能导致安全启动绕过。

该变体还打包了一个名为“cloak.dat”的特制文件,该文件可通过 reloader.efi 加载,并包含 XOR 的 bootkit 二进制文件。此后,Microsoft 撤销了旧的、易受攻击的二进制文件,作为其 2025 年 1 月更新的补丁星期二更新的一部分。

“当 reloader.efi 二进制文件(部署为 bootmgfw.efi)在启动过程中执行时,它会在 EFI 系统分区上搜索 cloak.dat 文件的存在,并以非常不安全的方式从文件加载嵌入式 UEFI 应用程序,完全忽略任何完整性检查,从而绕过 UEFI 安全启动,”ESET 说。

HybridPetya 和 NotPetya 的另一个不同之处在于,与后者的破坏能力不同,新识别的工件允许威胁行为者从受害者的个人安装密钥中重建解密密钥。

来自 ESET 的遥测数据表明没有证据表明 HybridPetya 在野外使用。这家网络安全公司还指出,安全研究员 Aleksandra “Hasherezade” Doniec 最近发现了 UEFI Petya 概念验证 (PoC),并补充说“这两个案例之间可能存在某种关系”。不过,这并不排除 HybridPetya 也可能是 PoC 的可能性。

“HybridPetya 现在至少是第四个公开已知的具有 UEFI 安全启动绕过功能的真实或概念验证 UEFI bootkit 示例,加入了 BlackLotus(利用 CVE-2022-21894)、BootKitty(利用 LogoFail)和 Hyper-V 后门 PoC(利用 CVE-2020-26200),”ESET 说。

“这表明安全启动绕过不仅是可能的,而且它们变得越来越普遍,对研究人员和攻击者都更具吸引力。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。