苹果公司宣布即将推出的 iPhone 17 和 iPhone Air 将配备一项名为“内存完整性强制执行 (MIE)”的突破性安全功能,旨在阻止复杂的雇佣间谍软件攻击。

这一新功能是五年工程计划的成果,它将 Apple 硅硬件与先进的操作系统安全性相结合,提供公司所谓的“业界首创、始终在线的内存安全保护”,同时不会影响设备性能。

虽然普通 iPhone 用户尚未遭受过成功且广泛的恶意软件攻击,但雇佣间谍软件却构成了更为隐蔽的威胁。

这些高度复杂的攻击通常与国家行为者有关,其漏洞利用链的开发成本可能高达数百万美元。它们被用来针对极少数特定个体,例如记者、活动人士和政府官员。

无论是在 iOS、Android 还是 Windows 上,这些攻击的一个共同点都是利用内存安全漏洞。Apple 的 MIE 是对这一威胁的直接回应,旨在显著提高此类漏洞的攻击难度和成本。

此项努力是 Apple 增强内存安全性的更广泛战略的一部分,该战略还包括开发 Swift 等内存安全编程语言以及在以前的 iOS 版本中引入安全内存分配器。

MIE 如何提供保护

内存完整性强制 (Memory Integrity Enforcement) 建立在多层技术之上。它始于 Apple 的安全内存分配器,该分配器根据预期用途组织内存,使攻击者更难以破坏。

然而,MIE 的核心是使用增强内存标记扩展 (EMTE),这是与 Arm 合作开发的功能,并受到新款 A19 和 A19 Pro 芯片的支持。

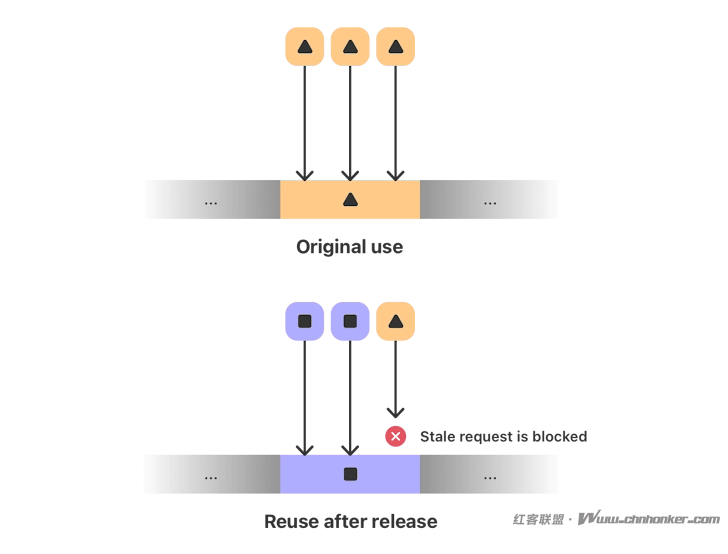

EMTE 的工作原理是给每块内存分配一个“标签”。当程序尝试访问该内存时,硬件会检查它是否具有正确的标签。

如果标签不匹配(这可能发生在缓冲区溢出或释放后使用攻击期间),硬件会立即阻止访问并终止该过程。

苹果的实现是严格同步的,这意味着它会实时检查内存损坏情况,不给攻击者留下任何可利用的机会。

为了防御最先进的威胁,MIE 还包括标签机密性强制功能,以防范可能泄露内存标签的侧信道攻击和推测执行攻击。

苹果的攻击研究团队花了五年时间,从 2020 年到 2025 年,不断攻击 MIE 原型,以便在该功能公开发布之前识别并消除潜在的弱点。

该公司的评估将 MIE 与以前攻击中所使用的真实漏洞链进行了测试,得出结论:新的保护措施从根本上破坏了攻击者的策略。

研究表明,MIE 在过程的早期就阻止了攻击,因此不可能通过简单地交换不同的漏洞来重建漏洞链。

随着 MIE 的推出,Apple 旨在通过 Xcode 的“增强安全”设置向第三方应用程序开发人员提供这种强大的保护。

通过使开发和维护基于内存损坏的间谍软件的成本和难度大大增加,苹果认

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。