苹果周二透露了一项名为内存完整性强制执行 (MIE) 的新安全功能,该功能内置于其新推出的 iPhone 机型中,包括 iPhone 17 和 iPhone Air。

根据这家科技巨头的说法,MIE 通过设计其 A19 和 A19 Pro 芯片,在内核和 70 多个用户区进程等关键攻击面上提供“始终在线的内存安全保护”,而不会牺牲设备性能,同时牢记这一点。

该公司指出:“内存完整性实施建立在我们的安全内存分配器提供的强大基础之上,再加上同步模式下的增强型内存标记扩展 (EMTE),并得到广泛的标签保密实施策略的支持。

这项工作旨在提高内存安全性并防止不良行为者,特别是那些利用雇佣间谍软件的行为者,首先将此类缺陷武器化,以闯入设备作为高度针对性攻击的一部分。

支撑 MIE 的技术是 EMTE,这是芯片制造商 Arm 于 2019 年发布的内存标记扩展 (MTE) 规范的改进版本,用于同步或异步标记内存损坏错误。EMTE 由 Arm 在与 Apple 合作后于 2022 年发布。

值得注意的是,从 Android 13 开始,谷歌的 Pixel 设备已经支持 MTE 作为开发者选项。Microsoft 在 Windows 11 中也引入了类似的内存完整性功能。

| MIE 如何阻止免费使用后访问 |

“MTE 在第一次危险访问时检测内存损坏利用的能力在诊断和潜在安全有效性方面取得了显着改进,”谷歌零项目研究员马克·布兰德 (Mark Brand) 在 2023 年 10 月表示,恰逢 Pixel 8 和 Pixel 8 Pro 的发布。

“MTE 首次在生产手机上可用是向前迈出的一大步,我认为使用这项技术使 0-day 变得更加困难确实有潜力。”

苹果表示,MIE 将 MTE 从“有用的调试工具”转变为突破性的新安全功能,针对可能导致内存损坏的两种常见漏洞类别(缓冲区溢出和释放后使用错误)提供安全保护。

| MIE 如何阻止缓冲区溢出 |

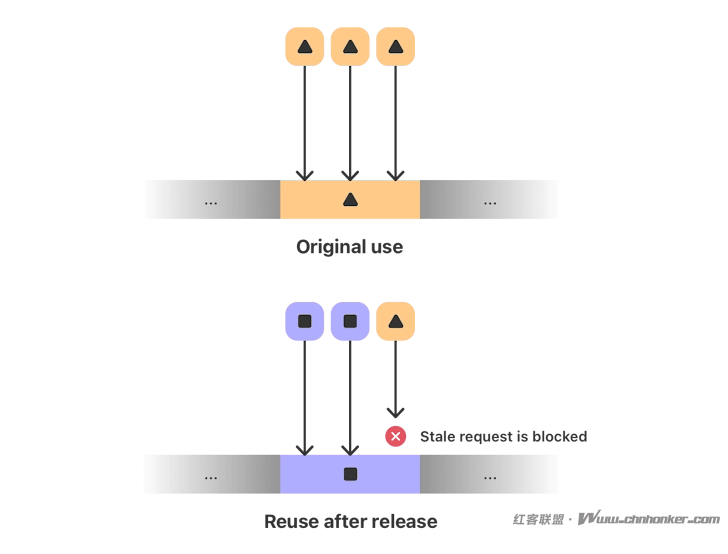

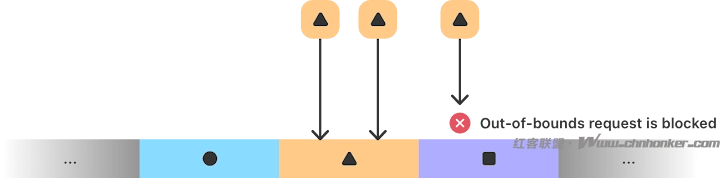

这本质上涉及阻止访问具有不同标记的相邻内存的越界请求,并在内存被系统释放和重新分配后被重新用于其他目的时重新标记内存。因此,使用较旧标记访问重新标记的内存(指示释放后使用方案)的请求也会被阻止。

“原始 MTE 规范的一个关键弱点是对非标记内存(例如全局变量)的访问不受硬件检查,”Apple 解释道。“这意味着攻击者在尝试控制核心应用程序配置和状态时不必面对那么多的防御限制。”

“对于增强型 MTE,我们改为指定从标记内存区域访问非标记内存需要知道该区域的标签,这使得攻击者更难将动态标记内存中的越界错误转化为通过直接修改非标记分配来规避 EMTE 的方法。”

| 在 Google Pixel 上启用 MTE |

库比蒂诺表示,它还开发了所谓的标签机密性强制执行 (TCE),以确保内存分配器的实施免受 TikTag 等侧信道和推测执行攻击的实施,MTE 去年被发现容易受到攻击,从而导致与任意内存地址关联的 MTE 标签泄露利用标签检查在推测执行期间产生缓存状态差异的事实。

“内存完整性强制实施的精心规划和实施使得对我们平台的所有要求苛刻的工作负载保持同步标签检查成为可能,以最小的性能影响提供突破性的安全性,同时对用户完全不可见,”它补充道。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。