网络安全研究人员详细披露了一场新型复杂恶意软件攻击活动:攻击者利用谷歌等搜索引擎上的付费广告,向那些搜索 “GitHub Desktop” 等热门工具的无防备用户分发恶意软件。

近年来,恶意广告攻击活动已十分常见,但此次攻击有其独特手段 —— 将 GitHub 提交记录嵌入网页 URL,而该 URL 中包含被篡改的链接,这些链接最终指向攻击者控制的基础设施。

“即便某个链接看似指向 GitHub 这类知名平台,其底层 URL 也可能被篡改,最终跳转到伪造网站。” 北极狼(Arctic Wolf)网络安全公司在上周发布的报告中表示。

至少从 2024 年 12 月起,该攻击活动就专门针对西欧地区的 IT 及软件开发企业。伪造 GitHub 提交记录中的链接经过特殊设计,会将用户诱导至一个仿冒域名(如 “gitpage [.] app”)上托管的恶意下载资源。

通过被 “投毒” 的搜索结果分发的第一阶段恶意软件,是一个体积达 128MB 的微软安装程序(MSI 文件)。凭借庞大的体积,该程序可避开多数现有在线安全沙箱的检测;同时,其内置的 “显卡(GPU)门控解密” 程序会让载荷在没有真实 GPU 的系统上保持加密状态 —— 这一技术被命名为 “GPUGate”。

“没有正确安装显卡驱动的系统,很可能是安全研究人员常用的虚拟机(VM)、沙箱或较旧的分析环境,” 该网络安全公司指出,“这款可执行文件会利用显卡功能生成加密密钥,用于解密攻击载荷,且在这一过程中会检查显卡设备名称。”

除了植入大量无用文件(垃圾文件)以干扰分析外,若检测到设备名称长度不足 10 个字符,或系统无显卡功能可用,该恶意软件会立即终止执行。

后续攻击流程如下:首先执行一个 Visual Basic 脚本,该脚本会启动 PowerShell 脚本;随后 PowerShell 脚本将以管理员权限运行,添加微软 Defender 的排除项,创建计划任务以实现持久化,最终运行从下载的 ZIP 压缩包中提取的可执行文件。

攻击者的最终目的是窃取信息并分发二级攻击载荷,同时躲避检测。从 PowerShell 脚本中存在俄语注释可判断,发起此次攻击活动的威胁行为者母语很可能是俄语。

对威胁行为者所使用域名的进一步分析显示,该域名还被用作 “macOS 原子窃取器”(Atomic macOS Stealer,简称 AMOS)的暂存服务器,这表明攻击者采用了跨平台攻击策略。

“攻击者利用 GitHub 的提交记录结构,并借助谷歌广告,能逼真地模仿合法软件仓库,将用户重定向至恶意载荷 —— 这种方式既能避开用户的审查,又能绕过终端防御。” 北极狼公司表示。

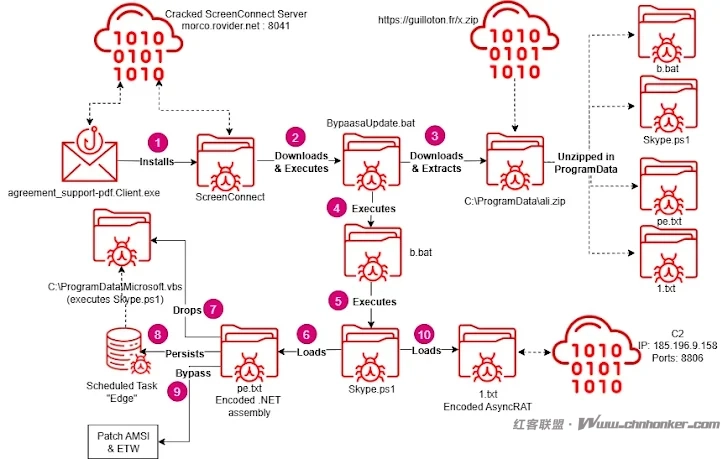

与此同时,安克诺斯(Acronis)公司也披露了一场持续升级的 “植入恶意代码的 ConnectWise ScreenConnect” 攻击活动:自 2025 年 3 月起,攻击者通过社会工程学手段针对美国企业发起攻击,利用这款远程访问软件在受感染主机上植入 AsyncRAT(异步远程访问木马)、PureHVNC RAT(远程控制木马)以及一款定制化的基于 PowerShell 的远程访问木马(RAT)。

这款定制化 PowerShell RAT 由从被篡改的 ScreenConnect 服务器下载的 JavaScript 文件执行,具备一些基础功能,如运行程序、下载并执行文件,以及一种简单的持久化机制。

“攻击者现在使用 ScreenConnect 的 ClickOnce 运行器安装程序,这类安装程序没有嵌入式配置,而是在运行时获取组件,” 该安全厂商表示,“这种技术升级导致传统静态检测方法效果大打折扣,也让防御难度增加,使得防御方几乎没有可靠的应对方案。”

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com