此前开发 “恶意软件即服务”(MaaS)框架及加载器 CastleLoader 的威胁行为者,又开发出一款名为 CastleRAT 的远程访问木马(RAT)。

Recorded Future 公司旗下 Insikt 研究小组表示:“CastleRAT 提供 Python 和 C 语言两种版本,其核心功能包括收集系统信息、下载并执行额外攻击载荷,以及通过 CMD(命令提示符)和 PowerShell 执行命令。”

该网络安全公司将这一系列恶意软件背后的威胁行为者标记为 “TAG-150”。据悉,CastleLoader 等恶意软件至少自 2025 年 3 月起开始活跃,常被用作初始访问载体,用于分发各类二级攻击载荷,包括远程访问木马、信息窃取工具,甚至其他加载器。

2025 年 7 月,瑞士网络安全公司 PRODAFT 首次记录了 CastleLoader 的相关活动 —— 该加载器被用于多个攻击活动,分发 DeerStealer、RedLine、StealC、NetSupport RAT、SectopRAT 及 Hijack Loader 等恶意软件。

上个月,IBM X-Force 团队发布的后续分析显示,攻击者还通过 “搜索引擎投毒(SEO poisoning)” 和伪装成合法软件的 GitHub 仓库,将 CastleLoader 作为载体分发 MonsterV2 和 WARMCOOKIE 恶意软件。

Recorded Future 指出:“此类感染通常通过以 Cloudflare 为主题的‘ClickFix’钓鱼攻击,或伪装成合法应用的欺诈性 GitHub 仓库发起。”

“攻击者利用‘ClickFix’技术,搭建模仿软件开发库、在线会议平台、浏览器更新提示及文档验证系统的域名实施攻击。”

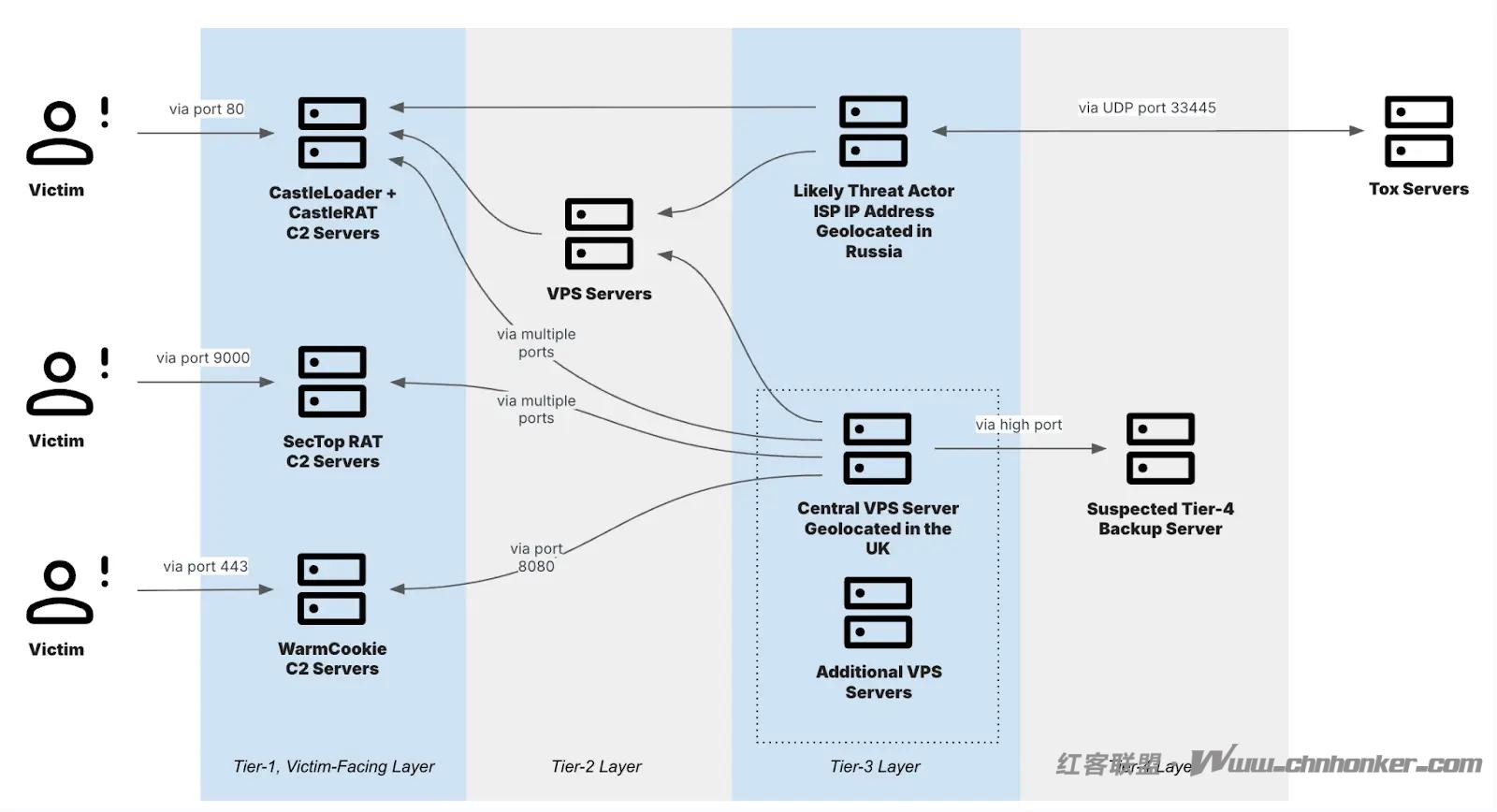

有证据表明,TAG-150 组织自 2025 年 3 月起就开始研发 CastleRAT,且该威胁行为者构建了多层级基础设施:包括面向受害者的一级(Tier 1)命令与控制(C2)服务器,以虚拟专用服务器(VPS)为主的二级(Tier 2)和三级(Tier 3)服务器,以及四级(Tier 4)备份服务器。

作为 TAG-150 组织武器库中最新发现的成员,CastleRAT 可下载后续阶段的攻击载荷、启用远程 shell(命令行)功能,甚至能自行删除。该木马还将 Steam 社区个人主页用作 “死信解析器(dead drop resolver)”,以托管 C2 服务器(例如 “programsbookss [.] com”)。

值得注意的是,CastleRAT 包含两个版本:一个用 C 语言编写,另一个基于 Python 开发(后者还被称为 PyNightshade)。此外,网络安全公司 eSentire 将同款恶意软件标记为 “NightshadeC2”。

其中,C 语言版本的 CastleRAT 功能更丰富,可记录键盘输入(键盘记录)、截取屏幕截图、上传 / 下载文件,还能充当 “加密货币剪切器(cryptocurrency clipper)”—— 将剪贴板中复制的钱包地址替换为攻击者控制的地址,从而劫持加密货币交易。

Recorded Future 表示:“与 Python 版本类似,C 语言版本的 CastleRAT 会调用被广泛滥用的 IP 地理定位服务 ip-api [.] com,根据受感染主机的公网 IP 地址收集信息。不过,C 语言版本收集的数据范围更广,包括所在城市、邮政编码,以及该 IP 是否与 VPN(虚拟专用网络)、代理服务器或 TOR 节点相关的标识信息。”

尽管如此,CastleRAT C 语言版本的最新迭代已移除了从 ip-api [.] com 查询城市和邮政编码的功能,这表明该恶意软件仍在持续开发中。目前尚不清楚其 Python 版本是否会更新以实现同等功能。

eSentire 公司在对 NightshadeC2 的独立分析中,将其描述为一款通过.NET 加载器部署的僵尸网络,该加载器还会利用 “UAC 弹窗轰炸(UAC Prompt Bombing)” 等技术规避安全防护。这家加拿大网络安全公司表示,还发现部分 NightshadeC2 变种具备从基于 Chromium 内核和 Gecko 内核的网页浏览器中提取密码与 Cookie 的功能。

简而言之,其攻击流程如下:通过循环执行一条 PowerShell 命令,尝试为最终攻击载荷(即 NightshadeC2)在 Windows Defender 中添加排除项;随后,加载器会检查 PowerShell 进程的退出代码,判断是否为 0(0 代表操作成功)。

若成功添加排除项,加载器便会交付恶意软件;若返回非 0 的退出代码,该循环会反复执行,强制用户批准用户账户控制(UAC)弹窗。

eSentire 指出:“这种攻击方式的一个显著特点是,禁用了 WinDefend(Windows Defender)服务的系统会生成非 0 退出代码,导致恶意软件分析沙箱陷入执行循环。” 该公司补充称,这种方法可绕过多种沙箱检测方案。

与此同时,Hunt.io 公司还披露了另一个名为 “TinyLoader” 的恶意软件加载器,该加载器被用于分发 Redline Stealer(红线窃取器)和 DCRat 木马。

除了通过修改 Windows 注册表设置实现持久化驻留外,该恶意软件还会监控剪贴板,实时替换复制的加密货币钱包地址。其 C2 面板分别托管在拉脱维亚、英国和荷兰。

Hunt.io 表示:“TinyLoader 会同时安装 Redline Stealer 和加密货币窃取器,以窃取账户凭证并劫持交易。该加载器通过 USB 驱动器、网络共享文件夹及诱导用户点击的伪造快捷方式传播。”

此外,研究人员还发现了两个新的恶意软件家族:一款是基于 Windows 系统的键盘记录器 “TinkyWinkey”,另一款是 Python 编写的信息窃取工具 “Inf0s3c Stealer”,前者可收集键盘输入,后者能获取详细的系统信息。

对 Inf0s3c Stealer 的深入分析显示,其与另外两款公开传播的恶意软件 “Blank Grabber” 和 “Umbral-Stealer” 存在多处相似特征,这表明这三款恶意软件可能出自同一开发者之手。

网络安全公司 CYFIRMA 表示:“TinkyWinkey 是一款功能强大且极具隐蔽性的 Windows 键盘记录器,它结合了持久化服务执行、底层键盘钩子(low-level keyboard hooks)和全面的系统分析功能,以收集敏感信息。”

而 Inf0s3c Stealer“会系统性地收集系统细节,包括主机标识符、CPU 信息和网络配置,并截取屏幕截图;同时还会枚举正在运行的进程,生成用户目录(如桌面、文档、图片、下载文件夹)的层级结构视图。”

版权声明·<<<---红客联盟--->>>·免责声明

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。

联系我们:admin@chnhonker.com