网络安全研究人员发现了一项新的恶意软件活动,该活动利用可缩放矢量图形 (SVG) 文件作为冒充哥伦比亚司法系统的网络钓鱼攻击的一部分。

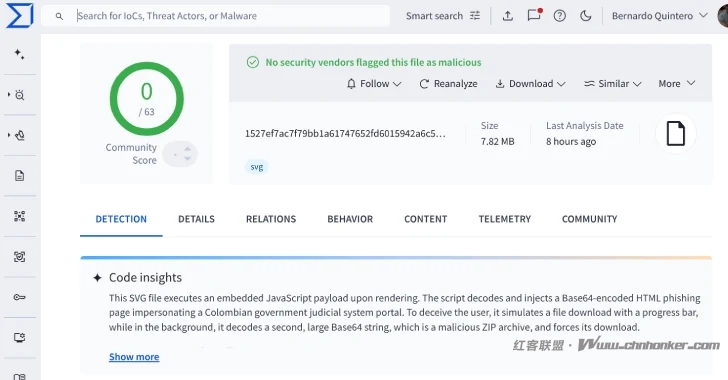

据VirusTotal称,这些 SVG 文件通过电子邮件分发,旨在执行嵌入式 JavaScript 负载,然后解码并注入 Base64 编码的 HTML 网络钓鱼页面,伪装成哥伦比亚总检察长办公室 Fiscalía General de la Nación 的门户网站。

该页面随后会模拟官方政府文件的下载过程,并添加虚假的进度条,同时在后台悄悄触发一个 ZIP 压缩包的下载。该 ZIP 文件的具体内容尚未披露。

谷歌旗下的恶意软件扫描服务表示,它发现了 44 个独特的 SVG 文件,由于使用了混淆、多态性和大量垃圾代码等技术来逃避静态检测方法,这些文件都未被防病毒引擎检测到。

总共有 523 个 SVG 文件在野外被检测到,最早的样本可以追溯到 2025 年 8 月 14 日。

VirusTotal 表示:“深入研究后,我们发现最早的样本较大,约为 25 MB,并且随着时间的推移其大小不断减小,这表明攻击者正在不断改进其有效载荷。”

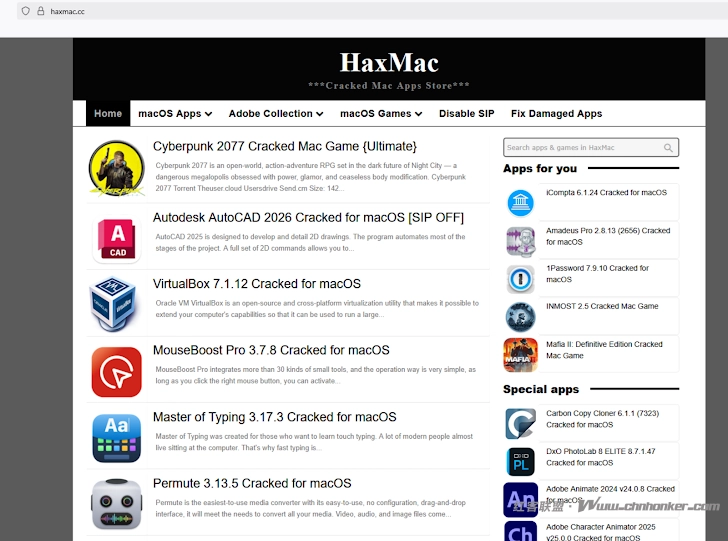

此次披露正值合法软件破解版和 ClickFix 式策略被用来引诱用户使用名为 Atomic macOS Stealer ( AMOS ) 的信息窃取程序感染其 Apple macOS 系统之际,这会使企业面临凭证填充、金融盗窃和其他后续攻击。

趋势科技表示: “AMOS 专为广泛数据窃取而设计,能够窃取凭证、浏览器数据、加密货币钱包、Telegram 聊天记录、VPN 配置文件、钥匙串项目、Apple Notes 以及常用文件夹中的文件。AMOS 表明 macOS 不再是边缘目标。随着 macOS 设备在企业环境中的普及,它们已成为攻击者更具吸引力和利润的攻击目标。”

攻击链主要涉及针对在 haxmac[.]cc 等网站上寻找破解软件的用户,将他们重定向到提供安装说明的虚假下载链接,旨在诱骗他们在终端应用程序上运行恶意命令,从而触发 AMOS 的部署。

值得注意的是,由于 macOS 的 Gatekeeper 保护机制,Apple 会阻止安装缺乏适当公证的 .dmg 文件,该机制要求应用程序包必须由已识别的开发人员签名并由 Apple 公证。

该公司补充道:“随着 macOS Sequoia 的发布,安装恶意或未签名的 .dmg 文件(例如 AMOS 活动中使用的文件)的尝试将被默认阻止。” “虽然这并不能完全消除风险,尤其是对于那些可能绕过内置保护措施的用户而言,但它提高了成功感染的门槛,并迫使攻击者调整其传播方式。”

这就是为什么威胁行为者越来越依赖 ClickFix,因为它允许通过软件下载页面中指定的 curl 命令使用终端将窃取程序安装到机器上。

趋势科技表示:“虽然 macOS Sequoia 增强的 Gatekeeper 防护功能成功阻止了传统的基于 .dmg 的感染,但威胁行为者迅速转向基于终端的安装方法,事实证明这种方法在绕过安全控制方面更为有效。这种转变凸显了纵深防御策略的重要性,这种策略不应仅仅依赖于内置的操作系统防护。”

此前,有人发现了一场“大规模网络攻击活动”,该活动针对的是使用StealC窃取程序和加密货币盗窃恶意软件寻找作弊手段的游戏玩家,威胁行为者净赚超过 135,000 美元。

根据CyberArk 的说法,该活动因利用 StealC 的加载器功能下载额外的有效载荷而引人注目,在这种情况下,是一种可以从受感染机器上的用户那里窃取数字资产的加密货币窃取程序。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。