威胁行为者正试图利用新发布的名为 HexStrike AI 的人工智能 (AI) 攻击性安全工具来利用最近披露的安全漏洞。

据其网站称,HexStrike AI 被定位为一个人工智能驱动的安全平台,用于自动侦察和漏洞发现,旨在加速授权红队行动、漏洞赏金搜寻和夺旗 (CTF) 挑战。

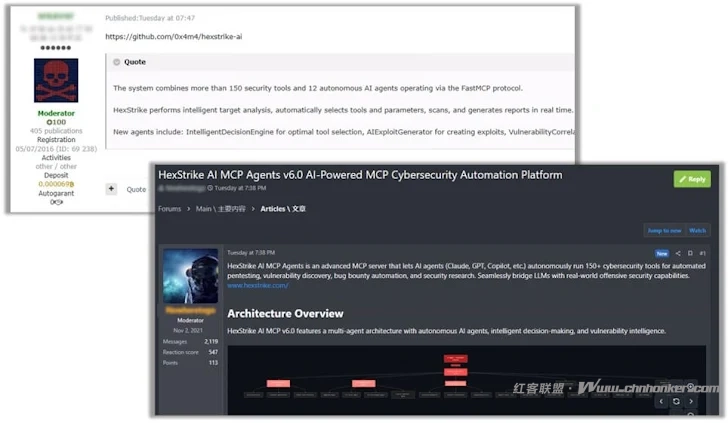

根据其 GitHub 存储库上共享的信息,该开源平台与 150 多种安全工具集成,以促进网络侦察、Web 应用程序安全测试、逆向工程和云安全。它还支持数十种专门的 AI 代理,这些代理针对漏洞情报、漏洞开发、攻击链发现和错误处理进行了微调。

但根据 Check Point 的一份报告,威胁行为者正在尝试使用该工具来获得对抗性优势,试图将该工具武器化以利用最近披露的安全漏洞。

这家网络安全公司表示:“这标志着一个关键时刻:一种旨在加强防御的工具据称被迅速重新利用为利用引擎,将早期概念具体化为一个广泛可用的平台,推动现实世界的攻击。

暗网网络犯罪论坛上的讨论表明,威胁行为者声称已经成功利用了 Citrix 上周使用 HexStrike AI 披露的三个安全漏洞,在某些情况下,甚至标记了看似易受攻击的 NetScaler 实例,然后将其提供给其他犯罪分子出售。

Check Point 表示,恶意使用此类工具对网络安全具有重大影响,不仅缩小了公开披露和大规模利用之间的窗口,而且还有助于并行化利用工作的自动化。

更重要的是,它减少了人力,并允许自动重试失败的利用尝试,直到它们成功,这家网络安全公司表示,这提高了“整体利用产量”。

“当务之急很明确:修补和强化受影响的系统,”它补充道。Hexstrike AI 代表了更广泛的范式转变,人工智能编排将越来越多地用于快速、大规模地将漏洞武器化。

披露这一消息之际,来自 Alias Robotics 和 Oracle Corporation 的两名研究人员在一项新发表的研究中表示,像 PentestGPT 这样的人工智能驱动的网络安全代理具有更高的即时注入风险,通过隐藏指令有效地将安全工具变成网络武器。

研究人员 Víctor Mayoral-Vilches 和 Per Mannermaa Rynning 说:“猎人变成了被猎物,安全工具变成了攻击媒介,最初是渗透测试,最终攻击者获得了对测试人员基础设施的外壳访问权限。

“如果没有全面的防御措施,当前基于 LLM 的安全代理在对抗环境中部署从根本上是不安全的。”

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。